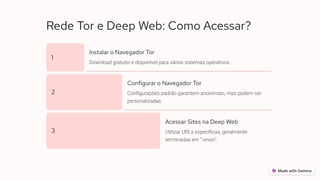

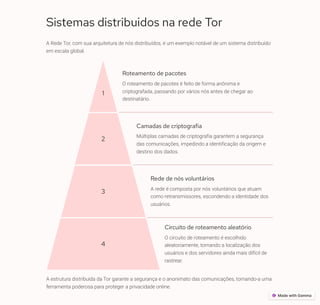

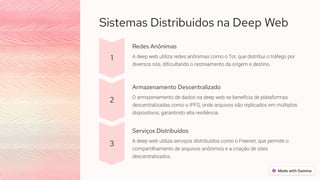

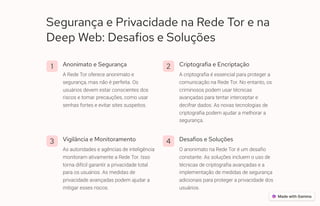

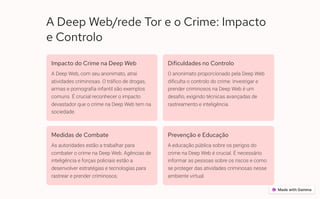

O documento explora a relação entre a rede Tor e a deep web, destacando que a Tor é uma rede anônima que utiliza criptografia para proteger a privacidade dos usuários. Além de apresentar métodos de acesso à deep web e os desafios relacionados à segurança e privacidade, discute a relação dessas redes com atividades criminosas e a necessidade de educação e regulamentação. Por fim, aborda as tendências futuras, incluindo a evolução tecnológica e a integração de redes descentralizadas.