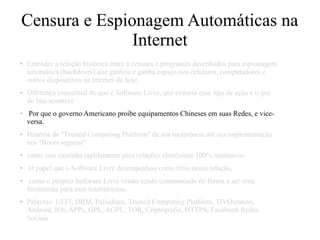

O documento explora a relação histórica entre censura e espionagem na internet, destacando a evolução dos backdoors em dispositivos e a diferença conceitual entre software livre e práticas de espionagem. Ele discute a proibição de equipamentos chineses por parte do governo americano, a implementação da 'trusted computing platform' e como essas práticas podem conduzir a um totalitarismo eletrônico. Além disso, aborda o papel do software livre como uma barreira contra essa censura, embora também reconheça sua contaminação por práticas totalitárias.