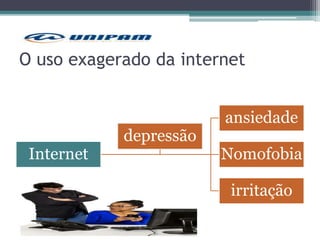

O documento discute os principais conceitos relacionados à internet, incluindo sua estrutura física, protocolos como HTTP e TCP/IP, navegadores, e-mail, URLs. Também aborda intranet e extranet, ameaças virtuais como vírus e ransomware, além dos riscos do uso excessivo da internet para a saúde mental.