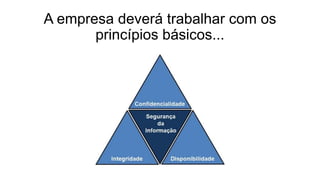

O documento discute a importância de políticas de segurança da informação nas empresas para proteger dados contra acessos não autorizados. Ele explica que é preciso definir regras claras, treinar funcionários, classificar informações e punir quem violar as normas. A equipe de TI é responsável por zelar pela política e treinar outros colaboradores.