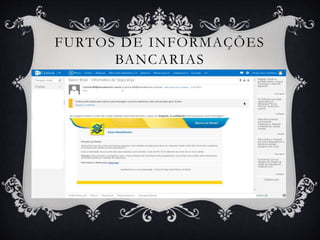

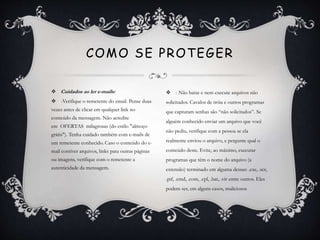

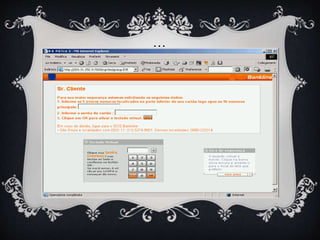

O documento discute phishing, um golpe em que criminosos enviam mensagens falsas para roubar informações pessoais e financeiras das vítimas. Ele explica como o phishing ocorre através de e-mails, sites falsos e mensagens em aplicativos de mensagens, e lista algumas das técnicas usadas, como spear phishing e vishing scam. Finalmente, fornece dicas sobre como se proteger desses golpes, como desconfiar de e-mails suspeitos e manter softwares atualizados.