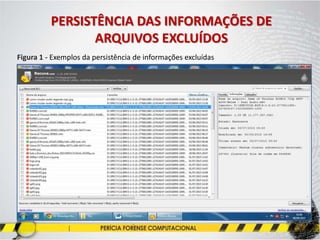

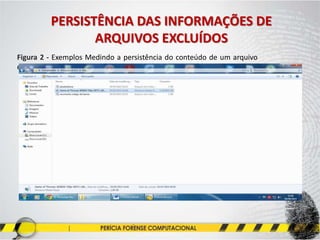

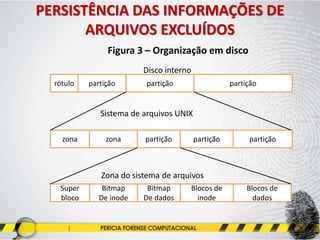

O documento aborda a persistência de informações de arquivos excluídos, e como atributos como mactime, ctime e atime podem fornecer valiosas evidências para investigação forense. A pesquisa demonstra que dados apagados podem ser recuperáveis por longos períodos, dependendo da atividade do sistema e do tipo de sistema de arquivos. Conclui-se que essas informações são cruciais para entender o comportamento do sistema e a confiabilidade dos dados excluídos.