Este documento trata de uma monografia apresentada por Rodrigo Fontes à FATEC-Mauá em 2011 sobre perícia forense digital apoiando a segurança da informação. A monografia discute a legislação aplicada aos crimes virtuais no Brasil e nos EUA, aspectos da segurança da informação e riscos de sua ausência, tipos de ameaças cibernéticas, perícia forense digital e apresenta um estudo de caso sobre a investigação de um crime digital.

![18

2 DIREITO DIGITAL

Segundo Wikipédia (2011) o Direito é um "sistema de normas de conduta

imposto por um conjunto de instituições para regular as relações sociais." Já o Direito

Digital "[...] se propõe a estudar aspectos jurídicos do uso de computadores, com

fundamentos no crescente desenvolvimento da Internet e na importância da

tecnologia da informação e da informática nas relações jurídicas, [...] uma nova área

do estudo do Direito."

Historicamente, meios de comunicação, ao se tornarem difundidos perante as

massas, passam a ter relevância jurídica, e sua conduta passa a ser abordada pelo

Direito, sob a pena de se criar insegurança no ordenamento jurídico e na sociedade.

Ocorreu isto com a televisão, o telefone, a imprensa, o radio e o fax e agora, com o

meio Digital. Apesar de não existirem regulamentações especificas para cada meio,

vigora sobre todos estes veículos a capacidade que o Direito possui de regular as

ações dos indivíduos, com o intuito de proteger a conduta e a ordem social. (PECK,

2010)

Não é possível, porém, acompanhar a velocidade com que o meio Digital

evolui e se modifica diferentemente dos outros meios, mas é possível estabelecer um

mecanismo com embasamento auto-regulamentável, que transcenda o tempo

(vigência) e o espaço (territorialidade) da legislação. Por este motivo, deve vigorar a

publicidade das leis e regras às quais o público digital será submetido, aumentando a

eficácia com que o conhecimento das regulamentações dissemina-se perante os

usuários. (Id., 2010)

A velocidade das transformações é uma barreira à legislação sobre o

assunto. Por isso qualquer lei que venha a tratar dos novos institutos

jurídicos deve ser genérica o suficiente para sobreviver ao tempo e flexível

para atender aos diversos formatos que podem surgir de um único assunto.

[...] a obsolescência das leis sempre foi um fator de discussão [...]. A

exigência de processos mais céleres também sempre foi um anseio da

sociedade, não sendo apenas da conjuntura atua. (Id., 2010)](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-18-320.jpg)

![19

D’antona (2010) apud Donato (2010) afirma que "pela primeira vez em 2010

os crimes virtuais resultaram em maior prejuízo do que os crimes físicos. Por dados

dos computadores se fez mais dinheiro para os bandidos do que o roubo as estoques

os aos bens físicos de empresas e pessoas."

Com esta afirmação em mente, ver-se-á a seguir como a Legislação

Brasileira se comporta perante os casos de Crimes Virtuais.

2.1Legislação aplicada ao crime virtual no Brasil

[...] é lógico afirmar que toda nova tecnologia que possibilite uma nova

ferramenta de relacionamento necessite de um estudo mais profundo sobre a

sua capacidade de transmitir segurança e ter no Direito um mecanismo que

possa garanti-la. (PECK, 2010)

Os tribunais brasileiros vêm utilizando amplamente o Código Penal (C.P.) e o

Código Civil (C.V.) como base de julgamento de Crimes Digitais, pois o meio digital

acaba sendo somente mais um dos diversos veículos na execução da pratica

criminosa. (LUCENA, 2011)

Grande parte dos magistrados, advogados e consultores jurídicos considera

que aproximadamente 95% dos delitos cometidos eletronicamente já estariam

tipificados no Código Penal Brasileiro, por caracterizar crimes comuns praticados por

meio da Internet. O número de decisões judiciais envolvendo crimes eletrônicos

saltou de 400, em 2002, para mais de 17 mil atualmente. (Id., 2011)

O Judiciário precisa se especializar para lidar corretamente com assuntos

relacionados à internet. No Direito Digital, as questões técnicas estão entrelaçadas

com as questões jurídicas, um não trabalha sem o outro, o que exige um grau de

profundidade maior. Apesar de termos uma legislação que fornece uma cobertura de

95% dos problemas relacionados a internet, as punições são brandas em relação ao

prejuízo causado, devido ao alcance da rede mundial de computadores. (BLUM, 2010

apud GHIRELLO, 2010).](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-19-320.jpg)

![20

Existe um vácuo de 5% na legislação brasileira quando se trata de crimes na

Internet, como a invasão de computadores, que por si só, não caracteriza ato ilícito. A

legislação deixa de levar em conta o que uma invasão pode acarretar, visto que hoje

as empresas e usuários guardam informações importantes nos computadores. (Id.,

2010)

As empresas enfrentam vazamentos de informações protegidas, segredos,

planos estratégicos, documentos confidenciais, e quando isso acontece ou

quando alguém tem sua intimidade exposta existem medidas que podem ser

tomadas, mas que nem sempre alcançam o objetivo almejado [...]. (BLUM,

2010 apud GHIRELLO, 2010)

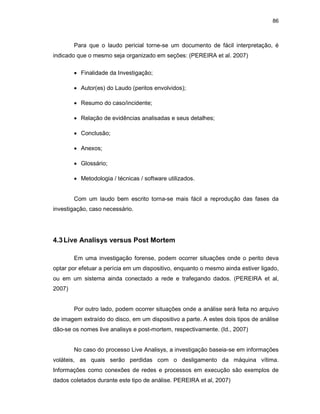

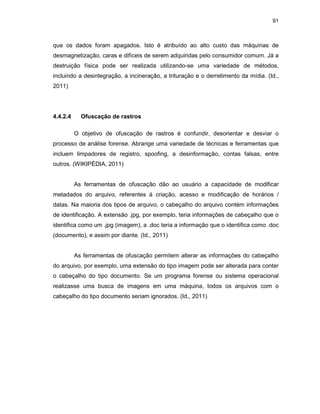

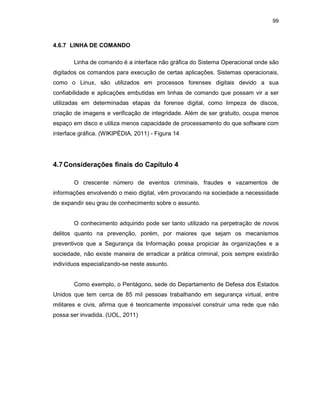

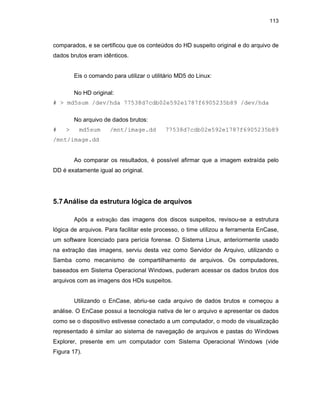

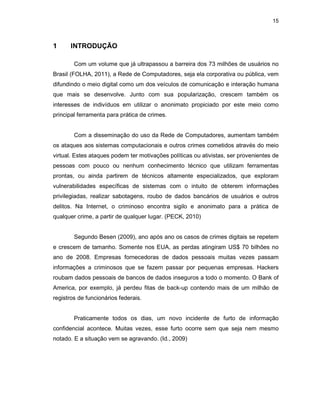

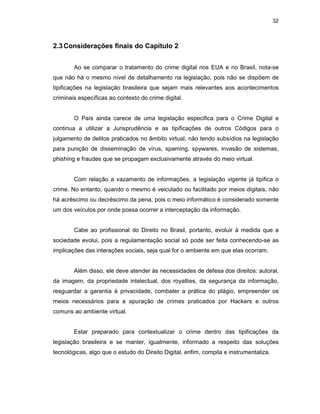

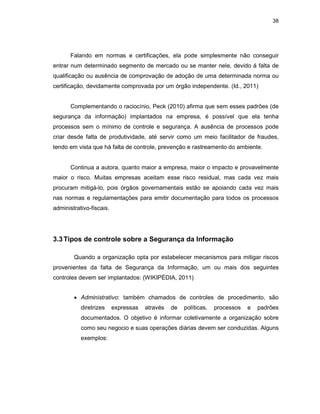

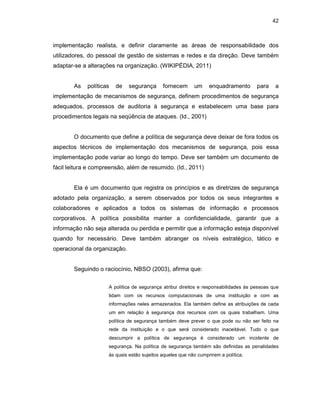

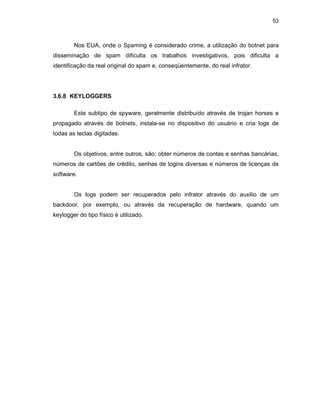

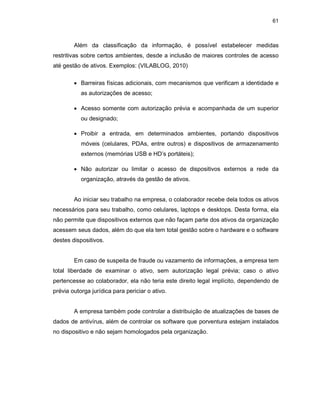

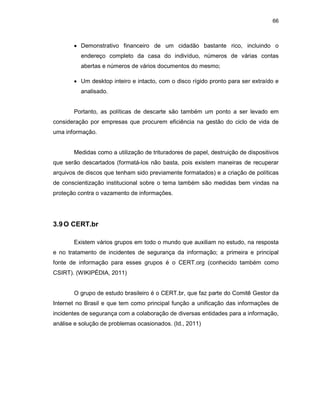

A Tabela 1 propõe uma classificação dos crimes mais comuns ao meio

virtual, e suas respectivas tipificações equivalentes na Legislação Brasileira:

Tabela 1 - Infrações Digitais Tipificadas na Legislação vigente.

Tabela de Infrações Digitais mais freqüentes na Vida Comum do Usuário do Bem

Alegar falsamente em chat ou página de

relacionamentos que outrem cometeu algum

crime.

CALÚNIA.

Art.138 do

C.P.

Encaminhar para várias pessoas um boato

eletrônico.

DIFAMAÇÃO.

Art.139 do

C.P.

Enviar e-mail a algum indivíduo, fazendo citação

pejorativa sobre características dele.

INJÚRIA.

Art.140 do

C.P.

Enviar mensagem eletrônica ameaçando

indivíduos.

AMEAÇA.

Art.147 do

C.P.

Enviar um e-mail para terceiros com informação

considerada confidencial.

DIVULGAÇÃO DE

SEGREDO.

Art.153 do

C.P.

Fazer um saque eletrônico no Internet Banking

com os dados de conta do cliente.

FURTO.

Art.155 do

C.P.

Enviar um vírus que destrua equipamento ou

conteúdos.

DANO.

Art.163 do

C.P.

Copiar um conteúdo e não mencionar sua fonte.

VIOLAÇÃO AO DIREITO

AUTORAL.

Art.184 do

C.P.

Criar uma Comunidade Online que insulte

religiões.

ESCÁRNIO POR MOTIVO

DE RELIGIÃO.

Art.208 do

C.P.

Divulgar banners de sites pornográficos.

FAVORECIMENTO DA

PROSTITUIÇÃO.

Art.228 do

C.P.

Divulgar por meio eletrônico foto com gestos ou

atos obscenos.

ATO OBSCENO.

Art.233 do

C.P.

Promover por meio eletrônico a prática de algum

ato, crime, ou participação no mesmo.

INCITAÇÃO AO CRIME.

Art.286 do

C.P.](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-20-320.jpg)

![23

Reforçando o pensamento, ICOFCS (2006) apud PRETO (2009) diz que os

chamados "crimes cibernéticos" normalmente podem ser enquadrados em crimes já

tipificados na legislação penal brasileira, pois estão sendo cometidos os crimes já

existentes, apenas utilizando a informática e o espaço cibernético como uma

ferramenta adicional às atividades criminosas.

No entanto, há quem defenda que casos ocorridos pela Internet não devem

ser tipificados no código penal, como Ramalho Terceiro (2002):

O cerne da questão repousa justamente aqui. Em muitos casos, devido à

ausência de norma que tipifique tais crimes, têm os Tribunais, se socorrendo

da analogia para o ajustamento da conduta atípica à norma penal, o que pelo

Princípio da Legalidade, onde se assenta o nosso Direito punitivo, é

terminantemente proibido o emprego da analogia em matéria penal. [...].

Segundo Oliveira (2011), o fato de Brasil não ser signatário do Tratado de

Budapeste, iniciado em 2001, pode fazer com que a legislação acerca do crime digital

no Brasil fique desnivelada com o restante dos países signatários. Este é o Tratado

Internacional contra Crimes na Internet, onde 30 países procuram criar legislações

especificas contra os crimes digitais.

Dentro deste tratado, entre outros pontos, é previsto que uma empresa pode

ser indiciada por co-responsabilidade, caso seja constatada negligência na utilização

de controles preventivos e de rastreamento, sendo ela a responsável pela infra-

estrutura de TI (e-mail, Internet, portas USB, falta de criptografia, segregação de

função, gerenciamento e correlação de logs etc.).

Peck (2010) afirma que independente se existe ou não legislação especifica

ao crime digital e do local onde esteja hospedado o site ou o sistema por onde o

crime virtual foi veiculado, vigorará no julgamento do delito a legislação e a

jurisprudência do território de origem do ataque; ou seja, o crime originado no Brasil

será julgado tendo a legislação brasileira como base de acusação e pena.](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-23-320.jpg)

![24

2.1.1 PROJETOS DE LEI

Para Lima (2007), algumas ações como difusão de vírus, acesso indevido a

redes, violação de informação, não são consideradas crimes porque não existe lei

definida. Existem projetos de lei em andamento no Brasil, na tentativa de suprir esta

necessidade, mas o criminoso que executar estas ações não poderá ser condenado,

pois, conforme expresso no Art 1º do Código Penal, "[..] não há crime sem lei anterior

que o defina. Não há pena sem prévia cominação legal [..]."

Já para Mata (2005), o Poder Legislativo tem se empenhado para propor e

aprovar projetos que protejam as relações jurídicas na Internet, especialmente para

coibir práticas violadoras aos valores sociais fundamentais.

Colocado em discussão novamente em Outubro de 2010, o PL-89/2003,

também conhecido como "Lei Azeredo", previa alterações ao Código Penal, o Código

Penal Militar, a Lei dos Crimes Raciais (Lei nº 7.716 de 1989) e no Estatuto da

Criança e do Adolescente (Lei nº 8.069, de 1990), com o intuito de tipificar os crimes

digitais através de inserções especificas nestas legislações vigentes. (AGUIARI,

2010)

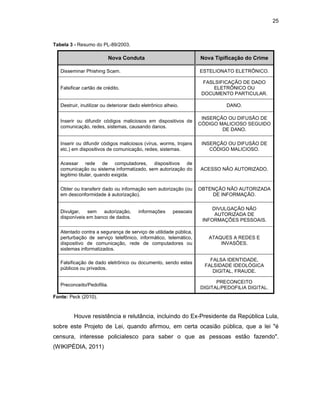

Na Tabela 3, a seguir, são expostos alguns dos pontos do Projeto de Lei PLC

nº 89/2003, classificando práticas criminosas comuns ao meio virtual como sendo

novas condutas criminais, e sua respectiva tipificação a ser acrescentada ao Código

Penal.](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-24-320.jpg)

![33

"Em breve, não haverá outra forma de atuar no Direito sem envolver no

mínimo situação com provas eletrônicas, bancos de dados, autenticação não

presencial [...], biometria (entre outros)." (PECK, 2010 apud GHIRELLO, 2010)](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-33-320.jpg)

![34

3 SEGURANÇA DA INFORMAÇÃO

Mas só punição adianta? Efetivamente que não [...]. A resposta é a efetiva

gestão de segurança da informação, com a implementação de um sistema

eficaz e que considere pessoas acima de ferramentas e softwares e leve em

consideração que influências internas são as principais responsáveis pelo

vazamento de dados na área pública e também privada [...]. (MILAGRE,

2010).

Como visto no capítulo anterior, a legislação brasileira ainda é precária com

relação ao crime informático, no que diz respeito à tipificação criminal de

disseminação de Vírus, de Spam, de Phishing Scam e de invasões de sistemas

computacionais.

No entanto, não foi constatado que os mecanismos legais de prevenção do

crime digital, por mais eficientes que sejam, erradiquem as práticas criminais. Por

este motivo, devem existir mecanismos preventivos que auxiliam as organizações na

mitigação da integridade de sua inteligência competitiva, de seus ativos críticos e da

continuidade de seus negócios.

A segurança da informação é a proteção dos sistemas de informação contra a

negação de serviço a usuários autorizados, assim como contra a intrusão e a

modificação não-autorizada de dados ou informações armazenadas, em

processamento ou em trânsito, abrangendo a segurança dos recursos humanos, da

documentação e do material, das áreas e instalações das comunicações e

computacional, assim como as destinadas a prevenir, detectar, deter e documentar

eventuais ameaça a seu desenvolvimento. (LAUREANO, 2011)

Mesmo que a Internet e as ferramentas tecnológicas não sejam tão novas,

ainda não está claro para as pessoas de um modo geral o que é "certo e errado". Já

que em uma empresa, tais ferramentas devem ser utilizadas com a única finalidade

de trabalho, cabe a ela definir, com Políticas e Diretrizes de Segurança da

Informação, o que é mais adequado para a proteção do seu negócio e de seus

empregados, evitando que ocorram riscos desnecessários que possam gerar

responsabilidades civil e criminal, e demissões. (PECK, 2010)](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-34-320.jpg)

![41

Tornou-se necessário, então, criarem-se padrões para manter a

transparência e obterem-se informações fidedignas. Por fim, a SAS (Statements on

Auditing Standards) 70, em conjunto com a SOX, audita e certifica os processos e a

infra-estrutura de empresas que transitem seus dados financeiros por sistemas

informatizados. (PECK, 2010)

A iniciativa para se obter uma norma deve partir da alta gerência da

organização, através da autorização para a formação de um grupo auditor. Uma

auditoria de estágio um (pode ser interna, se a empresa tiver profissionais

qualificados) vai verificar o gap que existe entre os controles e a norma e, analisando

o que é praticado nos processos da empresa. (OLIVEIRA, 2011)

A seguir, uma auditoria de estágio dois é executada, como complemento ao

trabalho do estágio um, e ela apontará as não conformidades que devem ser

trabalhadas pela empresa antes da auditoria de estágio três, que efetivamente pode,

ou não, certificar a empresa. A auditoria de estágio três deve ser realizada por um

órgão certificador. (Id., 2011)

O bem mais importante que as empresas possuem, sem dúvida, são as

informações gerenciais, [...] muito importantes para a tomada de decisões.

[...]. Quando a concorrência e criminosos conseguem através de meios

fraudulentos, ter acesso a essas informações e usá-las para alavancar no

mercado, saindo na frente com uma nova linha de produtos - roubada! Esse

é só um exemplo. [...] os gerentes de tecnologia da informação devem

repensar suas ações, é preciso uma análise completa da área de TI e

principalmente uma política de segurança da informação bem formulada e

uma equipe bem informada e treinada. (ANALISTATI, 2011)

"É preciso mostrar como é fundamental proteger as informações gerenciais,

tanto para a empresa quanto para o profissional. É através de uma política de

segurança bem elaborada que podemos minimizar problemas e conscientizar melhor

essas pessoas." (Id., 2011)

Uma política de segurança consiste num conjunto formal de regras, que

devem ser seguidas pelos utilizadores dos recursos de uma organização. Deve ter](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-41-320.jpg)

![46

[..]. Transformar o usuário em um agente de segurança, em um "Policial

Corporativo" é o grande desafio. Desafio este que se conseguido trará bons

frutos. O prêmio é um ambiente infinitamente mais seguro. Se a equipe de

Segurança da Informação conseguir ganhar um funcionário de cada setor,

aumentará e muito o nível de segurança da corporação. Vai conseguir

multiplicar as informações de forma mais proveitosa e a consciência de

segurança estará fazendo parte das atividades e do dia-a-dia de cada

funcionário. (ARAUJO, 2005)

Um bom e prático programa de treinamento para os colaboradores, no

combate a Engenharia Social e no estímulo à conscientização coletiva visando à

segurança das informações, consiste em levar a organização a ter e saber:

(MITNICK; SIMON, 2003)

• Uma descrição do modo como os atacantes usam habilidades da

engenharia social para enganar as pessoas;

• Os métodos usados pelos engenheiros sociais para atingir seus objetivos;

• Como reconhecer um provável ataque da engenharia social;

• O procedimento para o tratamento de uma solicitação suspeita;

• A quem relatar as tentativas da engenharia social ou os ataques bem

sucedidos;

• A importância de questionar todos os que fazem uma solicitação suspeita,

independente da posição ou importância que a pessoa alega ter;

• O fato de que os funcionários não devem confiar implicitamente nas outras

pessoas sem uma verificação adequada, embora o seu impulso seja dar

aos outros o benefício da dúvida;

• A importância de verificar a identidade e a autoridade de qualquer pessoa

que faça uma solicitação de informações ou ação;

• Procedimentos para proteger as informações confidenciais, entre eles a

familiaridade com todo o sistema de classificação de dados;](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-46-320.jpg)

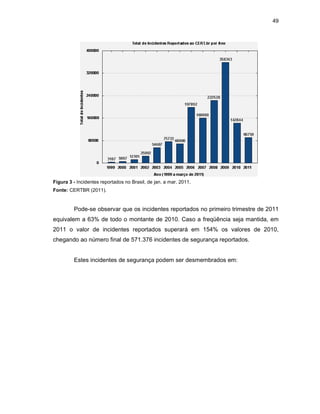

![67

A segurança na internet é uma das grandes preocupações do Comitê Gestor

da Internet no Brasil que, desde 1997, mantém o CERT [...] no Brasil. Além

de tratar incidentes de segurança, o CERT.br realiza atividades de apoio a

administradores de redes e usuários de internet no país. Destacam-se a

produção de documentos sobre segurança de redes, a manutenção de

estatísticas sobre spam e incidentes no Brasil e o desenvolvimento de

mecanismos de alerta antecipado para redes possivelmente envolvidas em

atividades maliciosas. O CERT.br atua na conscientização sobre os

problemas de segurança, na correlação de eventos na internet brasileira e

auxilia no estabelecimento de novos Grupos de Respostas a Incidentes no

Brasil. (CERT.br, 2011)

As organizações que participam do CERT devem definir, de acordo com sua

infra-estrutura, o que é um problema de segurança em computadores. Não é possível

impedir que ocorram tentativas de invasões ou ações maliciosas, mas com a ajuda do

CERT a organização consegue detectar e solucionar um problema com mais

agilidade. O órgão disponibiliza diversos materiais que podem ajudar os

administradores de rede, além de ser autorizado a ministrar cursos específicos no

Brasil. (WIKIPÉDIA, 2011)

O CERT.br é responsável por tratar incidentes de segurança em

computadores que envolvam redes conectadas à Internet brasileira. Atua como um

ponto central para notificações de incidentes de segurança no Brasil, provendo a

coordenação e o apoio no processo de resposta a incidentes e, quando necessário,

colocando partes envolvidas em contato. (CERT.br, 2011)

Além do processo de tratamento em si, o órgão também atua através do

trabalho de conscientização sobre os problemas de segurança, da análise de

tendências e correlação entre eventos na Internet brasileira e do auxílio ao

estabelecimento de novos CSIRTs no Brasil. (Id., 2011)

Estas atividades têm como objetivo estratégico aumentar os níveis de

segurança e de capacidade de tratamento de incidentes das redes conectadas à

Internet no Brasil. As atividades conduzidas pelo CERT.br fazem parte das

atribuições do CGI.br de (CERT.br, 2011):](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-67-320.jpg)

![71

4 PERÍCIA FORENSE DIGITAL

A Perícia Forense Digital abrange todas as questões relacionadas aos crimes

praticados no meio digital e concebe métodos de coletar evidências de crimes e

violações e analisar e documentar casos, fazendo uso dos métodos científicos para

preservação, coleta, validação, identificação, análise, interpretação, documentação e

apresentação de evidência digital.

[...] a Forense Digital é o ramo da criminalística que compreende a aquisição,

prevenção, restauração e análise de evidências computacionais, quer sejam

os componentes físicos ou dados que foram processados eletronicamente

[...] ou armazenados em mídias computacionais. (FREITAS, 2006)

De acordo com Wikipédia (2011) a perícia forense digital é a "inspeção

sistemática de um sistema computacional em busca de evidências ou supostas

evidências de um crime ou outra atividade que precise ser inspecionada."

Complementando o raciocínio, Kleber (2009) afirma que "na criminalística a

Computação Forense trata o incidente computacional na esfera penal, determinando

causas, meios, autoria e conseqüências."

Segundo Peck (2010), "a ciência forense busca (responder as seguintes

questões) [...]: Quem?; O quê?; Quando?; Como?; Porque?; Onde?", levantando

assim evidências que contam a historia de um determinado fato.

“Nos últimos sete anos, houve um grande aumento do vazamento de

informações sigilosas pela rede, como planilhas de custo e planos estratégicos."

(BLUM, 2010 apud NETZ, 2010)

O crescimento de problemas relacionados a negócios no mundo virtual é

expresso em números. A americana McAfee, empresa especializada em programas

antivírus, estimou que os custos dos crimes perpetrados via Internet no mundo

geraram um prejuízo para as empresas equivalente a US$ 1 trilhão, em 2008. (NETZ,

2010)](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-71-320.jpg)

![72

No Brasil, não existem dados abrangentes. A Febraban, no entanto, afirma

que os prejuízos causados por fraudes chegam a R$ 500 milhões por ano. Para

proteger-se desse tipo de ameaças, calcula-se que apenas as empresas do setor

financeiro brasileiro gastem algo em torno de R$ 1,5 bilhão anuais no combate às

fraudes virtuais. (Id., 2010)

[...] a tendência investigativa (sobre vazamento de informações em

organizações) aponta para um cenário onde a informação digital representa

uma pista crucial para a investigação do crime. Como o número de casos

envolvendo a informação digital é cada vez maior, as agências de

investigação (forense) são muito solicitadas. A forense digital desempenha

um papel importante em muitas empresas. Na verdade, alguns setores estão

mostrando interesse em estabelecer centros digitais forenses. Por exemplo,

algumas empresas de contabilidade e de direito já criaram tais centros, onde

eles utilizam uma ampla gama de tecnologias digitais forenses. Por exemplo,

um grande centro forense digital sul-coreano foi criado para lidar com casos

importantes (de empresas locais da Coréia do Sul), e os casos de vazamento

de dados do Arquivo Nacional da Coréia do Sul. (LEE et al., 2009, tradução

livre)

4.1O perito forense digital

O reconhecimento da atividade, no Estado de São Paulo, foi instaurado

através do Decreto nº 48.009, de 11 de agosto de 2003, que diz:

Artigo 12 - O Núcleo de Perícias de Informática tem por atribuição realizar

perícias visando à elaboração de laudos periciais de locais e peças

envolvendo aparelhos computadorizados, ‘software’, ‘hardware’ e periféricos

relacionados com a prática de infrações penais na área de informática.

Segundo Kleber (2009), não há regulamentação específica sobre técnicas e

ferramentas a serem utilizadas na perícia digital, e a ausência de normas possibilita

uma margem de erro muito grande para evidências despercebidas. Em 1999, ocorreu

uma tentativa de padronização sobre a prática, durante a IHCFC (International Hi-

Tech Crime and Forensics Conference).](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-72-320.jpg)

![79

4.2.1 COLETA DE DADOS

Nesta etapa, o perito determina aquilo que será coletado como evidência,

com base no processo penal, civil ou em determinação da organização privada para

qual ele esteja atuando. Dentre os tipos esperados de evidências, encontram-se

(KLEBER, 2009): Mídias de armazenamento, como HDs, pendrives, CDs, DVDs;

dados presentes em memórias voláteis, extraídos com ferramentas específicas;

dados trafegando na rede (Internet, Extranet ou interna), também extraídos com

ferramentas específicas; outros dispositivos capazes de armazenar dados (câmeras

digitais, PDAs, celulares, entre outros).

A aquisição de uma imagem de um dispositivo de armazenamento é, em

muitos casos, o ponto de partida de uma investigação. A técnica determina que o

dispositivo a ser analisado deva ser clonado bit a bit e qualquer análise deve ser feita

nessa cópia, de forma a manter o original íntegro. A imagem deve conter todos os

dados do original, incluindo as partes não utilizadas. (Id., 2009)

No que diz respeito ao procedimento acima, Lee et al (2009) afirma que, em

se tratando de perícia contratada por uma organização para investigar vazamento de

informações, por exemplo, e realizada em um ativo de propriedade da própria

organização, não é necessária a reprodução dos discos e unidades de

armazenamento em imagens, devido ao grande tempo despendido no processo. Este

pensamento é exposto a seguir:

[...] (o processo de) extração de imagens exige um tempo considerável, pois

procedimentos especiais devem ser utilizados para manter a integridade da

prova digital. Uma vez que a capacidade dos discos rígidos está chegando

aos terabytes, significa que muito mais tempo é consumindo na criação de

uma imagem. Além disso, tendo em mente o paradigma da "agulha no

palheiro", que bem ilustra a dificuldade em encontrar a evidência crucial em

uma investigação digital, acredita-se que, sob certas circunstâncias, não é

necessário adquirir o conteúdo total do disco rígido. Portanto, para

determinados crimes digitais, como os que envolvem vazamento de dados

(em organizações privadas), uma análise completa de um disco rígido pode

não ser necessária. (LEE et al., 2009, tradução livre)](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-79-320.jpg)

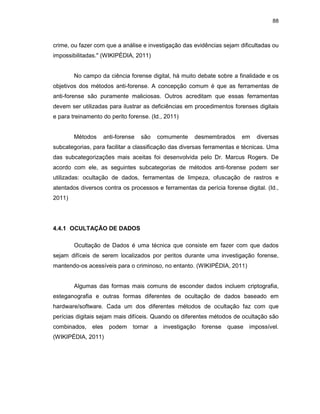

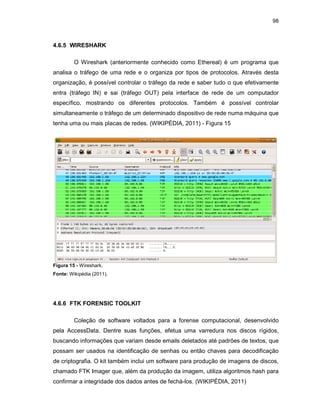

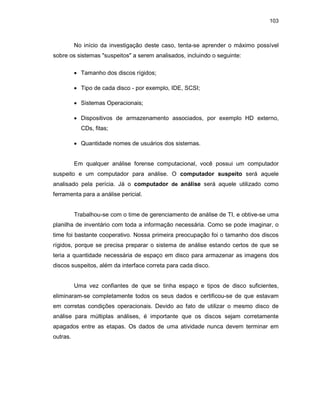

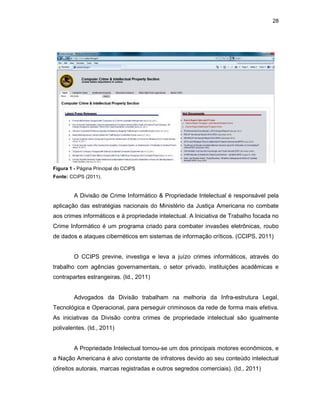

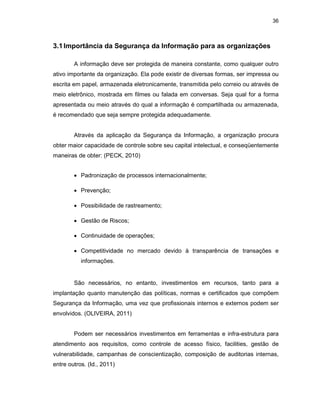

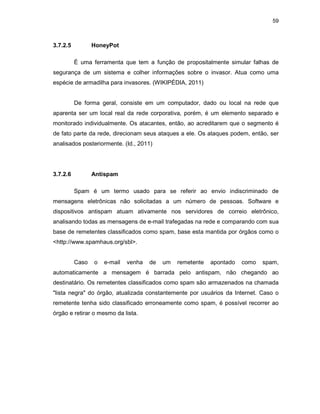

![83

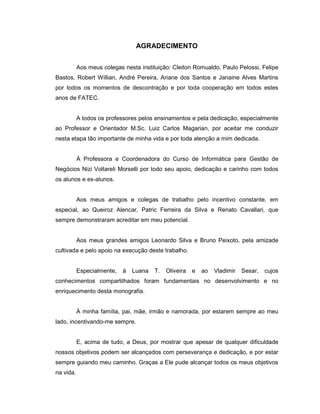

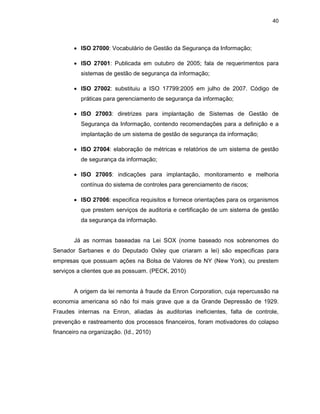

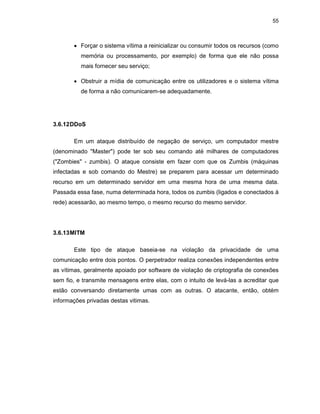

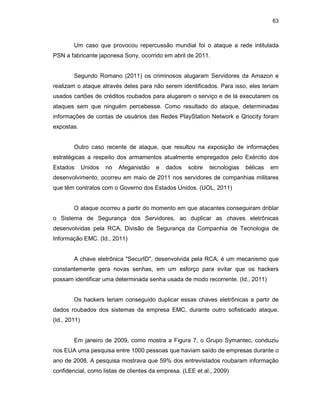

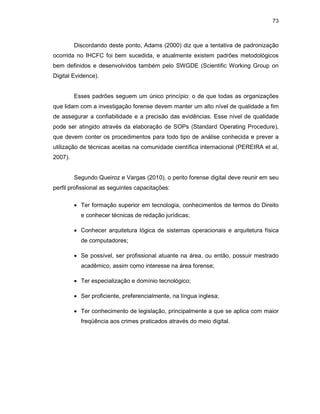

Figura 10 - Formulário de Cadeia de Custódia.

Fonte: Pereira et al. (2007).

[...] a defesa poderá questionar no tribunal a legitimidade dos resultados da

investigação, alegando que as evidências foram alteradas ou substituídas por

outras. Devido à importância das evidências, é indispensável que o perito

mantenha a cadeia de custódia. A cadeia de custódia prova onde as

evidências estavam em um determinado momento e quem era o responsável

por ela durante o curso da perícia. Ao documentar estas informações, você

poderá determinar que a integridade das suas evidências não foi

comprometida. A cada vez que as evidências passarem de uma pessoa para

outra ou de um tipo de mídia para outro, a transação deverá ser registrada.

(FREITAS, 2006)](https://image.slidesharecdn.com/monografiarodrigofontesfatecmaua0710660-180811081235/85/Monografia-Rodrigo-Fontes-83-320.jpg)