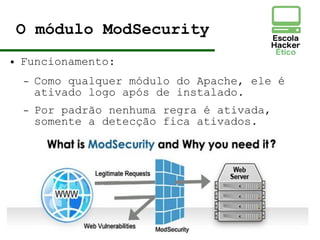

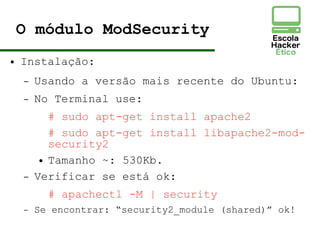

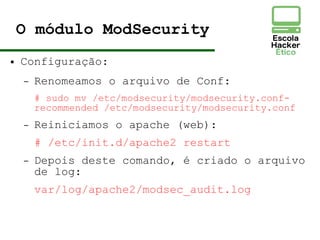

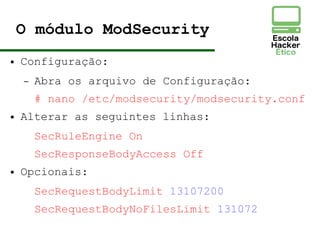

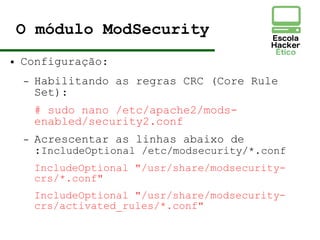

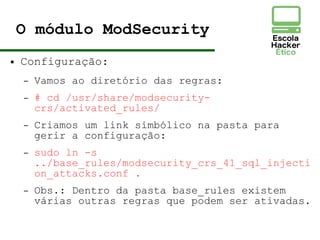

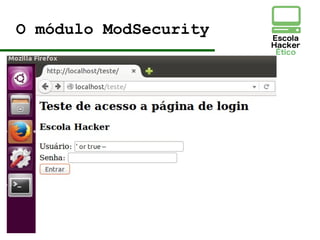

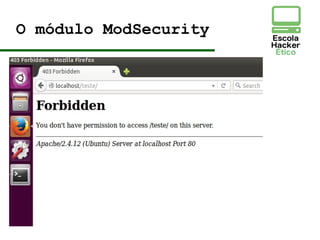

Este documento descreve como instalar e configurar o módulo ModSecurity no servidor Apache para fornecer proteção contra ataques como SQL injection e cross-site scripting. Ele explica o que é o ModSecurity, como funciona, como instalá-lo e ativar as regras de segurança padrão. Além disso, fornece instruções passo a passo para configurar o módulo e testar sua funcionalidade de detecção de ataques.