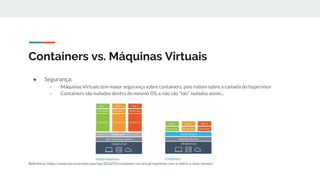

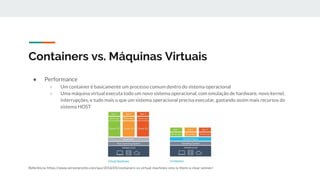

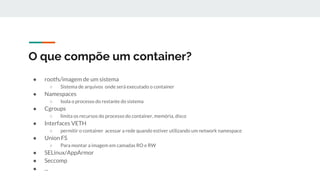

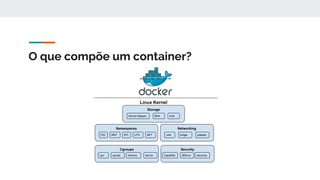

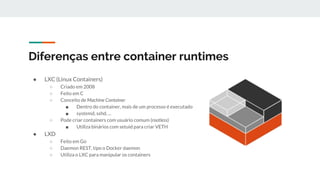

O documento discute o que são containers Linux, comparando-os com máquinas virtuais. Explica que containers isolam processos dentro do mesmo sistema operacional usando namespaces e cgroups. Containers compartilham o kernel do sistema anfitrião e oferecem maior portabilidade e desempenho do que máquinas virtuais.