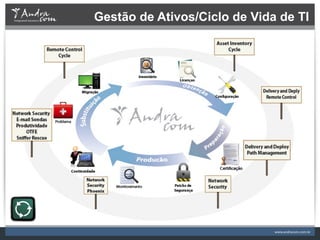

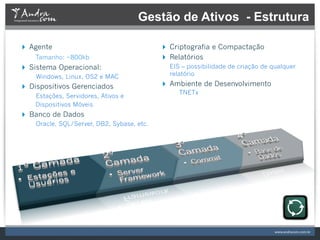

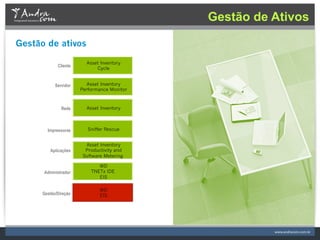

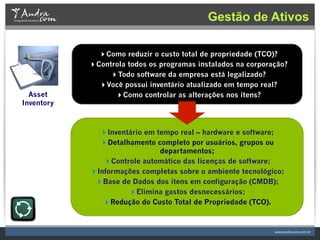

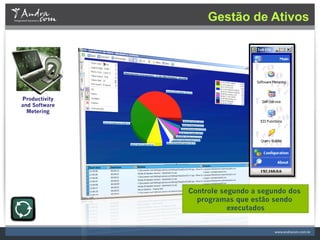

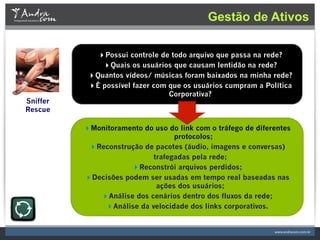

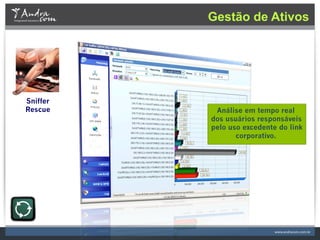

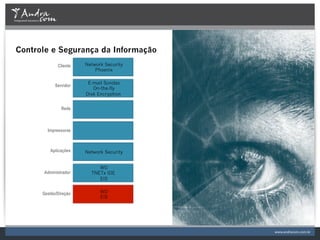

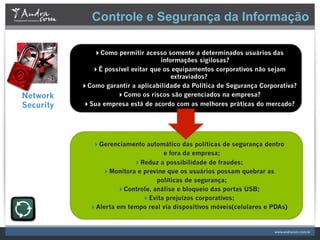

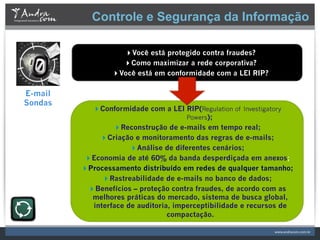

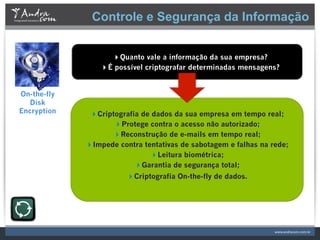

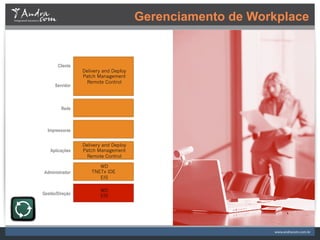

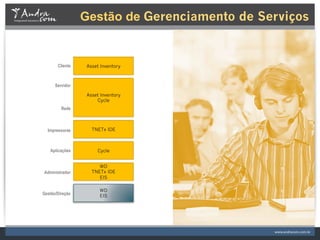

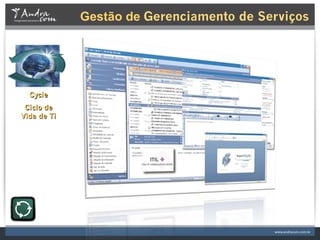

O documento aborda a gestão de ativos de TI, incluindo controle de licenças, monitoramento de produtividade e segurança da informação. Destaca a importância de um inventário em tempo real e ferramentas para otimização de recursos e recuperação de desastres. Além disso, discute práticas de segurança para gerenciar acessos e reduzir custos operacionais.