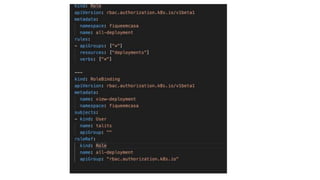

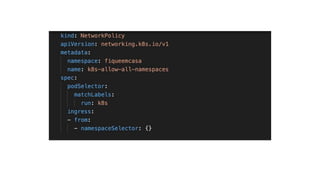

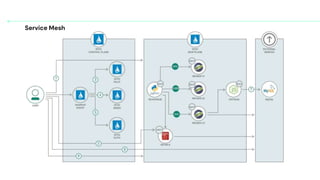

O documento discute como deixar um cluster Kubernetes seguro usando políticas de acesso e controle. Ele descreve soluções como RBAC, ABAC, Vault e políticas de rede para isolar pods e controlar acesso. Também discute Service Mesh como Istio para gerenciar tráfego entre serviços de forma segura.