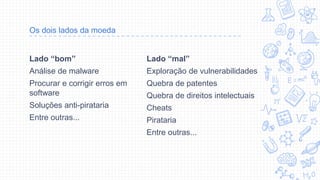

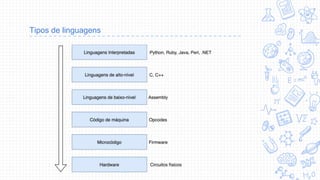

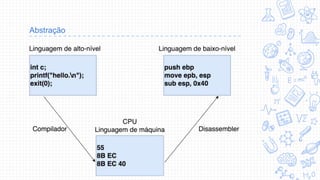

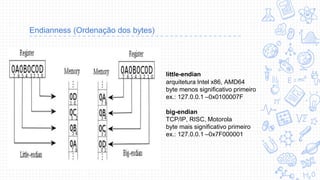

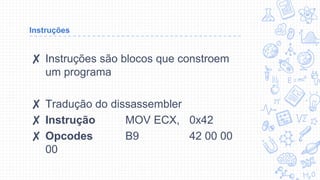

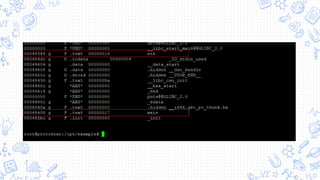

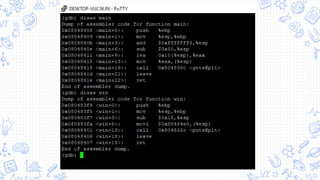

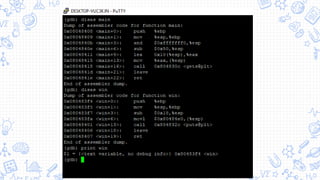

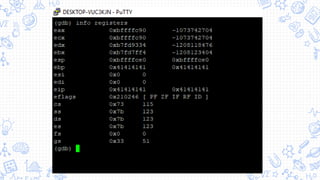

O documento aborda engenharia reversa no contexto de segurança da informação, detalhando suas implicações legais, práticas e técnicas. Explora tanto os aspectos positivos, como a análise de malware e correção de erros, quanto os negativos, como a exploração de vulnerabilidades e pirataria. O autor, Kaique Bonato, enfatiza a manipulação do fluxo de execução de um programa como um objetivo central na prática de engenharia reversa.