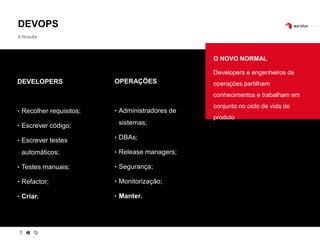

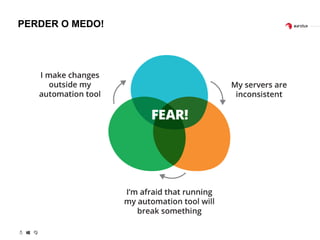

[1] A apresentação discute a filosofia DevOps e como a abordagem de "Infrastructure as Code" pode ajudar a superar os desafios de infraestrutura dinâmica. [2] Princípios como sistemas reproduzíveis, descartáveis e consistentes são importantes para a abordagem. [3] Ferramentas como Azure Resource Manager e Pull Push ajudam no deployment e gestão de configuração de infraestrutura como código.