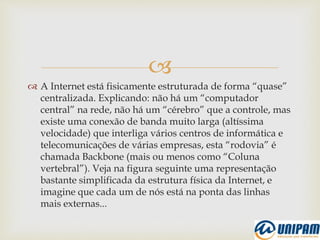

O documento discute a estrutura física da internet, seu histórico e tipos de conexão. A estrutura física da internet é quase centralizada, com grandes empresas interligadas por uma rede de alta velocidade chamada backbone. Em 1969 foi criada a primeira rede de computadores, a ARPANET, que conectava universidades e centros de pesquisa americanos. A internet evoluiu para incluir diversos tipos de conexão como discada, xDSL, cabo e sem fio.