Phishing

•Transferir como PPTX, PDF•

0 gostou•124 visualizações

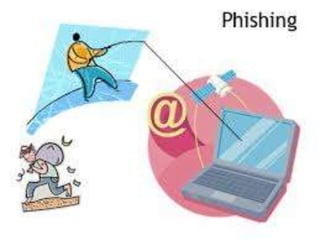

O documento discute phishing, incluindo o que é phishing, exemplos de esquemas de phishing e cuidados para evitar ser vítima. Phishing é uma forma de fraude eletrônica onde os criminosos tentam obter dados pessoais enviando mensagens falsas de empresas confiáveis pedindo informações.

Denunciar

Compartilhar

Denunciar

Compartilhar

Mais conteúdo relacionado

Mais procurados

Mais procurados (11)

whitepaper_o-que-voce-precisa-saber-sobre-phishing_final

whitepaper_o-que-voce-precisa-saber-sobre-phishing_final

Destaque

Destaque (20)

Mais de idl8c09

Mais de idl8c09 (7)

Phishing

- 2. Assuntos a tratar: O que é phishing?; Exemplos de “esquemas” de phishing; Cuidados que devemos ter para não ser alvo de phishing; Como agir se for alvo de um esquema de phishing;

- 3. O que é Phishing? Em computação, phishing é um forma de fraude eletrónica, caracterizadas por tentativas de adquirir dados pessoais de diversos tipos.

- 4. Exemplos de “esquemas” de phishing Os burlões podem enviar milhões de mensagens de correio eletrónico com links para websites fraudulentos que parecem ter origem em websites da sua confiança, como o seu banco ou empresa de cartão de crédito e a pedir- lhe o fornecimento de informações pessoais.

- 5. Cuidados para não ser alvo de phishing