6 9security

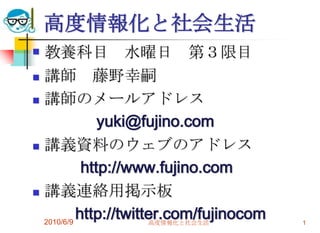

- 1. 高度情報化と社会生活 教養科目 水曜日 第3限目 講師 藤野幸嗣 講師のメールアドレス yuki@fujino.com 講義資料のウェブのアドレス http://www.fujino.com 講義連絡用掲示板 2010/6/9 http://twitter.com/fujinocom 高度情報化と社会生活 1

- 2. 6月9日講義課題へのリン ク この課題の送信で出席扱いとします。 2010/6/9 高度情報化と社会生活 2

- 3. 本日の講義 today lecture 第8回 2010年6月9日 今週のネット ネットのセキュリ ティ 2010/6/9 高度情報化と社会生活 3

- 5. 今そこにある危機 単位を落としそうな受講生 ブログやツイッターの登録がない。 17名 頑張らないと単位の取得が出来ない ブログやツイッターの更新が無い。 24名 155名 はセーフ →頑張って更新してください。毎週は無 理でも、継続をしていれば評価はします。 2010/6/9 高度情報化と社会生活 5

- 6. 今週のネット さっそく菅首相の偽物がツイッター に ツイッターに蔓延る「なりすまし」 誰でも自由にアカウントがとれる。 誰でもアイコンを書き換えられる。 常に偽物の危険が。 ツイッターで偽物を見破るには? 2010/6/9 高度情報化と社会生活 6

- 7. ツイッターで本物アカウン ト 0.Twitter社から公式と認められる。 →認定マークがつく。 →ただし現状は超有名な人のみ。 1.公式サイトからツイッターにリンク されている。個人だとブログからツイッ ターへの リンクがある。(逆も必要) 2.継続して使われていて本人だと信用 がおけるツイートが多数ある。(※コピ7 2010/6/9 高度情報化と社会生活

- 8. Verified Account(認定) ※認定されていないからといって偽物ではな い。 2010/6/9 高度情報化と社会生活 8

- 9. インターネットの階層 アクティビティ ブログやTwitterのコメント ネット上のサービス ブログ・ツイッター メール、ウェブ、Googleの基本サービスなど TCP/IP インターネットの通信手順 光ファイバーやイーサネット、電話線など 2010/6/9 高度情報化と社会生活 9

- 10. インターネットのトラブル ネットでだまされる!! データ漏洩!! ネットサービスにログインできない!! ソフトの設定を間違えている!! ネットの設定を間違えている!! 線が切れている!! 2010/6/9 高度情報化と社会生活 10

- 11. 誰がネットを危険にしている? ネットを危険地帯にしているのは教育者 だ 和歌山大の豊田准教授が指摘 ネットを理解できない大人たちが危険性 を助長 →ネットを隠れて使う。 →ネットのマナーを教えない。 ネット活用をきちんと教えるのが教育! 残された問題は親の教育。(ロストジェネレー 2010/6/9 高度情報化と社会生活 11

- 12. データのバックアップは必 須 パソコンはいつかは必ず壊れる。 →永遠に動き続ける機械はない。 大切なデータは必ずバックアップを しておこう。 USBメモリーなどに保存をしておく こと。 そして、無くさないように。 2010/6/9 高度情報化と社会生活 12

- 13. 安全の基礎、パソコンは清潔 に! パソコンは、こんなものに弱い。 →雷 (不安定な電源も) →水 (湿気) →ホコリ (ハウスダスト) →タバコの煙 →燻蒸 (バルサン) パソコンのまわりは清潔に! 煙は禁物 2010/6/9 高度情報化と社会生活 13

- 14. 仕事ならPCは2台いる? パソコンはすごく故障しやすい。 万一、故障したときは仕事がすべて止 まってしまう。 仕事を止めたくなければ、バックアップ 用のパソコンは必須かも。 トラブルは一番起こって欲しくないとき に起こる。 →レポートの締切前にパソコンが壊れ る。 2010/6/9 高度情報化と社会生活 14

- 15. ついでにノートパソコンの 運搬 パソコンは振動にとても弱い! とくにハードディスクは壊れやすい。 車のシートに乗せて運ぶ→論外 車で運ぶなら、膝の上におきましょう。 リュックなど背負いが効果的、ショル ダーやトートバッグでは置くときに注意 しましょう。 ハードディスクは消耗品、ノートで2, 3年 2010/6/9 高度情報化と社会生活 15

- 16. 受講生の対策状況 153名 対策ソフトを入れている。 74% 対策ソフトのアップデートをしている。 52% システムアップデートをしている。 40% 半分以上は問題有り、はっきり言って 「ひどい」 2010/6/9 高度情報化と社会生活 16

- 17. ネットのセキュリティ対策 1.ウィルス対策 2.情報リテラシー 3.パスワード管理 4.ファイアーウォール 5.暗号化 2010/6/9 高度情報化と社会生活 17

- 18. 1.ウィルスから身を守ろ う 知識防衛して安全にネットを使お う 2010/6/9 高度情報化と社会生活 18

- 19. ウィルスとは 「コンピュータ・ウィルス」 コンピュータに悪さをするプログラム のこと。 Webやメール、USB、デジカメなどか ら感染する。接触感染なので、病原体の ウィルスと似た振る舞いをする。 ネットを介して爆発的に広まるものを とくに 「ワーム」と呼んだりする。 2010/6/9 高度情報化と社会生活 19

- 20. ウィルスは誰がつくる? 大半は愉快犯 人が困るところを楽しむ。 最近は、こうした愉快犯から特定組織を ターゲットにした金銭目的の犯罪も 増えている。 仕事のパソコンにはくれぐれも注意をす る。 2010/6/9 高度情報化と社会生活 20

- 21. アタック型ウィルスに注意 ファイアーウォールや暗号化や認証の過 信は禁物(後で話す) ホストのセキュリティホールを突くア タックには常に注意が必要。 システムのアップデートを怠らない。 管理者でなくても注意は必要 →ウィルスやトロイの木馬による内部か らの 破壊行為もありうる。 2010/6/9 高度情報化と社会生活 21

- 22. ウィルスへの対処 ネットの利用にウィルスチェックは必須 な時代。 また、ネットを利用するのに最低限のパ ソコンに関する知識は必要です。 自分のパソコンの状況を確認する。 →ウィルス対策ソフトの有無、アップ デートの有無 まずウィルス対策ソフトをいれる。 2010/6/9 高度情報化と社会生活 22

- 23. しかし、実際は・・・ ウィルスによる被害よりも、 ウィルス対策ソフトの不具合や設定ミス によるトラブルの方が遙かに多い。 →ウィルス対策ソフトは理解できる人に 設定をしてもらう方がよい。 →わけがわからずに対策ソフトだけをい れておくことも意味がありません。 2010/6/9 高度情報化と社会生活 23

- 24. ネットを利用するための前 提 システムのアップデートは必須。 →MicrosoftUpdateの実行(月例・臨 時) ウィルス対策ソフトも必要。 →これもアップデートしないと意味が ない。 FlashやReaderなどAdobe関係も必ず アップデートをする。(今は極めて危 険) 2010/6/9 高度情報化と社会生活 24

- 25. なぜアップデートを急ぐ か? システムの不備(セキュリティホール) は毎日のように発見されている。 アップデートができるようになるまで詳 細は伏せられている。 アップデートの公開と同時に「セキュリ ティホール」の存在が全世界に明らかに なる。 つまりアタックのターゲットはアップ デートを怠っている「間抜け達」という こと。 2010/6/9 高度情報化と社会生活 25

- 26. セキュリティソフトを入れ る 無料のお薦め →Microsoft Security Essentials 注意、インストールする前に他のウィル ス対策ソフトをまず削除すること。(壊 れますよ) インストールしたら最初にまず更新をす る。 次にフルスキャンをしてみる。 →ウィルスが見つかったら詳しい人に 2010/6/9 高度情報化と社会生活 26

- 27. 2.情報リテラシー ネット以外にも危険はいっぱい 2010/6/9 高度情報化と社会生活 27

- 28. ソーシャルハッキングに注 意 ネットの不正侵入の事例もあるが、 多くのトラブルは、いわゆる詐欺であ る。 オレオレ詐欺は人ごとではない。 社員を装って、大切な情報聞き出す事例 は意外に多い。 電話を数回かけることで、社内への侵入 方法を聞き出すことが簡単にできてしま う。 2010/6/9 高度情報化と社会生活 28

- 29. 意外に多い肩越しの覗き見 ショルダー・ハッキング 人がパスワードや暗証番号を入れるのを 後ろから見ている。 ひどい場合にはパスワードを付箋に書い て パソコンに張っているケースもある。 身近な危険にとにかく注意しよう!! 2010/6/9 高度情報化と社会生活 29

- 30. セキュリティポリシーの確 立 セキュリティは利便性と相反する。 セキュリティはコストとも相反する。 経営のトップが配慮するべき事項。 ネットワークの利用者も管理ポリシーや ルールを理解してコンピュータを使う必 要がある。 踏み台になったり、書き換えられたりし て いったん失った信用は回復が困難である。 2010/6/9 高度情報化と社会生活 30

- 31. 情報漏洩の大半は人から うっかりブログやSNSに書き込んでし まう。 ヒューマンハッキングの問題 人間はシステムで最大の脆弱要素 人の心の弱みにつけこんでくる。 健康と健全な精神を保つのが一番の安全 2010/6/9 高度情報化と社会生活 31

- 32. 情報リテラシーと危機管理 ウィルスや不正侵入対策よりも 安定した機器利用の方が困難 業務で使っているパソコンやケータイが 壊れたら? 企業や個人は動産保険をかけておく 情報リテラシーを身につける。 →トラブルの対処方法を考えておく。 →マニュアル化も必要。 2010/6/9 高度情報化と社会生活 32

- 33. 情報リテラシーとセキュリ ティ バックアップの知識 リカバリーの知識 トラブル対処法の知識 サポートの窓口や保険など。 マニュアル化しておくことも大切。 社内教育も必要な状況 ネット社会の常識として認識しよう。 2010/6/9 高度情報化と社会生活 33

- 34. インターネットは危険か? 2010/6/9 高度情報化と社会生活 34

- 35. 今そこにある危機 安全でないから防御をするための各種の セキュリティが必要になる。 セキュリティとは「ツール」ではない。 気をつけるという姿勢の問題なので心構 えが必要。 安心・安全な場所の中ならセキュリティ は不要だが、ネットにつながっていると、 常に危険なデータが入ってくる可能性が ある。 2010/6/9 高度情報化と社会生活 35

- 36. インターネットは危険なの か? 現実世界と同じ程度に安全、同じ程度に 危険ともいえる。 現実世界でも家の中、大学の中、往来で 危険レベルは異なる。 →では、車道を歩くのは安全なのか? →田舎の道ではほぼ安全だろう。 →10号線では自殺行為となる。 同様にネットでもシチュエーションで異 なる。 2010/6/9 高度情報化と社会生活 36

- 37. ここでいう「セキュリ ティ」は 「ネットワークセキュリティ」 情報の漏洩や不正侵入など 「情報(コンテンツ)セキュリ ティ」 内容の改ざんや不正なコピー、 個人情報(プライバシー) →でも大切なのは「広義のセキュリ ティ」=安全な生活をおくるための 2010/6/9 高度情報化と社会生活 37

- 38. インターネットは危なくな い。 命をとられるわけではない、 財産がおびやかされるわけではない、 スキャンダルに巻き込まれるわけでもな い。 現実世界をエクステンドする便利な道 具として使うのが妥当。 →パソコンの不安定さの方がよほど危な い しかし、 インターネットはなぜ「危ない」といわ 2010/6/9 高度情報化と社会生活 38

- 39. インターネットの危うさ 1 もともとインターネットは学術研究が素 地にあって、自由で規制のない空間とい うイメージがある。同時に保証もない、 いわば自己責任の原理が優先する世界。 インシデント(トラブル事例)の影響が ただちに、しかも広範囲に及ぶ。 →いまや世界中が高速なネットでつな がっている時代だ。 2010/6/9 高度情報化と社会生活 39

- 40. インターネットワーム ネットや媒体を媒介して害を及ぼすプロ グラム→ウィルス(病原体) ネット越しに急速に広まるモノをとくに インターネットワーム(単にワームと も) 2009年1月近年最悪のワーム Conficker(別名Downadup)発生 USB媒介型 世界で1000万台感染。 2010/6/9 高度情報化と社会生活 40

- 41. インターネットの危うさ 2 匿名でやりとりができる。(あくまで見かけ 上) 相手の正体が確認できないので、思わぬト ラブルとなる。 →実際の犯罪行為の場合には、相手の特定 は可能なケースが多い。通信記録、IPアド レスの確認。 匿名の利用を許している一部のサービスが問 題。 無料メール、無料Web、無料ブログサービ ス 2010/6/9 高度情報化と社会生活 41

- 42. インターネットの危うさ 3 仮想空間をイメージした利用が多い。 アバターやハンドルネーム、名無しさ ん、匿名掲示板など。 →理解ができないわけではないが、 現実逃避的なことはよそでやって欲しい。 あくまで「現実空間の便利な拡張機能」 という利用がメインだとこの講義では考 えます。 そもそも仮想空間と現実空間のコミュ ニケーションは成り立ちません。 2010/6/9 高度情報化と社会生活 42

- 43. インターネットの危うさ 4 利用者が増大するにつれて「愉快犯」や 「情報テロリスト」の登場 本人に利益があるわけではなく、 たんに困らせてやろう、皆が騒ぐのが楽 しいなど。 世間を混乱させてやろうという攪乱目的。 ウィルスやワームもこうした愉快犯が原 因 2010/6/9 高度情報化と社会生活 43

- 44. インターネットの危うさ 5 「インターネット依存症」の出現 ネットがないと不安になる、つながっていな いと落ち着かないなど。 サービスの継続への不安 とくに無料サービスは何時終了しても文句が いえない。 プロバイダも今の料金でサービスが維持でき るか? そもそも今の通信基盤の維持が将来にわたっ て可能なのか、ということもよく検討してみ よう。 →セキュリティの最大の課題。 2010/6/9 高度情報化と社会生活 44

- 45. インターネットの危うさ 6 →最近は実際の犯罪行為が増えている。 フィッシングサイトなど 狙い撃ちでだまされる。 →手口は巧妙、実害も。 ソーシャル・ハッキング クレジットカードの不正利用 情報の流出 コンピュータの乗っ取り 2010/6/9 高度情報化と社会生活 45

- 46. フィッシングメール(ツ イッター) 2010/6/9 高度情報化と社会生活 46

- 47. 危機対策の諸手法 不正アクセス →パスワードの管理 →ファイアーウォールによる対策 情報の漏洩 →認証、暗号化による対策 意図しない情報の漏洩 ファイル交換とウィルスによる漏洩 →ネットの利用に関する知識を持と う 2010/6/9 高度情報化と社会生活 47

- 48. 企業の情報漏洩の原因 会社のWebサイトから情報が漏洩 メールの誤送信 Winnyで情報漏洩 ウィルスで情報漏洩 ブログやSNSに会社の情報を記入 →人為的な原因の場合は技術では対処が 難しい。 2010/6/9 高度情報化と社会生活 48

- 49. 安全なインターネット利用 システムアップデートはいまや必須。 ウィルス対策ソフトも必要。 家庭でもルータは必須といってよい。 →ファイアーウォールを設定する。 不用意にメールアドレスを書き込まない。 個人情報もむやみに書き込まない。 業務で使う際にはどの程度の情報を出す か、ルールを決めて管理を行う。 2010/6/9 高度情報化と社会生活 49

- 50. インターネットはオープン だ 誰でもどんな信号でも投げることがで きる。 →原則 でも、利用する権利のないサービスに 勝手にログインすると法律違反になり ます。 「不正アクセス行為の禁止等に関する法 律」 よそのコンピュータの入り口まできて 2010/6/9 高度情報化と社会生活 50

- 51. 情報を盗まれないために 認証と暗号の知識が必要な時代に突入し ている。 認証 利用権のある人を確認する技術 暗号 情報が途中で盗まれたり改竄され たり しないための技術 2010/6/9 高度情報化と社会生活 51

- 52. インターネット・セキュリ ティ 脅 威 対抗策 セキュリティ サービス 不正侵入 ファイアーウォー アクセス・コント ル ロールやVPN 不正アクセス パスワード管理 ワンタイムパス ワードなど 盗聴・偽造・なり 暗号化・電子署名 認証局 すまし 情報漏洩 ウィルス対策 対策ソフト 社員教育 リテラシー教育 2010/6/9 高度情報化と社会生活 52

- 53. 3.パスワードによる対策 パスワード 2010/6/9 高度情報化と社会生活 53

- 54. インターネットの認証 認証方法 1.アカウント=パスワード方式 2.物理認証方式 MACアドレスなどで確認する。 ハードウェアに埋め込んだ番号 コード 暗号化されたICカードなど ワンタイムパスワード 3.生体認証方式 2010/6/9 高度情報化と社会生活 54

- 55. アカウント=パスワード方 式 最も普及している。 パスワードが漏れたらアウト。 パスワードが多くなってくると管理がと ても大変である。→パスワード地獄 パスワードの再発行が手間 メールアドレスや確認フレーズなどで 再発行をしているケースも多い。 ※登録メールアドレスや再発行手順の 確認をしておきましょう。 2010/6/9 高度情報化と社会生活 55

- 56. サイバー社会はパスワード社 会 自分のパスワードの管理はきちんとやろ う。 紙に書く、パソコンに覚えさせる。 パスワードの再発行方法も確認しておく。 →大半は登録メール宛のパスワードの 再発行だ、メールアドレスの変更には細 心の注意を払おう。 アドレスを変更しないメールをひとつ 準備しておこう。(アンカーメール) 2010/6/9 高度情報化と社会生活 56

- 57. パスワードの管理 ともかくキーボードに慣れること 登録間違、入力間違は極めて多い 日本語入力をしたまま、CapsLockをか けたままパスワードを登録してしまう。 侵入されやすいパスワード 並び数字、名前と同じ、アドレスと同 じ 文字数が少ない ブログの管理画面でもパスワード認証57 2010/6/9 高度情報化と社会生活

- 58. パスワードの問題 安易なパスワードにしている。 1234 password とか 数字のみ、単語、名前、簡単なキー入 力 →大文字、数字、記号を組み合わせる。 パスワードをずっと変更しない。 定期的に変える。 パスワードの使い回し。 他のサービスとの共有。→これは危な 2010/6/9 高度情報化と社会生活 58

- 59. パスワードの初歩的な管理 1.頭で覚える。 2.指で覚える。 →多くなると無理。 3.紙に書いておく。→紛失、盗難。 4.パソコンに書いておく。→人に見ら れるおそれ。 →そもそも、パスワードは暗号化し て保存をしておくべきもので、平文で保 管するなどもっての外 2010/6/9 高度情報化と社会生活 59

- 60. Windowsのオートコンプ リート Windowsにアカウントやパスワードを記 憶させる機能。 便利だが、そのパソコンを使う他の人に もパスワードがわかってしまう。 パソコンを変えたら使えない。 管理が難しい。 →共有パソコンでは要注意 2010/6/9 高度情報化と社会生活 60

- 61. Cookieの機能 サーバーが利用者を認証するためのデー タを利用者のパソコンに送信して保持さ せる機能。 サイトを再訪問したときに、利用者を認 証する機能。 偽造が簡単、セキュリティもないので、 再訪問の確認程度に使われている。 共有端末ではCookieの機能を切ってお く。 2010/6/9 高度情報化と社会生活 61

- 62. パスワードをパソコンで管 理 1.ブラウザに覚えてもらう。 →マスターパスワードを忘れると悲惨。 →パソコンが壊れたらアウト。 2.パスワード管理ソフトを使う。 無料でよいものがあまりない。 OSやブラウザで対応していないものが ある。 Roboform 1PasswordPro LastPassなど。 2010/6/9 高度情報化と社会生活 62

- 63. ChromeにはLastPass クラウド上にパスワードを保存するサー ビス。 ブラウザにいれれば、どこでも使える。 Chromeの機能拡張からインストール メールアドレスとマスターパスワードを 登録する。 あとはログインをするたびに自動保存を してくれる。 破られにくいパスワードの発行機能もあ 2010/6/9 高度情報化と社会生活 63

- 64. その他の認証システム パスワードシステム →ワンタイム・パスワードなどの新手法 バイオテック認証 指紋認証 サイバーサイン 網膜認証 →基本的には「なりすまし」への対策 2010/6/9 高度情報化と社会生活 64

- 65. ワンタイム・パスワード 2010/6/9 高度情報化と社会生活 65

- 66. 勝手に入ってはいけない ネットを経由してパスワードを盗んで不 正にコンピュータに侵入するのは犯罪で す。 →不正アクセス防止法違反 昔は、入るだけで破壊行為をしなけれ ば、よかったが、今は他人のパスワード を勝手に使ってログインをすると犯罪に なります。 2010/6/9 高度情報化と社会生活 66

- 67. 4.ファイアーウォールに よる対策 2010/6/9 高度情報化と社会生活 67

- 68. 不正な侵入への対策 自分のパソコンに他人が勝手にデータを 送り込める状態→不正侵入 データの改竄や消失など深刻な影響を もたらす。 データはとられなくても他の攻撃への 「踏台」にされることもある。 基本的には防火壁(ファイアーウォー ル)が有効である。 2010/6/9 高度情報化と社会生活 68

- 69. ネットワークポリシー どんな信号でも通過してよい。 →オープンネットとしてのインター ネットの基本 逆に組織のネットワークはどのような考 え方で運営されてもよいが、入口で出入 りのチェックを行うのが通例。 その際のルールの基本的な考え方が 「ポリシー」 →透過可能な信号と不能な信号の振り分 け 2010/6/9 高度情報化と社会生活 69

- 70. インターネットは公道 インターネット LAN LAN 2010/6/9 高度情報化と社会生活 70

- 71. セキュリティポリシー 出入口でのチェック を行う。 通 過 す イ る ン ル タ LAN ー ー ル ネ を ッ 設 ト 定 2010/6/9 高度情報化と社会生活 71

- 72. パソコンのファイアー ウォール WindowsXPsp2以降では標準装備 それ以外では共有するソフトは気をつける。 市販のファイアーウォールソフトもあるが、 かえって共有できない場合やインターネッ トに接続できなくなるケースもある。設定 は慎重に、かつ知識が必要。 基本的にソフト・ファイアーウォールより もハードウェアの「ルータ」の方をお薦め します。 2010/6/9 高度情報化と社会生活 72

- 73. ファイアーウォールの構成 フ 非武装ゾーン ァ イ セキュア でないイ ア ンター ファイアーウォール ー ネット ウ LAN ォ ー 2010/6/9 ル 高度情報化と社会生活 73

- 74. 個人でもガードは必要 大切なデータがないので、ガードはしな い。 ウィルス対策もしない。 パソコンが悪者に乗っ取られて踏み台に される。 SPAMメールの大半が「ボット」化した 個人のパソコンから送られている。 ボット(=悪者に操られたロボットなパ ソコン)→インターネットの迷惑 2010/6/9 高度情報化と社会生活 74

- 75. 自宅のネットは誰が守る か? 会社ではネットワーク管理者がポリシー を設定してガードを固めている。 家庭や管理者のいない小規模オフィスは 誰が守るのか? 通信事業者か? たとえポリシーを設定しても不注意な利 用者がウィルスやトロイのプログラムを 不用意にダウンしたらセキュリティの意 味は無い。 2010/6/9 高度情報化と社会生活 75

- 76. 5.暗号による対策 続きは来週やります。 2010/6/9 高度情報化と社会生活 76

- 77. 暗号の話 インターネットで他人に信号が漏れない ようにするにはデータを暗号化してやり とりをする。 暗号技術はこの20年で急速に発達した 技術である。 「インターネット」と「公開暗号鍵」の 技術が文字通り「革命」をもたらした。 2010/6/9 高度情報化と社会生活 77

- 78. 次回の講義予定 6月16日 ネットと暗号 Googleのサービス 2010/6/9 高度情報化と社会生活 78