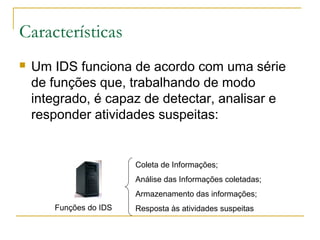

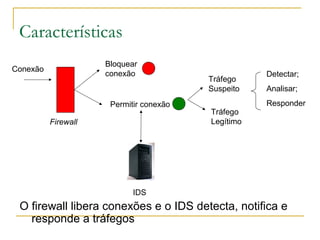

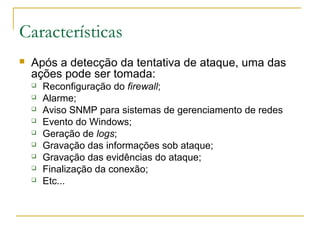

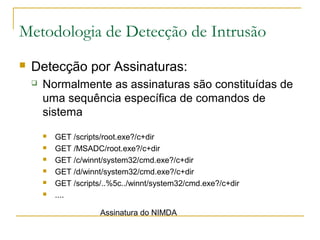

O documento discute Sistemas de Detecção de Intrusão (IDS), descrevendo suas características e funções, como coleta e análise de informações, detecção de atividades suspeitas e respostas. Aborda metodologias de detecção por anomalias e assinaturas, além de classificar IDS em host-based e network-based.