O documento discute testes de dados de cartão de crédito realizados por robôs e formas de preveni-los, como Captchas e validação do referer para evitar a reutilização da página de pagamento. Também recomenda o uso de tokens de sessão para maior robustez contra fraudes.

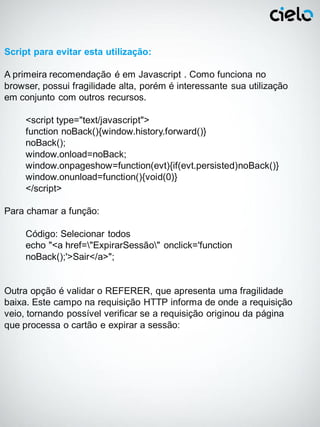

![Validar o Referer em php

if (! $_SERVER['HTTP_REFERER'] ==

'http://banco.com.br/formulario/transferencia/enviar.php)

{

chama o expira sessão;

}

Validar o Referer em asp clássico:

If Request.ServerVariables("HTTP_REFERER") = "URL que

processa cartão" Then

chama o expira sessão;

A recomendação mais complexa, porém a mais robusta, é a

implementação de tokens de sessão.

Exemplos estão disponíveis em:

https://www.owasp.org/index.php/Cross-

Site_Request_Forgery_(CSRF)_Prevention_Cheat_Sheet.](https://image.slidesharecdn.com/testededadosdecarto-121017095024-phpapp02/85/Teste-de-dados-de-cartao-3-320.jpg)