O documento resume um livro sobre redes de computadores. O livro explica como as redes funcionam em cada camada, desde a camada física até a camada de aplicação. Ele também discute tópicos como protocolos, modelos de referência, exemplos de redes como a Internet, Ethernet e redes sem fios, e padronização de redes.

![URLs — Uniform Resource Locators ..........................................................471

Ausência de estados e cookies ...................................................................473

7.3.2 Documentos estáticos da Web ..............................................................475

HTML — HyperText Markup Language .....................................................476

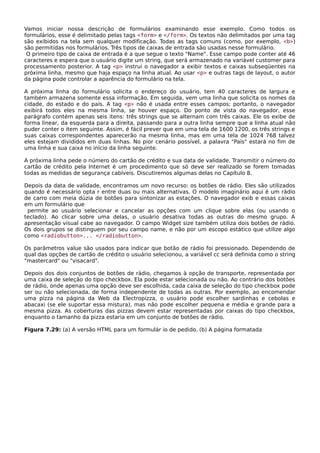

T4] Formulários ..........................................................................................480

XML e XSL ..................................................................................................483

XHTML — eXtended HyperText Markup Language ...................................486

7.3.3 Documentos dinâmicos da Web ............................................................486

Geração dinâmica de páginas da Web do lado servidor .............................486

Geração dinâmica de páginas da Web do lado cliente ...............................489

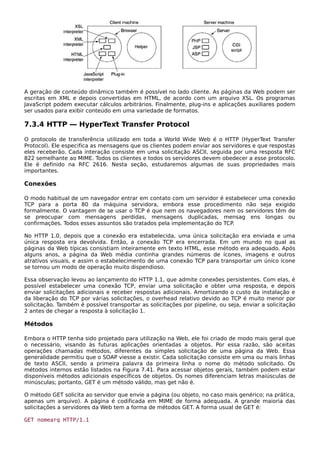

7.3.4 HTTP — HyperText Transfer Protocol ..................................................493

Conexões ....................................................................................................493

Métodos ......................................................................................................493

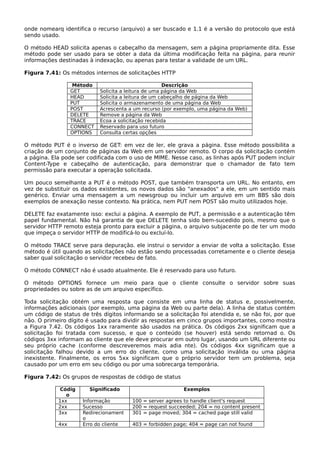

Cabeçalhos de mensagens .........................................................................495

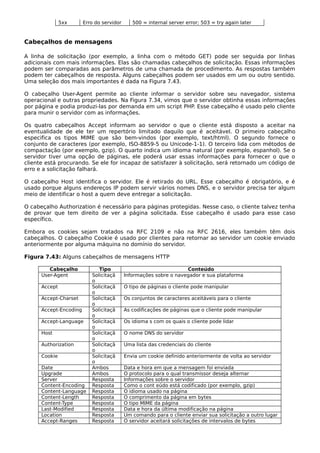

Exemplo e utilização do HTTP ...................................................................496

7.3.5 Aperfeiçoamentos de desempenho .......................................................497

Armazenamento em cache .........................................................................497

Replicação de servidores ............................................................................499

Redes de entrega de conteúdo ...................................................................499

7.3.6 A Web sem fios .....................................................................................501

WAP — Wireless Application Protocol ........................................................501

I-Mode ........................................................................................................503

Web sem fio da segunda geração ...............................................................507

7.4 Multimídia ..................................................................................................509

7.4.1 Introdução ao áudio digital ..................................................................509

7.4.2 Compactação de áudio .........................................................................511

7.4.3 Áudio de fluxo .......................................................................................513

7.4.4 Rádio da Internet .................................................................................515

7.4.5 Voz sobre IP ..........................................................................................517

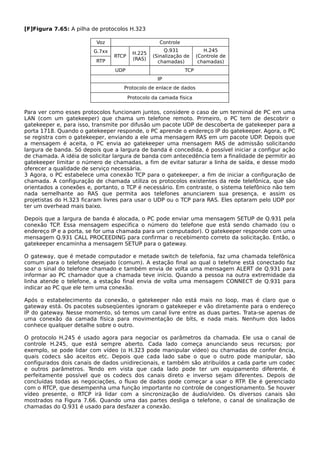

H.323 ..........................................................................................................518

SIP — Session Initiation Protocol ...............................................................520

Comparação entre H.323 e SIP ..................................................................522

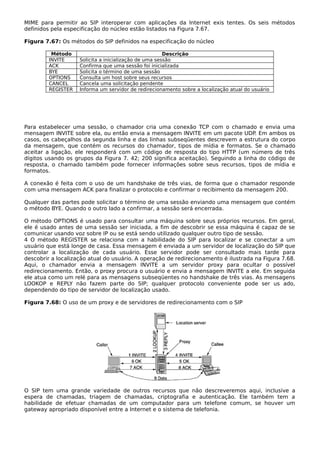

7.4.6 Introdução ao vídeo ..............................................................................522

Sistemas analógicos ...................................................................................522

Sistemas digitais ........................................................................................524

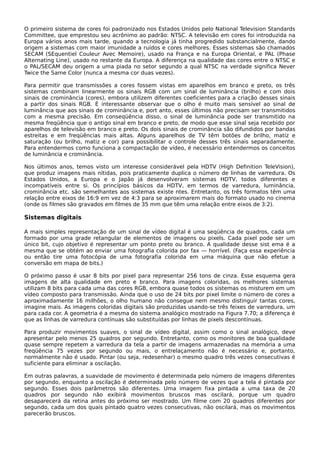

7.4.7 Compactação de vídeo ..........................................................................525

O padrão JPEG ............................................................................................525

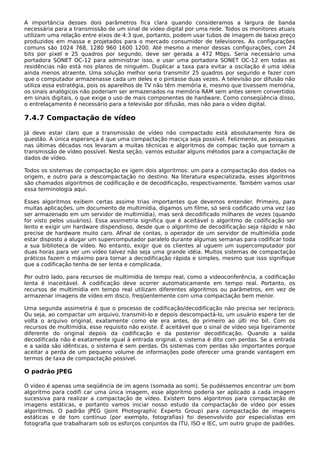

O padrão MPEG ..........................................................................................528

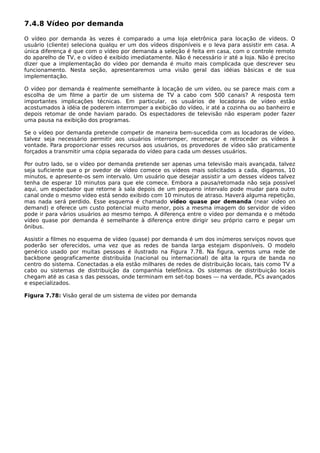

7.4.8 Vídeo por demanda ...............................................................................531

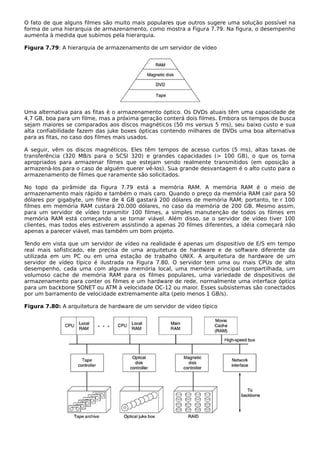

Servidores de vídeo ....................................................................................532

A rede de distribuição ................................................................................534

7.4.9 MBone — Multicast Backbone .............................................................536

7.5 Resumo .......................................................................................................539

Problemas .........................................................................................................539

Capítulo 8. Segurança de redes ......................................................................................... ............543

8.1 Criptografia ................................................................................................545

8.1.1 Introdução à criptografia .....................................................................545

8.1.2 Cifras de substituição ...........................................................................547

8.1.3 Cifras de transposição ..........................................................................548

8.1.4 Chave única ..........................................................................................549

Criptografia quântica .................................................................................550

8.1.5 Dois princípios fundamentais da criptografia ......................................552

Redundância ...............................................................................................553

Atualidade ..................................................................................................554](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-10-320.jpg)

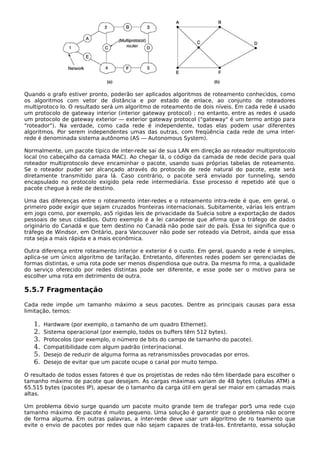

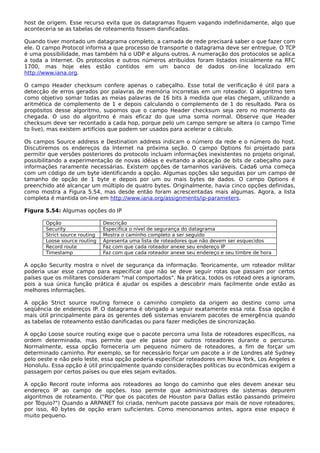

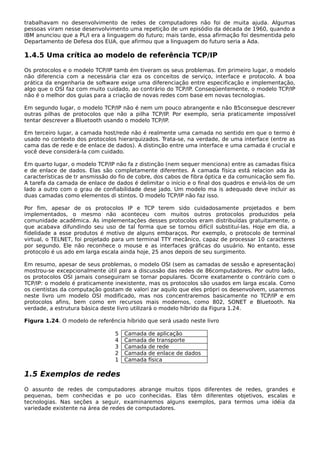

![A camada de transporte

No modelo TCP/IP, a camada localizada acima da camada inter-redes é chamada camada de

transporte. A finalidade dessa camada é permitir que as entidades pares dos hosts de origem e de

destino mantenham uma conversação, exatamente como acontece na camada de transporte OSI.

Dois protocolos fim a fim foram definidos aqui. O primeiro deles, o TCP (Transmission Control

Protocol — protocolo de controle de transmissão), é um protocolo orientado a conexões confiável

que permite a entrega sem erros de um fluxo de bytes originário de uma determinada máquina em

qualquer computador da inter-rede. Esse protocolo fragmenta o fluxo de bytes de entrada em

mensagens discretas e passa cada uma delas para a camada inter-redes. No destino, o processo

TCP receptor volta a montar as mensagens recebidas no fluxo de saída. O TCP também cuida do

controle de fluxo, impedindo que um transmissor rápido sobrecarregue um receptor lento com um

volume de mensag ens maior do que ele pode manipular. [arte: ver original p. 43a]

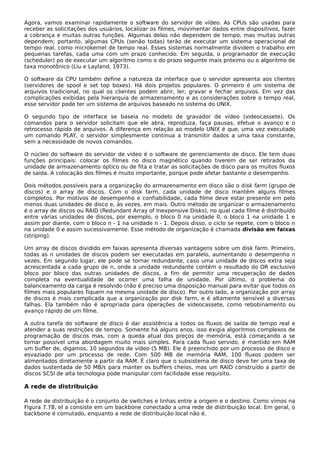

Figura 1.22. Protocolos e redes no modelo TCP/IP inicial

A camada de aplicação

O modelo TCP/IP não tem as camadas de sessão e de apresentação. Como não foi percebida

qualquer necessida de, elas não foram incluídas. A experiência com o modelo OSI demonstrou a

correção dessa tese: elas são pouco usadas na maioria das aplicações.

Acima da camada de tr ansporte, encontramos a camada de aplicação. Ela contém todos os

protocolos de nível mais alto. Dentre eles estão o protocolo de terminal virtual (TELNET), o

protocolo de transferência de arquivos (FTP) e o protocolo de correio eletrônico (SMTP), como

mostra a Figura 1.22. O protocolo de terminal virtual permite que um usuário de um computador se

conecte a uma máquina distante e trabalhe nela. O protocolo de transferência de arquivos permite

mover dados com eficiência de uma máquina para outra. Originalmente, o correio eletrônico era

um tipo de transferência de arquivos; no entanto, foi desenvolvido mais tarde um protocolo

especializado para essa função (o SMTP). Muitos outros protocolos foram incluídos com o decorrer

dos anos, como o DNS (Domain Name Service), que mapeia os nomes de hosts para seus

respectivos endereços de rede, o NNTP, o protocolo usado para mover novos artigos de notícias da

USENET, e o HTTP, o protocolo usado para buscar páginas na World Wide Web, entre muitos outros.

A camada host/rede

Abaixo da camada inter-re des, encontra-se um gran de vácuo. O modelo de referência TCP/IP não

especifica muito bem o que acontece ali, exceto o fato de que o host tem de se conectar à rede

utilizando algum protocolo para que seja possível enviar pacotes IP. Esse protocolo não é definido e

varia de host para host e de rede para rede. Os livros e a documentação que tratam do modelo

TCP/IP raramente descrevem esse protocolo.

1.4.3 Uma comparação entre os mo delos de referência OSI e TCP/IP

Os modelos de referência OSI e TCP/IP tê m muito em comum. Os dois se baseiam no conceito de

uma pilha de protocolos independentes. Além disso, as camadas têm praticamente as mesmas

funções. Por exemplo, em ambos os modelos estão presentes as camadas que en globam até a

camada de transporte para oferecer um serviço de transporte fim a fim independente da rede a

processos que desejam se comunicar. Essas camadas fo rmam o provedor de transporte. Mais uma](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-49-320.jpg)

![científicas sem fins lucrativos e consórcios industriais também são membros setoriais (por ex

emplo, IFIP e IATA). Os membros associados são organizações menores, interessadas em um grupo

de estudos específico. As agências reguladoras são as que definem as normas do negócio de

telecomunicações, como a Federal Co mmunications Commission nos EUA.

A tarefa da ITU-T é definir recomendações técnicas para interfaces de telefonia, telégrafo e

comunicação de dados. Em geral, essas recomendações se transformam em padrões reconhecidos

internacionalmente como, por exemplo, o V.24 (também conhecido como EIA RS-232 nos EUA),

que especifica a posição e o significado dos diversos pinos no conector usado pela maioria dos

terminais assíncronos e modems externos. Vale lembrar que tecn icamente as recomendações da

ITU-T são apenas sugestões que os governos podem adotar ou ignorar, se assim o desejarem

(porque os governos são como garotos de treze anos – eles não gostam de receber ordens). Na

prática, um país que deseja adotar um padrão de telefonia diferente do restante do mundo tem

toda liberdade de fazê-lo, mas ficará isolado de todos os outros. Essa opção pode ser válida na

Coréia do Norte, mas seria a fonte de muitos problemas em outros lugares. Na verdade, chamar os

padrões criados pela ITU-T de "recomendações" não passa de um eufemismo que serve para

manter a paz com as forças nacionalistas de muitos países.

O trabalho da ITU-T é feito em seus 14 grupos de estudo que, em geral, abrangem 400 pessoas.

Existem no moment o 14 grupos de estudo que abrangem tópicos que vão da cobrança de tarifas

telefônicas até serviços de multimídia. Para tornar possível a obtenção de algu m resultado, os

grupos de estudo se dividem em setores de trab alho que, por sua vez, se dividem em equipes de

especialistas que, por sua vez, se dividem em outros grupos. Uma vez burocracia, sempre

burocracia.

Apesar de todas essas dificuldades, a ITU-T tem suas realizações. Desde seu começo, ela produziu

cerca de 3000 recomendações que ocupam aproximadamente 60.000 páginas de pa pel. Muitas

dela s são amplamente utilizadas na prática. Por exemplo, o popu lar padrão de modems de 56

kbps V.90 é uma recomendação da ITU.

Quando a transição iniciada na década de 1980 for concluída e as telecomunicações deixarem de

ser uma questão interna de cada país para ganhar o status de uma questão global, os padr ões

ganharão cada vez mais importância, e um número cada vez maior de organizações tenderá a

participar do processo de definição de padrões. Para obter mais in formações sobre a ITU, consulte

(Irmer, 1994).

1.6.2 Quem é quem no mundo dos padrões internacionais

Os padrões internacionais são produzidos e publicados pela ISO (International Standards

Organization*), uma organização voluntária independente, fundada em 1946. Seus membros são as

organizações nacionais de padrões dos 89 países membros. Dentre eles estão as seguintes

organizações: ANSI (EUA), BSI (Grã-Bretanha), AFNOR (França), DIN (Alemanha) e mais 85

participantes.

* [Nota de rodapé]

Para os puristas, o verdadeiro nome é International Organization for Standardization.

A ISO publica padrões sobre uma vasta gama de assuntos, que vão desde parafusos e porcas

(literalmente) ao revestimento usado nos postes telefônicos [sem mencionar sementes de cacau

(ISO 24 51), redes de pesca (ISO 1530), roupas íntimas femininas (ISO 4416) e vários ou tros

assuntos que ninguém imaginaria que fossem padronizados]. Ela já publicou mais de 13 mil

padrões, incluindo os padrões OSI. A ISO tem quase 200 comissões técnicas, numeradas por ordem

de criação — cada uma delas lida com um as sunto específico. A TC1 lida com porcas e parafusos

(padronizando as medidas da rosca). A TC97 trata de computadores e processamento de

informações. Cada TC tem subcomissões (SCs) que, por sua vez, se dividem em grupos de trabalho

(WGs).

O trabalho da ISO é feito nos grupos de trabalho, em torno dos quais se reúnem 100 mil voluntários

de todo o mundo. Muitos desses "voluntários" foram escalados para trabalhar em questões da ISO

pelos seus empregadores, cujos produtos estão sendo padronizados. Outros são funcionários

públicos ansiosos por descobrir um meio de transformar em padrão internacional o que é feito em](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-71-320.jpg)

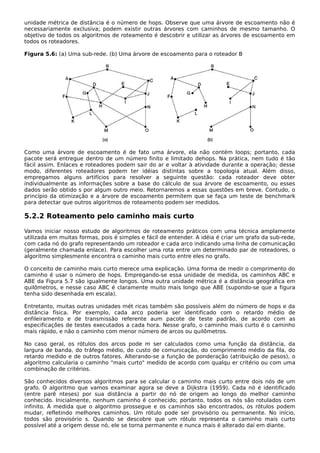

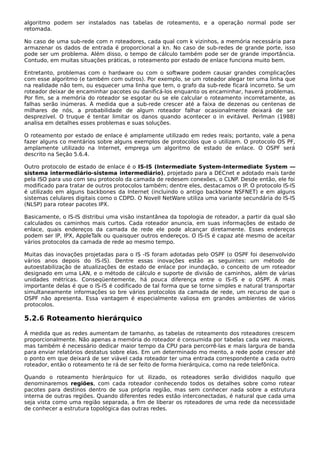

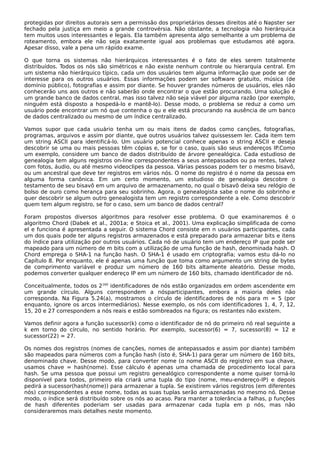

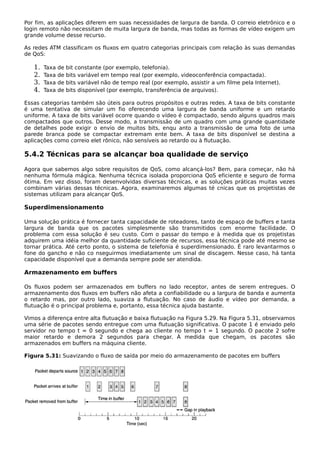

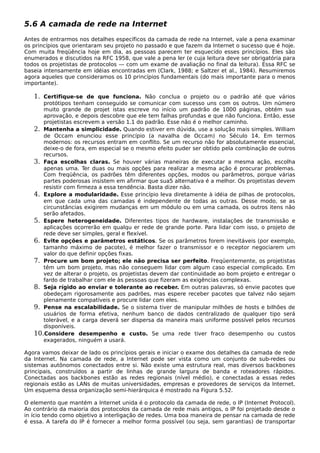

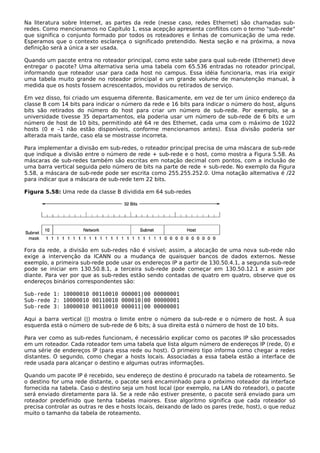

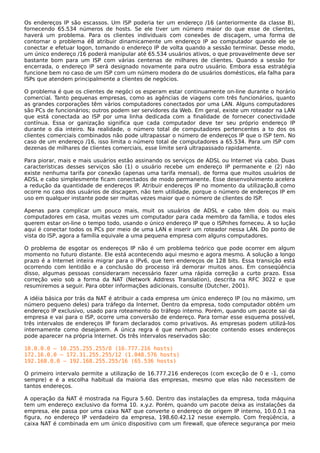

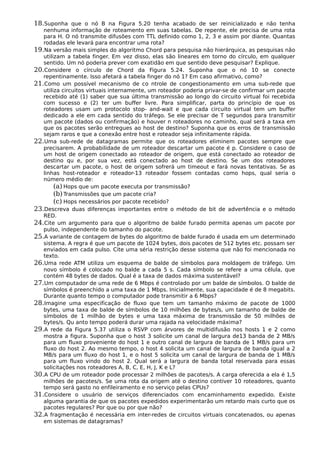

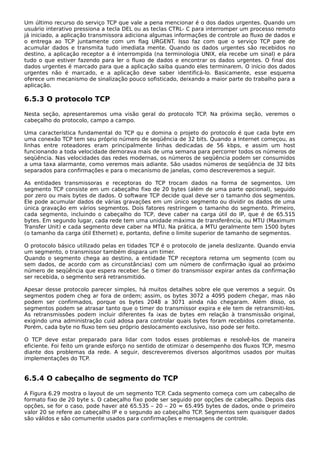

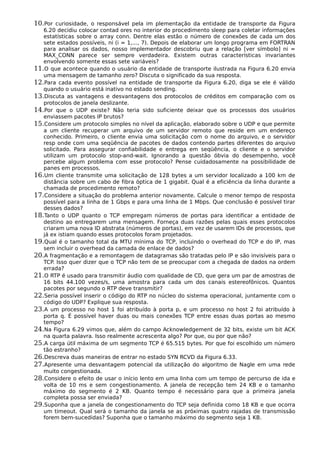

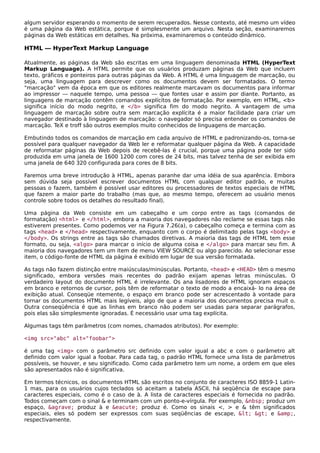

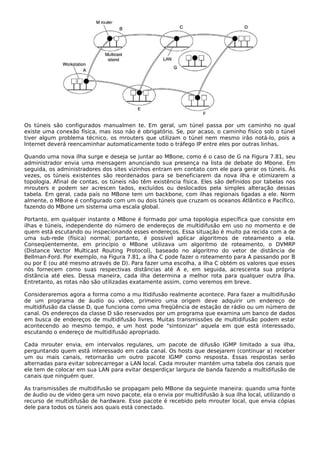

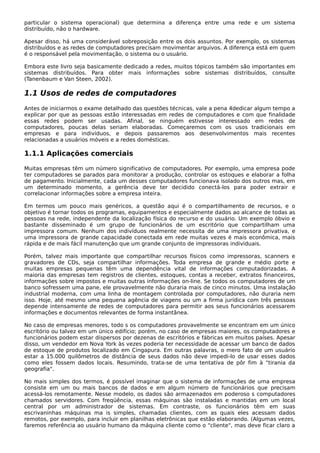

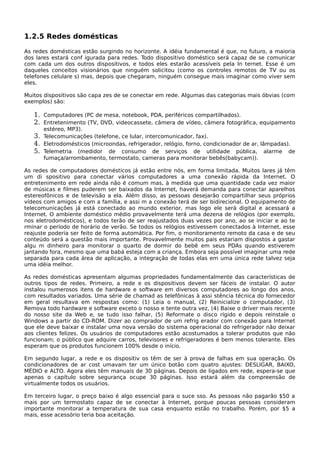

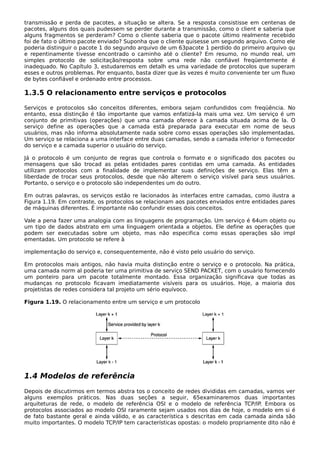

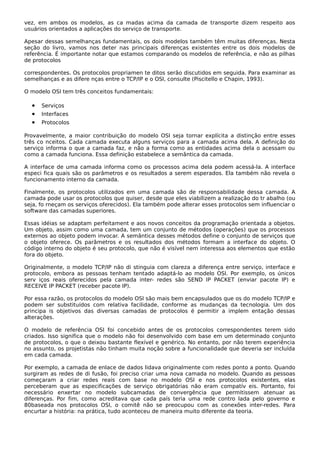

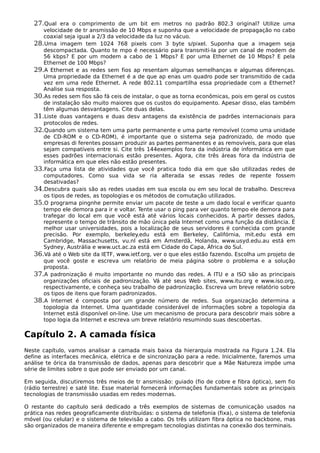

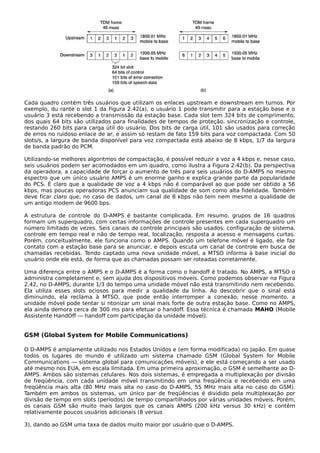

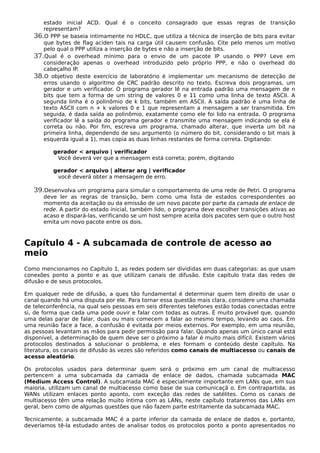

![As amplitudes de média quadrática, , para os primeiros termos são mostradas no lado

direito da Figura 2.1 (a). Esses valores têm interesse porque seus quadrados são proporcionais à

energia transmitida na freqüência correspondente.

Nenhum recurso de transmissão é capaz de transmitir sinais sem perder parte da energia no

processo. Se todos os coef icientes da série de Fourier fossem igualmente reduzidos, o sinal

resultante seria reduzido em amplitude, mas não seria distorcido [isto é, ele teria a mesma forma

mostrada na Figura 2.1(a)]. Infelizmente, todos os meios de transmissão reduzem diferentes

componentes de Fourier por diferentes valores e, em co nseqüência disso, introduzem distorção.

Em geral, as amplitudes são transmitidas sem redução, de 0 até alguma freqüência fc [medida em

ciclos/s ou Hertz (Hz)], com todas as freqüências acima dessa freqüência de corte (cutoff

frequency) sendo atenuadas. A faixa de freqüências transmitidas sem serem fortemente atenuadas](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-80-320.jpg)

![denomina-se largura de banda. Na prática, o corte não é nítido; assim, muitas vezes a largura de

banda varia desde 0 até a freqüência em que metade da potência é transmitida.

A largura de banda é uma propriedade física do meio de transmissão, e em geral depende da

construção, da espessura e do comprimento do meio. Em alguns casos um filtro é introduzido no

circuito para limitar o volume de largura de banda disponível para cada cliente. Por exemplo, uma

linha telefônica pode ter uma largura de banda de 1 MHz para curtas distâncias, mas as empresas

de telefonia acrescentam um filtro que restringe cada cliente a cerca de 3100 Hz. Essa largura de

banda é adequada para voz compreensível e melhora a eficiência do sistema, limitando a utilização

de recursos pelos clientes. Vejamos agora como seria a forma do sinal da Figura 2.1(a) se a largura

de banda fosse tão baixa que apenas as freqüências mais baixas fossem transmitidas [ou seja, se a

função estivesse sendo aproximada pelos primeiros termos da Equação (2-1)]. A Figura 2.1(b)

mostra o sinal resu ltante de um canal pelo qual apenas o primeiro harmônico (o fundamental, f)

pode passar. Da mesma forma, a Figura 2.1 (c)-(e) mostra os espectros e as funções reconstruídas

para canais com uma largura de banda mais alta.

Dada uma taxa de bits igual a b bits/s, o tempo necessário para o envio de 8 bits (por exemplo), um

bit de cada vez, é 8/ bs; sendo assim, a freqüência do primeiro harmônico é b/8 Hz. Uma linha

telefônica comum, freqüentemente chamada linha de qualidade de voz, tem uma freqüência de

corte artificialmente introduzida, pouco acima de 3000 Hz. Essa restrição significa que o número do

harmônico mais alto transmitido é aproximadamente 3000/(b/8) ou 24.000/ b (o corte não é

preciso).

Para algumas taxas de dados, os números funcionam de acordo com o padrão mostrado na Figura

2.2. Esses números deixam claro que, quando se tenta fazer uma transmissão a 9.600 bps usando

uma linha telefônica de qualidade de voz, o modelo sugerido na Figura 2.1(a) assume a forma

mostrada na Figura 2.1 (c), tornando complicada a recepção precisa do fluxo original de bits.

Podemos perceber também que, em taxas de dados bem mais altas que 38,4 kbps, não existe a

menor possibilidade de que todos os sinais sejam binários, mesmo quando não há o menor ruído no

meio de transmissão. Em outras palavras, limitando-se a largura de banda, limita-se a taxa de

dados, mesmo nos canais perfeitos (sem ruídos). No entanto, sofisticados esquemas de codificação

que usam diversos níveis de voltagem possibilitam a existência e a utilização de taxas de dados

mais altas. Vamos discutir essa questão ao longo deste capítulo.

Figura 2.2 Relação entre as taxas de dados e os harmônicos

Bps T(ms)

Primeiro

harmônico

(Hz)

Núm. De

harmônicos

enviados

300 26,67 37,5 80

600 13,33 75 40

1200 6,67 150 20

2400 3,33 300 10

4800 1,67 600 5

9600 0,83 1200 2

19200 0,42 2400 1

38400 0,21 4800 0

2.1.3 Taxa máxima de dados de um canal

Em 1924, H. Nyquist, um engenheiro da AT&T, percebeu que até mesmo um canal perfeito tem

uma capacidade de transmissão finita. Ele derivou uma equação expressando a taxa máxima de

dados de um canal sem ruído com largura de banda finita. Em 1948, Claude Shannon aprofundou o

trabalho de Nyquist e o estendeu ao caso de um canal sujeito a ruído aleatório (isto é,

termodinâmico) (Shannon, 1948). Veja a seguir um resumo dos resultados, agora clássicos, dessas

experiências.

Nyquist provou que, se um sinal arbitrário atravessar um filtro com baixa freqüência de corte H, o

sinal filtrado poderá ser completamente reconstruído a partir de apenas 2 H amostras (exatas) por

segundo. Fazer uma amostragem da linha com uma rapidez maior que 2 H vezes por segundo seria

inútil, pois os componentes de freqüência mais alta que essa amostragem poderia recuperar já

teriam sido filtrados. Se o sinal consistir em V níveis discretos, o teorema de Nyquist afirma que:](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-81-320.jpg)

![2.2.3 Cabo coaxial

Outro meio de transmissão comum é o cabo coaxial (conhecido apenas como "coax"). Ele tem

melhor blindagem que os pares trançados, e assim pode se estender por distâncias mais longas em

velocidades mais altas. Dois tipos de cabo coaxial são amplamente utilizados. Um deles, o cabo de

50 ohms, é comumente empregado nas transmissões di gitais. O outro tipo, o cabo de 75 ohms, é

usado com freqüência nas transmissões analógicas e de televisão a cabo, mas está se tornando

mais importante com o advento da Internet por cabo. Essa distinção se baseia mais em fatores

histór icos do que técnicos (por exemplo, as primeiras antenas dipolo tinham uma impedância de

300 ohms e era fácil desenvolver transformadores de casamento de impedância de 4:1).

Um cabo coaxial consiste em um fio de cobre esticado na parte central, envolvido por um material

isolante. O isolante é protegido por um condutor cilíndrico, geralmente uma malha sólida

entrelaçada. O condutor externo é coberto por uma camada plástica protetora. A Figura 2.4

apresenta uma vista em corte de um cabo coaxial.

Figura 2.4 Um cabo coaxial

[1]Núcleo de cobre [2]Material isolante [3]Condutor externo em malha [4]Capa plástica protetora

A construção e a blindagem do cabo coaxial proporcionam a ele uma boa combinação de alta

largura de banda e excelente imunidade a ruído. A largura de banda possível depende da qualidade

do cabo, do tamanho e da relação sinal/ruído do sinal de dados. Os cabos modernos têm uma

largura de banda próxima de 1 GHz. Os cabos coaxiais eram muito usados no sistema telefônico em

linhas de longa distância, mas agora estão sendo substituídos por fibras ópticas nas rotas de longa

distância. Porém, os cabos coaxiais ainda são usados em larga escala pelas redes de televisão a

cabo e em redes metropolitanas.

2.2.4 Fibra óptica

Muitas pessoas da indústria de informát ica se orgulham da rapidez com que a tecnologia usada

nos computadores vem melhorando. O IBM PC original (de 1981) funcionava com uma velocidade

do clock de 4,77 MHz. Vinte anos depois, os PCs podiam funcionar a 2 GHz, um aumento de

desempenho de vinte vezes por década. Nada mau.

No mesmo período, a comunicação de dados geograficamente distribuída passou de 56 Kbps (a

ARPANET) para 1 Gbps (comunicação óptica moderna); isso significa que seu desempenho

melhorou mais de 125 vezes em cada década, enquanto no mesmo período a taxa de erros passou

de 10 -5 por bit para quase zero.

Alem disso, as CPUs isoladas estão se aproximando dos limites físicos, como a velocidade da luz e

os problemas decorrentes da dissipação de calor. Por outro lado, com a atual tecnologia de fibra

óptica, a largura de banda pode ultrapassar a casa dos 50.000 Gbps (50 Tbps) e muitas pessoas

estão procurando tecnologias e materiais de melhor qualidade. O limite prático da sinalização atual

é de cerca de 10 Gbps, devido à nossa incapacidade para realizar a conversão entre sinais elétricos

e ópticos com velocidade maior, embora já se tenha alcançado em laboratório a velocidade de 100

Gbps em uma única fibra.

Na corrida entre informática e comunicação, a comunicação ganhou. As implicações reais de uma

largura de banda essencialmente infinita (apesar de não ter custo zero) ainda não foram totalmente

assimiladas por uma geração de cientistas e engenheiros da computação que aprenderam a pensar

em termos dos baixos limites de Nyquist e Shannon im postos pelo fio de cobre. Os novos conceitos

partem da premissa de que todos os computadores são terrivelmente lentos e, por essa razão, as](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-84-320.jpg)

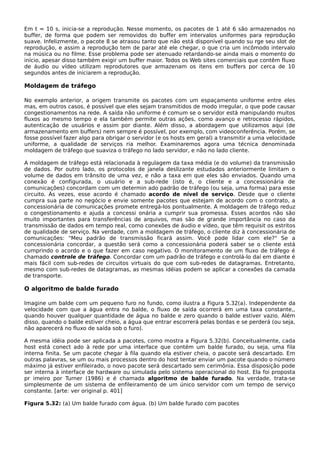

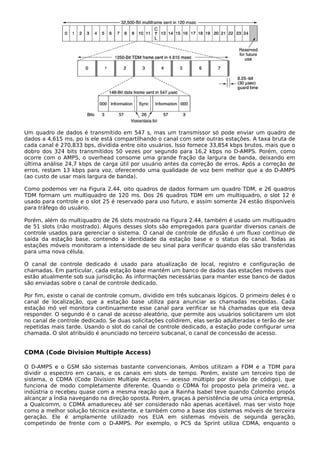

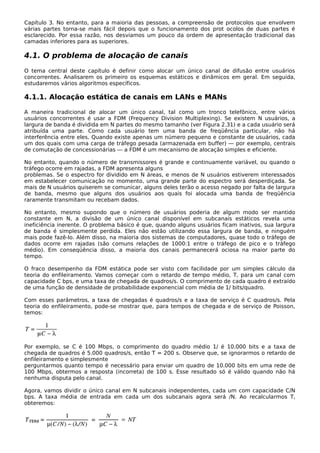

![2.3.2 Transmissão de rádio

As ondas de rádio são fáceis de gerar, podem percorrer longas distâncias e penetrar facilmente nos

prédios; portanto, são amplamente utilizadas para comunicação, seja em ambientes fechados ou

abertos. As ondas de rádio também são omnidirecionais, o que significa que elas viajam em todas

as direções a partir da fonte; desse modo, o transmissor e o receptor não precisam estar cuidadosa

e fisicamente alinhados.

Vale lembrar que o rádio omnidirecional nem sempre é bom. Na década de 1970, a General Motors

decidiu equipar todos os seus novos Cadillacs com freios controlados por computador que

impediam o travamento das rodas. Quando o motorista pisava no pedal de freio, o computador

prendia e soltava os freios, em vez de travá-los de verdade. Um belo dia, um guarda rodoviário de

Ohio começou a usar seu novo rádio móvel para falar com a central de polícia e, de repente, o

Cadillac próximo a ele passou a se comportar como um cavalo selvagem. Depois de ser abordado

pelo patrulheiro, o motorista disse que não tinha feito nada e que o carro tinha ficado louco de uma

hora para outra.

Eventualmente, começou a surgir um padrão: às vezes, os Cadillacs enlouqueciam, mas somente

quando trafegavam pelas estradas de Ohio, particularmente quando estavam sendo observados

por um guarda rodoviário. A General Motors demorou a entender o motivo pelo qual os Cadillacs

funcionavam sem problemas nos outros estados e também em rodovias secundárias de Ohio. Só

depois de muita pesquisa, eles descobriram que a fiação do Cadillac formava uma ótima antena

que captava a freqüência usada pelo novo sistema de rádio da Patrulha Rodoviária de Ohio.

As propriedades das ondas de rádio dependem da freqüência. Em baixas freqüências, as ondas de

rádio atravessam os obstáculos, mas a potência cai abruptamente à medida que a distância da

fonte aumenta, cerca de 1/ r2 no ar. Em altas freqüências, as ondas de rádio tendem a viajar em

linha reta e a ricochetear nos obstáculos. Elas também são absorvidas pela chuva. Em todas as

freqüências, as ondas de rádio estão sujeitas à interferência de motores e outros equipamentos

elétricos.

Devido à capacidade que as ondas de rádio apresentam de percorrer longas distâncias, a

interferência entre os usuários é um problema. Por essa razão, todos os governos exercem um

rígido controle sobre o licenciamento do uso de transmissores de rádio, com apenas uma exceção,

descrita a seguir.

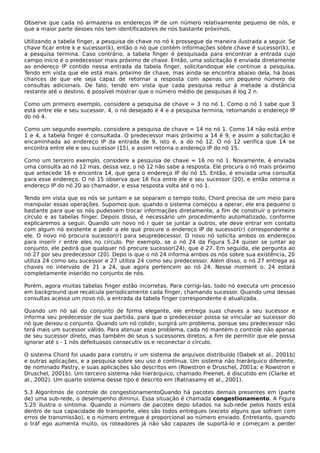

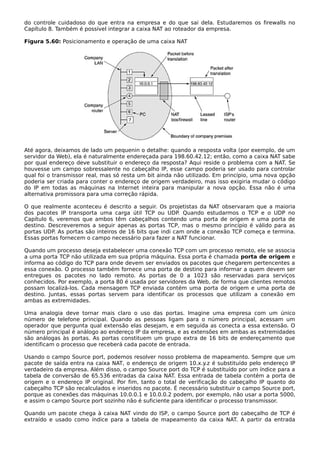

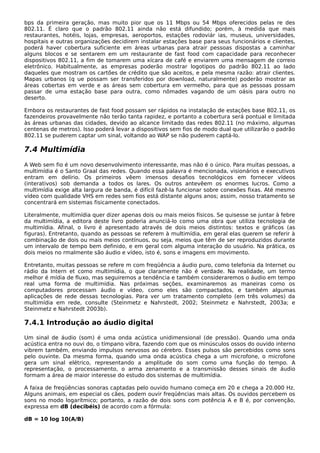

Nas bandas VLF, LF e MF, as ondas de rádio se propagam perto do solo, como mostra a Figura

2.12(a). Essas ondas podem ser detectadas dentro de um raio de mil quilômetros nas freqüências

mais baixas; porém, nas freqüências mais altas, esse raio de ação é bem menor. A radiodifusão em

freqüências AM utiliza a banda MF, razão pela qual as ondas de rádio produzidas pelas estações de

rádio AM de Boston não podem ser captadas facilmente em Nova York. As ondas de rádio nessas

bandas atravessam com facilidade os prédios; esse é o motivo por que os rádios portáteis

funcionam em ambientes fechados. O principal problema relacionado à utilização dessas bandas

em comunicação de dados diz respeito à baixa largura de banda que oferecem [ver Equação (2-2)].

Nas bandas HF e VHF, as ondas que se propagam ao longo do solo tendem a ser absorvidas pela

terra. No entanto, as ondas que alcançam a ionosfera, uma camada de partículas carregadas

situadas em torno da Terra a uma altura de 100 a 500 km, são refratadas por ela e enviadas de

volta à Terra, como mostra a Figura 2.12(b). Em determinadas condições atmosféricas, os sinais

podem ricochetear diversas vezes. Os operadores de radioamador utilizam essas bandas em

comunicações de longa distância. Os militares também se comunicam nas bandas HF e VHF.

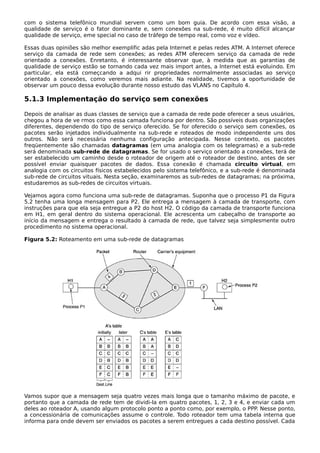

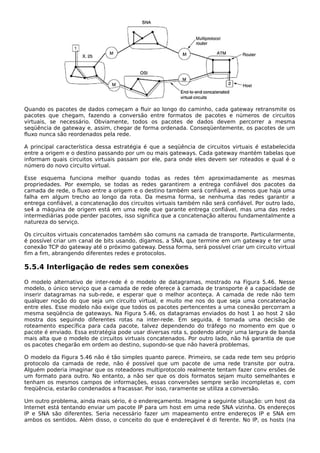

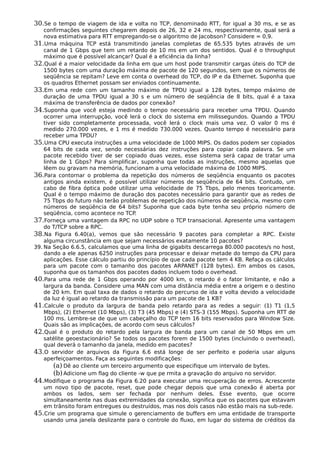

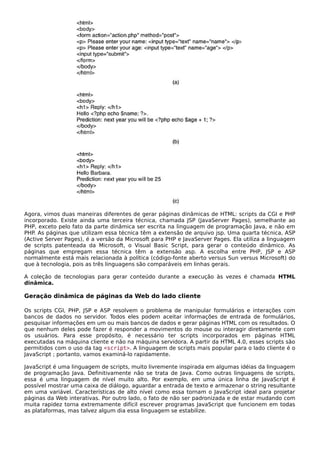

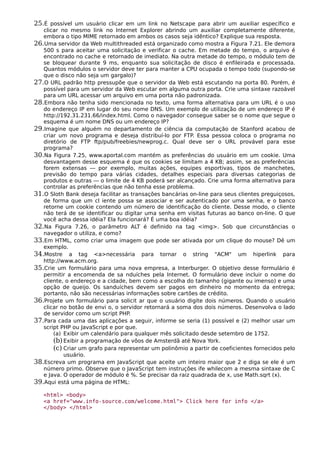

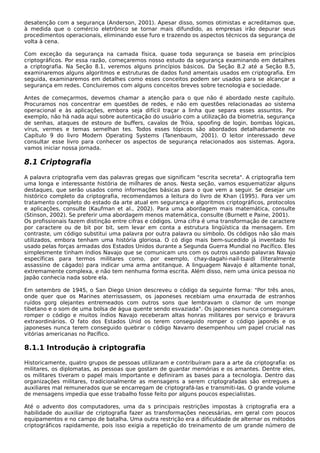

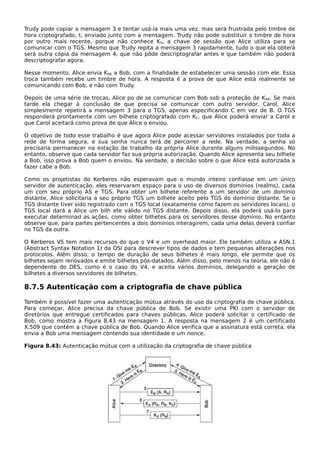

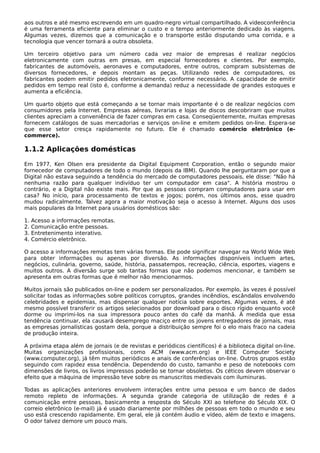

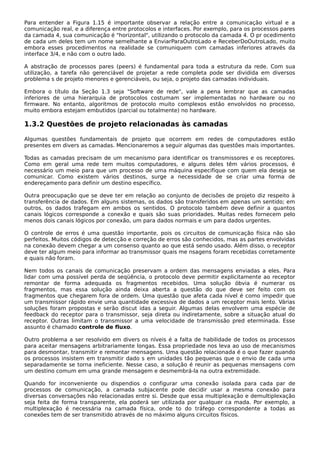

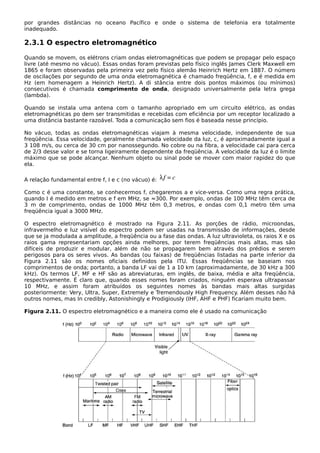

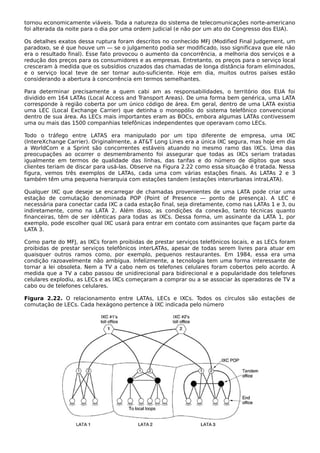

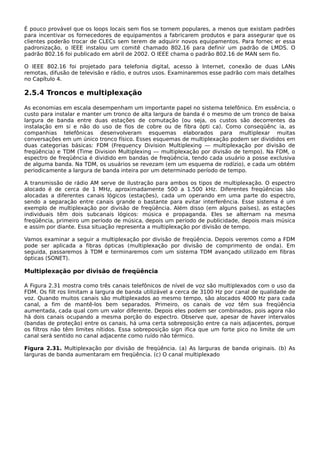

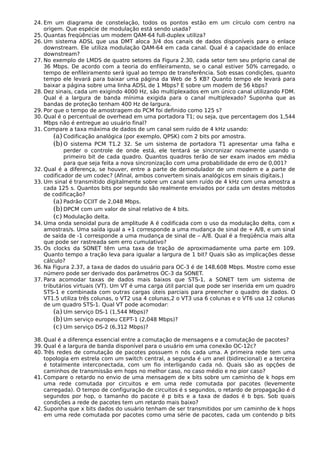

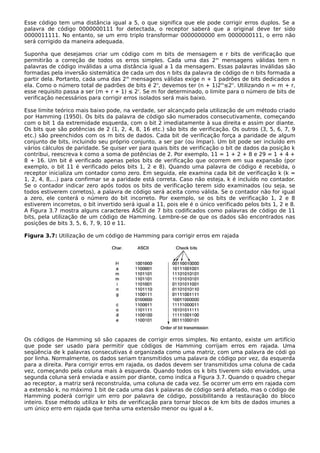

Figura 2.12 (a) Nas bandas VLF, VF e MF, as ondas de rádio obedecem à curvatura da Terra. (b) Na

banda HF, elas ricocheteiam na ionosfera](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-92-320.jpg)

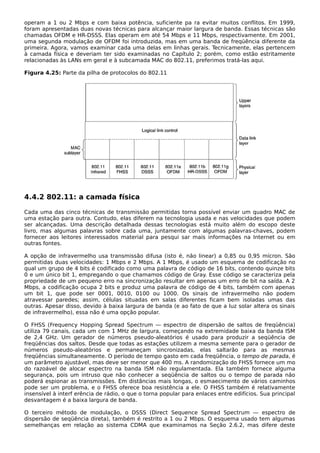

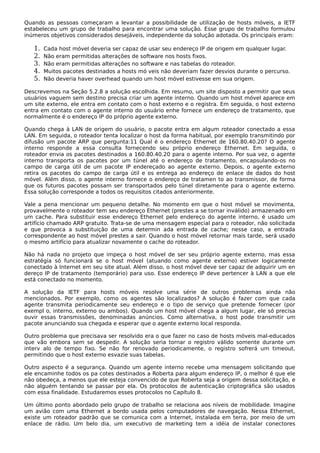

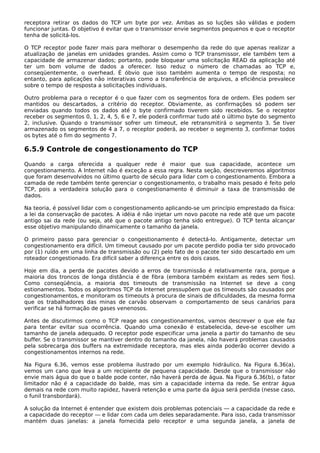

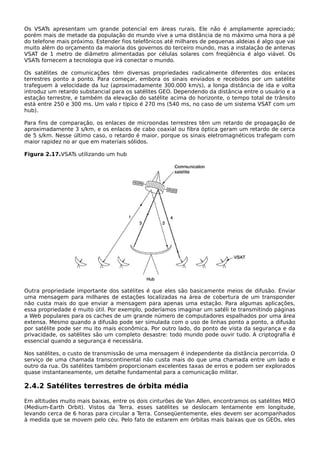

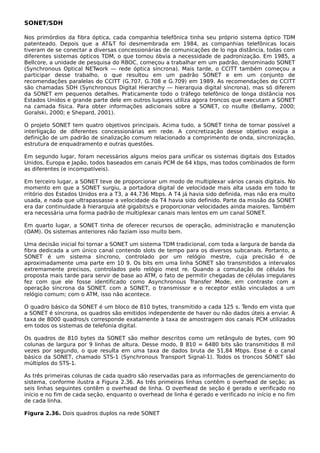

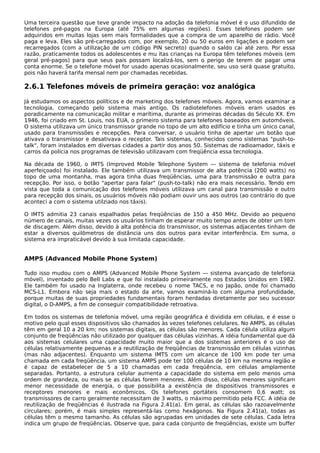

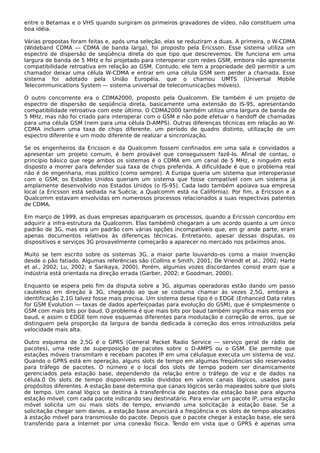

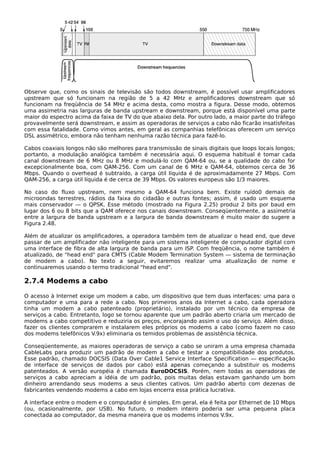

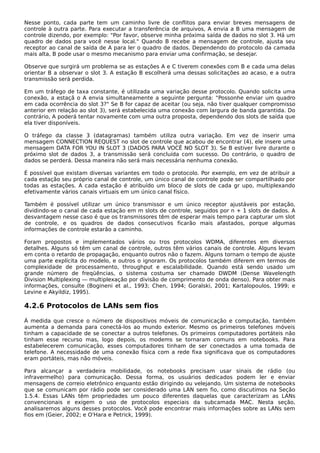

![Descreveremos a seguir algumas das princi pais propriedades do GSM. Entretanto, o padrão GSM

impresso tem mais de 5000 [ sic] páginas. Uma grande fração desse material se relaciona aos

aspectos de engenharia do sistema, em especial ao projeto dos receptores para tratar a

propagação de sinais por vários caminhos, e à sincronização de transmissores e receptores. Nada

disso será sequer mencionado a seguir.

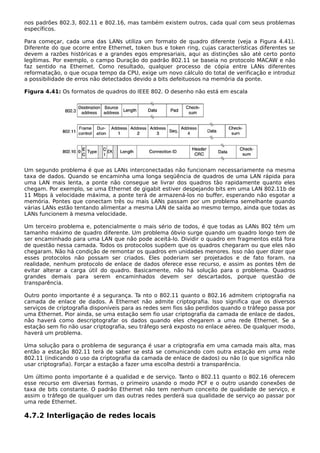

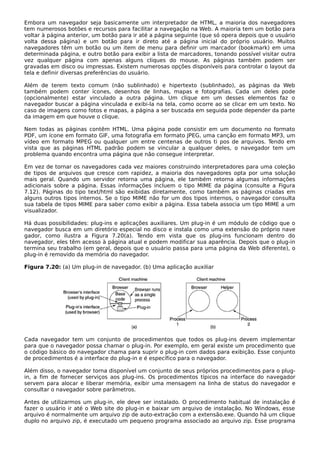

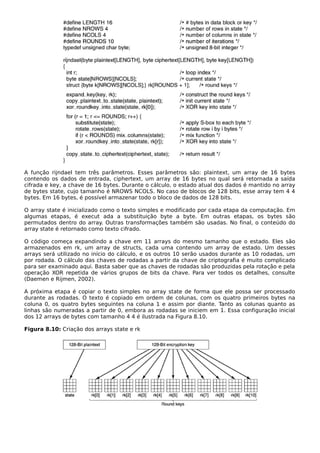

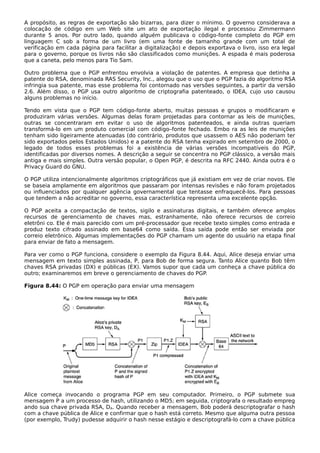

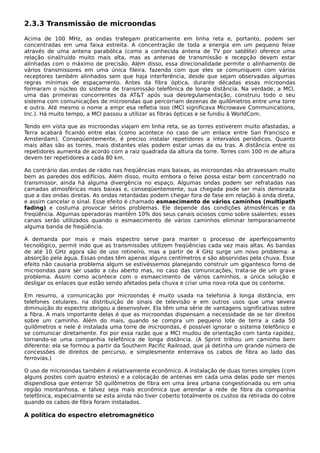

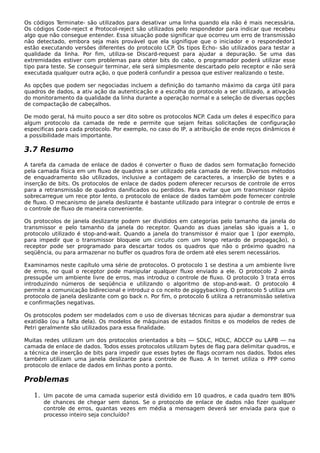

Cada banda de freqüência tem 200 kHz de largura, como mostra a Figura 2.43. Um sistema GSM

tem 124 pares de canais simplex. Cada canal simplex tem 200 kHz de largura e admite oito

conexões separadas, usando a multiplexação por divisão de tempo. Cada estação atualmente ativa

recebe a atribuição de um slot de tempo em um par de canais. Teoricamente, 992 canais podem

ser admitidos em cada célula, mas muitos deles não estão disponíveis, a fim de evitar conflitos de

freqüências com as células vizinhas. Na Figura 2.43, todos os oito slots de tempo sombreados

pertencem à mesma conexão, quatro deles em cada sentido. A transmissão e a recepção não

acontecem no mesmo slot de tempo, porque os rádios GSM não podem transmitir e receber ao

mesmo tempo, e a passagem de um sentido para o outro demora algum tempo. Se a unidade

móvel atribuída à faixa de 890,4/935,4 MHz e ao slot de tempo 2 quisesse transmitir algo para a

estação base, ela usaria os quatro slots sombreados inferiores (e os slots seguintes a eles no

tempo), inserindo alguns dados em cada slot até todos os dados terem sido enviados.

Figura 2.43: O GSM utiliza 124 canais de freqüência, cada um dos quais emprega um sistema TDM

de oito slots

Os slots TDM mostrados na Figura 2.43 fazem parte de uma complexa hierarquia de

enquadramento. Cada slot TDM tem uma estrutura específica, e grupos de slots TDM formam

multiquadros, também com uma estrutura específica. Uma versão simplificada dessa hierarquia é

mostrada na Figura 2.44. Aqui, podemos ver que cada slot TDM consiste em um quadro de dados

de 148 bits que ocupa o canal por 577 s (incluindo um tempo de proteção de 30 s depois de cada

slot). Cada quadro de dados começa e termina com três bits 0, para fins de delineação de quadros.

Ele também contém dois campos Information de 57 bits, cada um com um bit de controle que

indica se o campo Information seguinte se refere a voz ou dados. Entre os campos Information há

um campo (de treinamento) Sync de 26 bits, usado pelo receptor para realizar a sincronização até

os limites de quadro do transmissor.

Figura 2.44: Uma parte da estrutura de enquadramento GSM](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-134-320.jpg)

![Ao receber o quadro com total de verificação, o receptor o divide por G(x); ou seja, ele calcula [ T(x)

+ E(x)]/G(x). T(x)/G(x) é igual a 0; portanto, o resultado do cálculo é simplesmente E(x)/G(x). Os

erros que corresponderem a polinômios contendo G(x) como fator serão simplesmente ignorados;

todos os outros erros serão detectados.

Se houver ocorrido um erro de um único bit, E(x) = xi, onde i determina o bit incorreto. Se contiver

dois ou mais termos, G(x) nunca dividirá E(x); portanto, todos os erros de um único bit serão

detectados.

Se tiverem ocorrido dois erros isolados de um único bit, E(x) = xi

+ xj

, onde i > j. Como alternativa,

esse cálculo pode ser representado por E(x) = xj

(xi

-j

+ 1). Se supusermos que G(x) não é divisível

por x, uma condição suficiente para todos os erros duplos serem detectados é G(x) não dividir xk +

1 para qualquer k até o valor máximo de i - j (isto é, até o comprimento máximo do quadro). São

conhecidos polinômios simples de grau baixo que protegem quadros longos. Por exemplo, x15

+ x14

+ 1 não dividirá xk

+ 1 para qualquer valor de k abaixo de 32.768.

Se houver um número ímpar de bits com erros, E(x) conterá um número ímpar de termos (por

exemplo, x5

+ x2

+ 1, mas não x2

+ 1). É interessante observar que nenhum polinômio com um

número ímpar de termos terá x + 1 como fator no sistema de módulo 2. Ao tornar x + 1 um fator

de G(x), podemos detectar todos os erros que consistem em um número ímpar de bits invertidos.

Para confirmar que nenhum polinômio com um número ímpar de termos será divisível por x + 1,

suponha que E(x) tenha um número ímpar de termos e seja divisível por x + 1. Fatore E(x) em (x +

1) Q(x). Agora, avalie E(1) = (1 + 1) Q(1). Como 1 + 1 = 0 (em módulo 2), E(1) deve ser igual a

zero. Se E(x) tiver um número ímpar de termos, a utilização de 1 no lugar de x sempre produzirá 1

como resultado. Portanto, nenhum polin ômio com um número ímpar de termos será divisível por x

+ 1.

Por último, e mais importante, um código polinomial com r bits de verificação detectará todos os

erros em rajada que tiverem um tamanho ≤ r. Um erro em rajada de tamanho k pode ser](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-162-320.jpg)

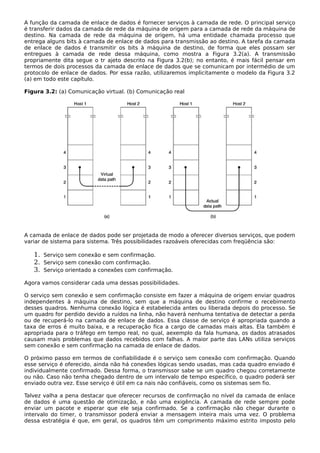

![No que se refere à camada de enlace de dados, o pacote repassado a ela pela camada de rede

através da interface consiste em dados puros, em que cada bit deve ser entregue à camada de

rede de destino. O fato de a camada de rede de destino poder interpretar parte do pacote como um

cabeçalho não tem nenhum interesse para a camada de enlace de dados.

Quando a camada de enlace de dados aceita um pacote, ela o encapsula em um quadro,

acrescentando-lhe um cabeçalho e um final de enlace de dados (veja a Figura 3.1). Portanto, um

quadro cons iste em um pacote incorporado, em algumas informações de controle (no cabeçanho)

e em um total de verificação (no final). Em seguida, o quadro é transmitid o à camada de enlace de

dados da outra máquina. Presumiremos que existem procedimentos de biblioteca adequados,

to_physical_layer para enviar um quadro e from_physical_layer para receber um quadro. O

hardware de transmissão calcula e acrescenta o total de verificação (criando assim o final), de

forma que o software da camada de enlace de dados não precise se preocupar com isso. Por

exemplo, poderia ser usado o algoritmo polinomial discutido anteriormente neste capítulo.

Inicialmente, o receptor nada tem a fazer. Ele fica à espera de que algo aconteça. Nos exemplos de

protocolos apresentados neste capítulo, indicaremos que a camada de enlace de dados está

esperando que algo aconteça por meio de chamada de procedimento wait_for_event (&event). Esse

procedimento só retorna quando acontece algo (por exemplo, qu ando chega um quadro). Ao

retornar, a variável event informa o que aconteceu. O conjunto de eventos possíveis é diferente

para os diversos protocolos a serem descritos e será definido separadamente para cada protocolo.

Observe que, em uma situação mais realista, a camada de enlace de dados não ficará em um loop

estrito à espera de um evento, como sugerimos, mas receberá uma interrupção, o que a fará

interromper o que estava fazendo para manipular o quadro recebido. Apesar disso, por

simplicidade, ignoraremos todos os detalhes de atividades paralelas na camada de enlace de

dados, e presumiremos que ela se dedica em tempo integral apenas ao tratamento do nosso canal.

Quando um quadro chega ao receptor, o hardware calcula o total de verificação. Se o total de

verificação estiver incorreto (ou seja, se houve um erro de transmissão), a camada de enlace de

dados será informada (event = cksum_err). Se o quadro recebido tiver chegado sem danos, a

camada de enlace de dados também será informada (event = frame_arrival), para que ela possa

receber o quadro para inspeção usando from_physical_layer. Assim que recebe um quadro correto,

a camada de enlace de dados verifica as informações de controle contidas no cabeçalho e, se tudo

estive r correto, repassa a porção do pacote à camada de rede. Em nenhuma circunstância, um

cabeçalho de quadro será entregue a uma camada de rede.

Há uma boa razão para que a camada de rede nunca receba qualquer parte do quadro: manter os

protocolos de rede e de enlace de dados completamente separados. Desde que a camada de rede

não saiba absolutamente nada sobre o protocolo de enlace de dados ou sobre o formato do quadro,

esses itens poderão ser alterados sem exigir mudanças no software da camada de rede. A

utilização de uma interface rígida entre a camada de rede e a camada de enlace de dados

simplifica bastante o projeto do software, porque os protocolos de comunicação das diferentes

camadas podem evoluir de forma independente.

A Figura 3.9 mostra algumas declarações (em linguagem C) comuns a muitos dos protocolos que

serão discutidos mais adiante. Cinco estruturas de dados são definidas nessa figura: boolean,

seq_nr, packet, frame_kind e frame. Um boolean é um tipo enumerado e pode assumir os valores

verdadeiro (true) e falso (false). Um seq_nr é um inteiro pequeno usado para numerar os quadros, o

que facilita sua distinção. Esses números de seqüência variam de 0 até MAX_SEQ (inclusive), que

representa um limite a ser definido, quando necessário, para cada protocolo. Um packet é a

unidade de informação trocada entre a camada de rede e a camada de enlace de dados da mesma

máquina, ou entre pares da camada de rede. No nosso modelo, ele sempre contém MAX_PKT bytes;

no entanto, de modo mais realista, ele teria comprimento variável.

Um frame é composto por quatro campos: kind, seq, ack e info; os três primeiros contêm

informações de controle, e o úl timo contém os dados reais a serem transferidos. Esses campos de

controle são chamados coletivamente cabeçalho de quadro. [arte: ver original da p. 202]

Figura 3.9: Algumas definições utilizadas nos protocolos apresentados a seguir. Essas definições

estão armazenadas no arquivo protocol.h](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-164-320.jpg)

![mais antigo. No protocolo 6, não há qualquer forma trivial para determinar o quadro que chegou ao

timeout. Imagine que os quadros de 0 a 4 tenham sido transmitidos, significando que a lista de

quadros pendentes é 01234, na ordem do mais antigo para o mais recente. Agora, imagine que o

quadro 0 chegue ao timeout, que 5 (um novo quadro) seja transmitido, 1 e 2 cheguem ao timeout e

6 (outro quadro novo) seja transmitido. Nesse ponto, a lista de quadros pendentes será 3405126,

na ordem do mais antigo para o mais recente. Se todo o tráfego de chegada (isto é, quadros que

transportam confirmações) for perdido durante algum tempo, esses sete quadros pendentes

chegarão ao timeout nessa ordem.

Para evitar que o exemplo fique ainda mais complicado do que já está, não mostramos a

administração do timer. Em vez disso, consideramos apenas que a variável oldest_frame está ativa

no momento do timeout para indicar o quadro que chegou ao timeout.

3.5 Verificação de protocolos

Os protocolos realistas e os programas que os implementam em geral são bastante complicados.

Conseqüentemente, várias pesquisas foram realizadas na tentativa de descobrir técnicas

matemáticas formais para a especificação e a verificação de protocolos. Nas seções a seguir, serão

apresentados alguns modelos e técnicas. Apesar de estarmos analisando esses modelos e técnicas

no contexto da camada de enlace de dados, eles também se aplicam a outras camadas.

3.5.1 Modelos de máquinas de estados finitos

Um conceito fundamental utilizado em vários modelos de protocolos é o de máquina de estados

finitos. Com essa técnica, cada máquina de protocolo (isto é, o transmissor ou o receptor) está

sempre em um estado específico a cada instante. Seu estado consiste em todos os valores de suas

variáveis, inclusive o contador de programa.

Na maioria dos casos, um grande número de estados pode ser agrupado para fins de análise. Por

exemplo, considerando o receptor no protocolo 3, é possível abstrair dois estados importantes

dentre todos os outros possíveis: a espera do quadro 0 ou a espera do quadro 1. Todos os outros

estados podem ser considerados transientes, simplesmente etapas que levam a um dos estados

principais. Em geral, os estados são escolhidos como os instantes em que a máquina de protocolo

está esperando pela ocorrência do evento seguinte [isto é, executando a chamada de procedimento

wait (event) em nossos exemplos]. Nesse ponto, o estado da máquina de protocolo é

completamente determinado pelos estados de suas variáveis. O número de estados é então 2 n,

onde n é o número de bits necessários para representar todas as variáveis combinadas.

O estado do sistema completo é a combinação de todos os estados das duas máquinas de

protocolo e do canal. O estado do canal é determinado por seu conteúdo. Utilizando o protocolo 3

novamente como exemplo, o canal tem quatro estados possíveis: um quadro zero ou um quadro

um que se move do transmissor para o receptor, um quadro de confirmação se deslocando em

sentido contrário, ou um canal vazio. Se o transmissor e o receptor forem modelados com dois

estados cada um, o sistema completo terá 16 estados distintos.

Aqui, vale a pena uma ressalva sobre o estado do canal. Obviamente, o conceito da permanência

de um quadro "no canal" é uma abstração. Na realidade, queremos dizer que um quadro

possivelmente foi recebido, mas ainda não foi processado no destino. Um quadro pe rmanece "no

canal" até a máquina de protocolo executar FromPhysicalLayer e processá-lo.

A partir de cada estado, há zero ou mais transições possíveis para outros estados. As transições

ocorrem quando algum evento acontece. No caso de uma máquina de protocolo, pode ocorrer uma

transição quando um quadro é enviado, quando um quadro chega, quando um timer expira, quando

ocorre uma interrupção etc. No caso do canal, os ev entos típicos são a inserção de um novo

quadro no canal por uma máquina de protocolo, a entrega de um quadro a uma máquina de

protocolo ou a perda de um quadro devido a ruído. Dada uma descrição completa das máquinas de

protocolo e das características do canal, é possível traçar um grafo orientado que mostra todos os

estados como nós e todas as transições como arcos orientados.

Um estado específico é designado como o estado inicial. Esse estado corresponde à descrição do

sistema quando inicia a execução ou em algum ponto de partida conveniente logo após esse

instante. A pa rtir do estado inicial, alguns, ou talvez todos os outros estados, podem ser alca](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-185-320.jpg)

![A segunda situação em que as linhas ponto a ponto executam uma função importante na Internet

diz respeito aos milhões de indivíduos que estabelecem conexões domésticas com a Internet

utilizando modems e linhas telefônicas com acesso por discagem. Geralmente, o PC doméstico do

usuário estabelece uma conexão com o roteador de um provedor de serviços da Internet, e depois

atua como um host da Internet completo. Esse método de operação não difere de ter uma linha

privada entre o PC e o roteador, exceto pelo fato de a conexão ser encerrada quando o usuário

finaliza a sessão. Um PC doméstico que se conecta a um provedor de serviços da Internet es tá

ilustrado na Figura 3.26. Mostramos o modem externo ao computador para enfati zar sua função,

mas os computadores modernos têm modems internos.0 [arte: ver original p. 238]

Figura 3.26: Um computador pessoal doméstico qu e atua como um host da Internet

Tanto para a conexão de linha privada entre roteadores quanto para a conexão com acesso por

discagem entre o host e o roteador, é necessário o uso de um protocolo de enlace de dados ponto a

ponto na linha para cuidar do enquadramento, do controle de erros e de outras funções da camada

de enlace de dados que estudamos neste capítulo. O único protocolo utilizado na Internet é o PPP.

Vamos examiná-lo agora.

PPP — Point-to-Point Protocol

A Internet precisa de um protocolo ponto a ponto para diversos fins, inclusive para cuidar do

tráfego de roteador para roteador e de usuário doméstico para ISP (provedor de serviços da

Internet). Esse protocolo é o PPP (Point-to-Point Protocol — protocolo ponto a ponto), definido na

RFC 1661 e mais elaborado em0 várias outras RFCs (por exemplo, as RFCs 1662 e 1663). O PPP

trata da detecção de erros, aceita vários protocolos, permite que endereços IP sejam negociados

em tempo de conexão, permite a autenticação e inclui muitas outras características.

O PPP dispõe de três recursos:

1. Um método de enquadramento que delineia de forma não ambígua o fim de um quadro e o

início do quadro seguinte. O formato do quadro também lida com a detecção de erros.

2. Um protocolo de controle de enlace usado para ativar linhas, testá-las, negociar opções e

desativá-las novamente quando não forem mais necessárias. Esse protocolo é denominado

LCP (Link Control Protocol — protocolo de controle de enlace). Ele admite circuitos síncronos

e assíncronos, e também codificações orientadas a bytes e a bits.

3. Uma maneira de negociar as opções da camada de rede de modo independente do

protocolo da camada de rede a ser utilizado. O método escolhido deve ter um NCP (Network

Control Protocol — protocolo de controle de rede) diferente para cada camada de rede

aceita.

Para verificar como esses itens se encaixam uns com os outros, considere a situação típica em que

um usuário doméstico se conecta a um provedor de serviços da Internet para transformar um PC

doméstico em um host temporário da Internet. Primeiro, o PC chama o roteador do provedor por

meio de um modem. Depois que o modem do roteador atende ao telefone e estabelece uma

conexão física, o PC envia ao roteador uma série de pacotes LCP no campo de carga útil de um ou

mais quadros PPP. Esses pacotes e suas respostas selecionam os parâmetros PPP a serem

utilizados.](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-192-320.jpg)

![Para evitar qualquer mal entendido, vale a pena notar que nenhum protocolo da subcamada MAC

garante uma entrega confiável. Mesmo na ausência de colisões, é possível que o receptor não

tenha copiado o quadro corretamente por várias razões (por exemplo, por falta de espaço em

buffer ou devido a uma interrupção perdida).

4.2.3 Protocolos livres de colisão

Embora as colisões não ocorram com o CSMA/CD depois que uma estação captura sem

ambigüidade o canal, elas ainda podem ocorrer durante o período de disputa. Essas colisões

afetam de modo adverso o desempenho do sistema, em especial quando o cabo é longo (ou seja,

quando [ver símbolo] é grande) e os quadros são curtos. Além disso, o CSMA/CD não é aplicável de

maneira universal. Nesta seção, examinaremos alguns protocolos que resolvem a disputa pelo

canal sem a ocorrência de colisões, nem mesmo durante o período de disputa. A maioria desses

protocolos não é usada atualmente em sistemas importantes mas, em um campo que muda

rapidamente, a existência de alguns protocolos com excelentes propriedades disponíveis para

sistemas futuros com freqüência é algo bom.

Nos protocolos que descreveremos, supomos que existem exatamente N estações, cada uma com

um endereço exclusivo de 0 até N – 1 "conectado" a ela. O fato de que talvez algumas estações

possam estar inativas durante parte do tempo não tem importância. Também supomos que o

retardo de propagação é desprezível. A pergunta básica permanece: que estação terá a posse do

canal após uma transmissão bem-sucedida? Continuaremos a utilizar o modelo mostrado na Figura

4.5 com seus slots discretos de disputa.

Um protocolo de mapa de bits

No nosso primeiro protocolo livre de colisão, o método básico de mapa de bits, cada período de

disputa consiste exatamente em N slots. Se tiver um quadro para transmitir, a estação 0 enviará

um bit 1 durante o slot número zero. Nenhuma outra estação poderá transmitir durante esse slot.

Independente do que a estação 0 fizer, a estação 1 tem a oportunidade de transmitir um bit 1

durante o slot 1,

mas apenas se tiver um quadro na fila para ser enviado. Em geral, é possível que a estação j

informe que tem um quadro para transmitir inserindo um bit 1 no slot j. Depois que todos os N slots

tiverem passado, cada estação terá total conhecimento de quais estações desejam transmitir.

Nesse ponto, elas começam a transmitir em ordem numérica (ver Figura 4.6).

Figura 4.6: O protocolo básico de mapa de bits

Como todas as estações concordam sobre quem será a próxima a transmitir, nunca haverá

colisões. Após a última estação pronta ter transmitido seu quadro, um evento que todas as

estações podem monitor com facilidade, inicia-se outro período de disputa de N bits. Se uma

estação ficar pronta logo após seu slot de bits ter passado, ela não conseguirá transmitir e

precisará permanecer inativa até que todas as outras estações tenham tido a chance de transmitir

e o mapa de bits tenha voltado a passar por ela. Protocolos como esse, nos quais o desejo de

transmitir é difundido antes de ocorrer a transmissão real, são chamados protocolos de reserva.

Vamos analisar rapidamente o desempenho desse protocolo. Para facilitar, mediremos o tempo em

unidades do slot de bits de disputa, com os quadros de dados consistindo em d unidades de tempo.

Em condições de carga baixa, o mapa de bits será simplesmente repetido várias vezes, por falta de

quadros de dados.

Considere a situação do ponto de vist a de uma estação com numeração baixa, como 0 ou 1.

Normalmente, quando ela fi ca pronta para enviar, o slot "atual" estará em algum ponto no meio do

mapa de bits. Em média, a estação terá de esperar N/2 slots para que a varredura atual seja

concluída e mais N slots completos até que se encerre a varredura seguinte, para poder começar a

transmitir.](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-207-320.jpg)

![binária). A próxima situação especial é atribuir duas estações por grupo. A probabilidade de ambas

tentarem transmitir durante um slot é p2 que, para p pequeno, é desprezível. À medida que mais e

mais estações são atribuídas ao mesmo slot, a probabilidade de colisão aumenta, mas diminui a

extensão da varredura de mapa de bits necessária para que todas tenham uma chance. A situação

limite consiste em um único grupo que contém todas as estações (ou seja, o slotted ALOHA). O que

precisamos é de uma forma de atribui r dinamicamente estações a slots, com várias estações por

slot quando a carga for baixa, e poucas estações (ou apenas uma) por slot quando a carga for alta.

Figura 4.8: Probabilidade de aquisição de um canal de disputa simétrico

O protocolo adaptativo de percurso em árvore

Uma maneira particularmente simples de fazer as atribuições necessárias consiste em usar o

algoritmo desenvolvido pelo exército norte-americano para testar a incidência de sífilis em soldados

durante a Segunda Guerra Mundial (Dorfman, 1943). Em resumo, o exército extraiu uma amostra

de sangue de N soldados. Uma parte de cada amostra foi colocada em um único tubo de teste.

Então, verificou-se se havia anticorpos nessa amostra misturada. Se nenhum anticorpo fosse

encontrado, todos os soldados do grupo eram considerados saudáveis. Se houvesse anticorpos,

duas novas amostras misturadas eram preparadas, uma dos soldados numerados de 1 a N/2 e

outra com o sangue dos demais soldados. O processo era repetido recursivamente até que os

soldados infectados fossem identificados.

Para a versão computacional desse algo ritmo (Capetanakis, 1979), é conveniente imaginar as

estações como as folhas de uma árvore binária, conforme ilustra a Figura 4.9. No primeiro slot de

disputa que segue uma transmissão de quadro bem-sucedida, o slot 0, todas as estações têm

permissão para tentar acessar o canal. Se uma delas conseguir, muito bem. Se ocorrer uma colisão,

durante o slot 1, apenas as estações que estiverem sob o nó 2 da árvore poderão disputar o canal.

Se uma delas se apoderar do canal, o slot seguinte ao quadro ficará reservado para as estações do

nó 3. Por outro lado, se duas ou mais estações no nó 2 quiserem transmitir, ocorrerá uma colisão

durante o slot 1 e, nesse caso, será a vez do nó 4 durante o slot 2.

0[arte: imagem original da p. 264]

Figura 4.9: A árvore para oito estações

Basicamente, se ocorrer uma colisão durante o slot 0, toda a árvore será pesquisada, primeiro na

profundidade, a fim de localizar todas as estações prontas para transmissão. Cada slot de bi ts é](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-210-320.jpg)

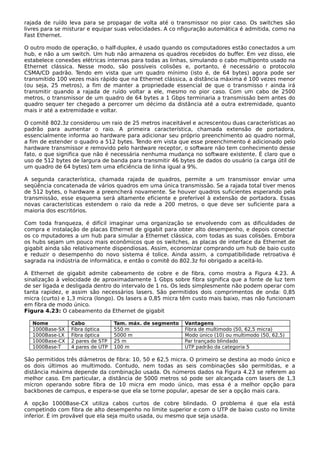

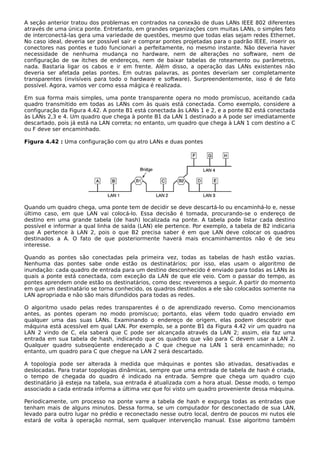

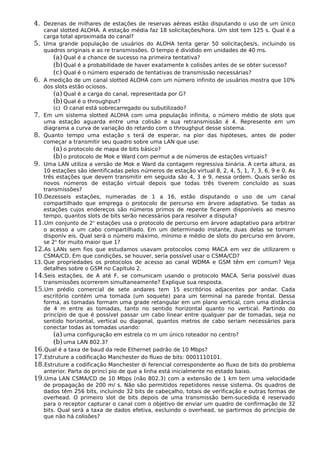

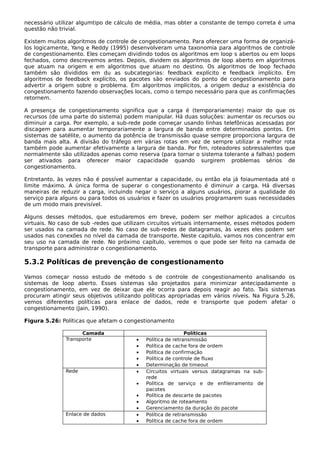

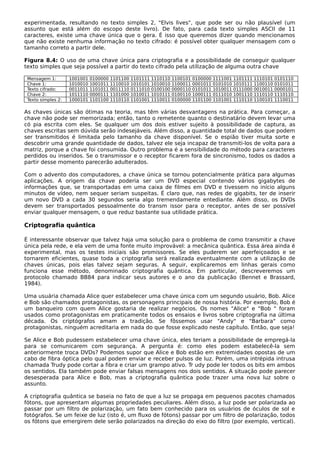

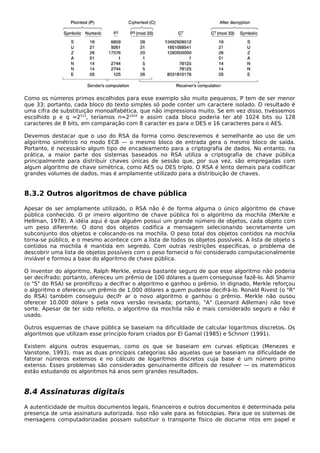

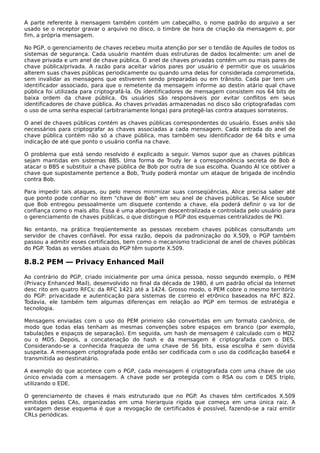

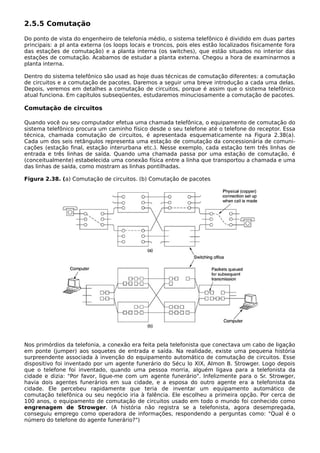

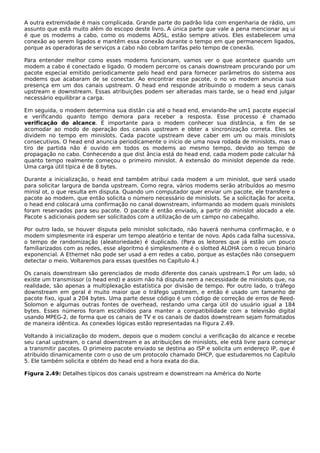

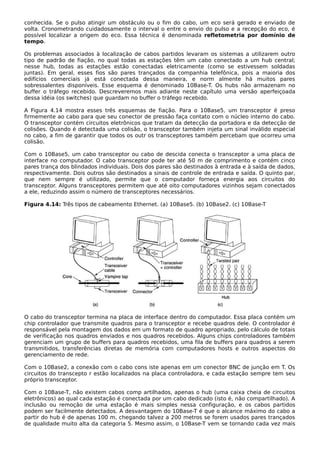

![Figura 4.16: (a) Codificação binária. (b) Codificação Manchester. (c) Codificação Manchester

diferencial

A codificação Manchester diferencial, mostrada na Figura 4.16(c), é uma variação da codificação

Manchester básica. Nela, um bit 1 é indicado pela ausência de uma transição no início do intervalo.

Um bit 0 é indicado pela presença de uma transição no início do intervalo. Em ambos os casos,

também existe uma transição na parte intermediária. O esquema diferencial exige equipamento

mais complexo, mas oferece melhor imunidade a ruídos. Todos os sistemas Ethernet utilizam a

codificação Manchester devido à sua simplicidade. O sinal alto tem +0,85 volts e o sinal baixo tem

-0,85 volts, resultando em um valor de tensão CC igual a 0 volts. A Ethernet não utiliza a

codificação Manchester diferencial, mas outras LANs (por exemplo, o token ring 802.5) o utilizam.

4.3.3 O protocolo da subcamada MAC Ethernet

A estrutura original de quadros DIX (DEC, Intel, Xerox) é mostrada na Figura 4.17(a). Cada quadro

começa com um Preâmbulo de 8 bytes, cada um contendo o padrão de bits 10101010. A

codificação Manchester desse padrão produz uma onda quadrada de 10 MHz por 6,4 s, a fim de

permitir a sincronização entre o clock do receptor e o clock do transmisso r. Eles devem

permanecer sincronizados durante todo o restante do quadro, usando a codificação Manchester

para controlar os limites de bits.

O quadro contém dois endereços, um para o destino e um para a origem. O padrão permite

endereços de 2 e de 6 bytes, mas os parâmetros definidos para o padrão de banda básica de 10

Mbps usam somente os endereços de 6 bytes. O bit de alta ordem do endereço de destino é 0 para

endereços comuns e 1 para endereços de grupos. Os endereços de grupos permitem que diversas

estações escutem um único endereço. Quando um quadro é enviado para um endereço de grupo,

todas as estações do grupo o recebem. A transmissão para um grupo de estações é chamada de

multidifusão (multicast). O endereço que consiste em todos os bits 1 é reservado para difusão

(broadcast). Um quadro contendo todos os bits 1 no campo de destino é aceito por todas as

estações da rede. A diferença entre multidifusão e difusão é importante o bastante para ser

repetida. Um quadro de multidifusão é transmitido para um grupo selecionado de estações na

Ethernet; um quadro de difusão é transmit ido a todas as estações da Ethernet. A multidifusão é

mais seletiva, mas envolve o gerenciamento de grupos. A difusão é menos seletiva, mas não requer

qualquer gerenciamento de grupos.

Figura 4.17: [FL] Formatos de quadros. (a) DIX Ethernet. (b) IEEE 802.3

Outra característica interessante do endereçamento é o uso do bit 46 (adjacente ao bit de mais alta

ordem) para distinguir endereços locais de endereços globais. Os endereços locais são atribuídos

pelo administrador da rede e não têm significado fora da rede local. Os endereços globais, ao

contrário, são atribuídos pelo IEEE para assegurar que duas estações de qualquer lugar do mundo

nunca tenham o mesmo endereço global. Com os 48 - 2 = 46 bits disponíveis, existem cerca de 7

1013 endereços globais. A idéia é que qualquer estação possa endereçar exclusivamente qualquer](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-219-320.jpg)

![outr a estação, fornecendo apenas o número de 48 bits correto. Cabe à camada da rede descobrir

como localizar o destino.

Em seguida, vem o campo Tipo, que informa ao receptor o que fazer com o quadro. Vários

protocolos da camada de rede podem estar em uso ao mesmo tempo na mesma máquina; assim,

ao chegar um quadro Ethernet, o núcleo tem de saber a qual deles deve entregar o quadro. O

campo Tipo especifica que processo deve receber o quadro.

Depois, vêm os dados, com até 1500 bytes. Esse limite foi escolhido de forma um tanto arbitrária

na época em que o padrão DIX foi esculpido em pedra, principalmente com base no fato de que um

transceptor precisa ter RAM suficiente para guardar um quadro inteiro e, em 1978, a RAM tinha um

custo muito alto. Um limite superior maior signif icaria mais RAM e, conseqüentemente, um

transceptor mais caro.

Além de haver um comprimento máximo de quadro, também existe um comprimento mínimo de

quadro. Embora um campo de dados de 0 bytes às vezes seja útil, ele causa um problema. Quando

detecta uma colisão, um transceptor trunca o quadro atual, o que significa que bits perdidos e

fragmentos de quadros aparecem a todo instante no cabo. Para tornar mais fácil a distinção entre

quadros válidos e lixo, o padrão Ethernet exige que os quadros válidos tenham pelo menos 64

bytes de extensão, do endereço de destino até o campo de total de verificação, incluindo ambos.

Se a parte de dados de um quadro for menor que 46 bytes, o campo Preenchimento será usado

para preencher o quadro até o tamanho mínimo.

Outra (e mais importante) razão para a existência de um quadro de comprimento mínimo é impedir

que uma estação conclua a transmissão de um quadro curto antes do primeiro bit ter atingido a

outr a extremidade do cabo, onde ele poderá colidir com outro quadro. Esse problema é ilustrado

na Figura 4.18. No tempo 0, a estação A — localizada em uma extremidade da rede — envia um

quadro. Vamos chamar o tempo de propagação que esse quadro leva para atingir a outra

extremidade [ver símbolo]. Momentos antes do quadro chegar à outra extremidade (ou seja, no

tempo [ver símbolo]), a estação mais distante, B, inicia a transmissão. Quando detecta que está

recebendo mais potência do que está transmitindo, B sabe que ocorreu uma colisão, interrompe a

transmissão e gera uma rajada de ruído de 48 bits para avisar a todas as outras estações. Em

outras palavras, ela bloqueia o éter para ter certeza de que o transmissor não irá ignorar a colisão.

Aproximadamente no instante [ver símbolo], o transmissor detecta a rajada de ruído e também

interrompe sua transmissão. Em seguida, ele aguarda um intervalo de tempo aleatório antes de

tentar novamente.

Figura 4.18: A detecção de colisão pode demorar até o tempo 4τ

Se uma estação tentar transmitir um quadro muito curto, é concebível que ocorra uma colisão. No

entanto, mesmo assim, a transmissão será concluída antes que a rajada de ruído retorne no

instante [ver símbolo]. Então, o transmissor concluirá incorretamente que o quadro foi enviado com

êxito. Para evitar que essa situação ocorra, a transmissão de todos os quadros deve demorar mais

de [ver símbolo] para ser concluída, de forma que a tran smissão ainda esteja acontecendo quando

a rajada de ruído voltar ao transmissor. Para uma LAN de 10 Mbps com um comprimento máximo

de 2500 metros e quatro repetidores (de acordo com a especificação 802.3), o tempo de ida e volta

(incluindo o tempo de propagação pelos quatro repetidores) foi calculado em quase 50 s no pior

caso, incluindo o tempo para a passagem pelos quatro repetidores que, sem dúvida, não é igual a

zero. Portanto, o quadro mínimo deve demorar pelo menos esse tempo para ser transmitido. A 10

Mbps, um bit demora 100 ns, e assim 500 bits é o menor tamanho de quadro que oferece a

garantia de funcionar. Para acrescentar uma certa margem de segurança, esse número foi

arredondado para 512 bits ou 64 bytes. Quadros com menos de 64 bytes são preenchidos até

completar 64 bytes com o campo Preenchimento.](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-220-320.jpg)

![À medida que a velocidade da rede cresce, o comprimento mínimo de quadro deve aumentar ou o

comprimento máximo de cabo deve diminuir proporcionalmente. Para uma LAN de 2500 metros

operando a 1 Gbps, o tamanho mínimo de quadro teria de ser de 6400 bytes. Como alternativa, o

tamanho mínimo de quadro poderia ser de 640 bytes, e a distância máxima entre duas estações

quaisquer poderia ser de 250 m. Essas restrições estão se tornando cada vez mais penosas, à

medida que migramos em direção às redes de vários gigabits.

O último campo Ethernet é o Total de verificação. Ele é efetivamente um código de hash de 32 bits

dos dados. Se alguns bits de dados forem recebidos com erros (devido ao ruído no cabo), o total de

verificação quase certamente estará errado, e o erro será detectado. O algoritmo do total de

verificação é um CRC (Cyclic Redundancy Check) do tipo descrito no Capítulo 3. Ele simplesmente

realiza a detecção de erros, não a correção de erros antecipada.

Quando o IEEE padronizou a Ethernet, o comitê fez duas alterações no formato DIX, como mostra a

Figura 4.17(b). A primeira foi reduzir o preâmbulo para 7 bytes e usar o último byte como um

delimitador de Início de quadro, por compatibilidade com os padrões 802.4 e 802.5. A segunda

alteração foi transformar o campo Tipo em um campo Comprimento. É claro que nesse caso não

havia nenhum modo para o receptor descobrir o que fazer com um quadro recebido, mas esse

problema foi tratado com a inclusão de um pequeno cabeçalho na própria porção de dados, a fim

de fornecer essa informação. Descreveremos o formato da porção de da dos quando chegarmos ao

controle de enlace lógico, mais adiante neste capítulo.

Infelizmente, quando o 802.3 foi publicado, já havia tanto hardware e software para Ethernet DIX

em uso que poucos fabricantes e usuários ficaram entusiasmados com a possibilidade de converter

o campo Tipo em um campo

Comprimento. Em 1997, o IEEE desistiu e afirmou que ambos os formatos eram bons para ele.

Felizmente, todos os campos Tipo em uso antes de 1997 tinham mais de 1500 bytes. Como

conseqüência, qualquer número contido nesse campo que seja menor que ou igual a 1500 pode ser

interpretado como Comprimento, e qualquer número maior que 1500 pode ser interpretado como

Tipo. Agora, o IEEE pode afirmar que todo mundo está usando seu padrão e que qualquer pessoa

pode continuar a fazer o que já estava fazendo sem se sentir culpado.

4.3.4 O algoritmo de recuo binário exponencial

Vejamos agora como é feita a randomização quando ocorre uma colisão. O modelo é o da Figura

4.5. Depois de uma colisão, o tempo é dividido em slots discretos, cujo comprimento é igual ao pior

tempo de propagação de viagem de ida e volta no éter ([ver símbolo]). Para acomodar o caminho

mais longo permitido pelo padrão Ethernet, o tempo de duração do slot foi definido como 512

períodos de duração de um bit, ou 51,2 s, conforme mencionamos antes.

Depois da primeira colisão, cada estação espera 0 ou 1 tempos de slot antes de tentar novamente.

Se duas estações colidirem e selecionarem o mesmo número aleatório, elas colidirão novamente.

Depois da segunda colisão, cada uma seleciona ao acaso 0, 1, 2 ou 3 e aguarda durante esse

número de tempos de slot. Se ocorrer uma terceira colisão (cuja probalidade é de 0,25), na próxima

vez o número de slots que a estação deverá esperar será escolhido ao acaso no intervalo de 0 a 2 3

– 1.

Em geral, depois de i colisões, é escolhido um número aleatório entre 0 e 2 i - 1, e esse número de

slot será ignorado. Entretanto, após terem sido alcançadas dez colisões, o intervalo de

randomização será congelado em um máximo de 1023 slots. Depois de 16 colisões, o cont rolador

desiste e informa o erro ao computador. Qualquer recuperação adicional caberá às camadas

superiores.

Esse algoritmo, chamado recuo binário exponencial, foi escolhido para se adaptar dinamicamente

ao número de estações que estão tentando transmitir. Se o intervalo de escolha do número

aleatório para todas as colisões fosse 1023, a chance de duas estações colidirem uma segunda vez

seria desprezível, mas o tempo de espera médio depois de uma colisão seria de centenas de

períodos de slot, introduzindo um retardo significat ivo. Por outro lado, se cada estação sempre

esperasse durante 0 ou 1 slot, e se 100 estações tentassem transmitir ao mesmo tempo, elas

colidiriam repetidas vezes até que 99 delas escolhessem 1 e a estação restante escolhesse 0. Isso

poderia levar anos. Aumentando-se exponencialmente o intervalo de randomização à medida que](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-221-320.jpg)

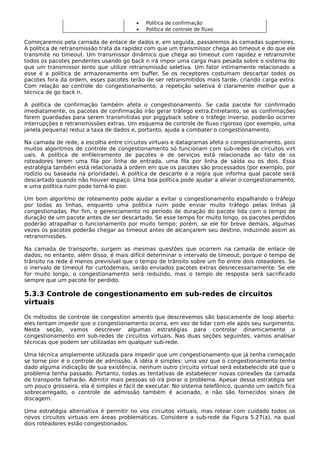

![banda em longas distâncias (MANs de fibra óptica, por exemplo), o que sugere que o padrão

Ethernet implementado dessa maneira talvez não seja o melhor sistema para essas aplicações.

Veremos outras formas de implementar a Ethernet quando estudarmos a Ethernet comutada, mais

adiante neste capítulo.

Na Figura 4.19, a eficiência do canal é representada contra o número de estações prontas para [ver

símbolo] e uma taxa de dados de 10 Mbps, usando-se a Equação (4-7). Com um tempo de slot de

64 bytes, não surpreende que quadros de 64 bytes não sejam eficientes. Por outro lado, com

quadros de 1024 bytes e um valor assintótico de e slots de 64 bytes por intervalo de disputa, o

período de disputa é de 174 bytes e a eficiência é 0,85.

Para determinar o número médio de estações prontas para transmitir sob condições de alta carga,

podemos usar a seguinte observação (grosso modo). Cada quadro ocupa o canal por um período de

disputa e um tempo de transmissão de quadro, resultando em um total de P + w segundos. O

número de quadros por segundo é portanto 1/(P + w). Se cada estação gerar quadros a uma taxa

média de quadros/s, quando o sistema estiver no estado k, a taxa de entrada total de todas as

estações desbloqueadas combinadas será de k quadros/s. Tendo em vista que, no estado de

equilíbrio, as taxas de entrada e saída devem ser idênticas, podemos igualar essas duas

expressões e resolver a equação para k. (Observe que w é uma função de k.) Uma análise mais

sofisticada é apresentada em (Bertsekas e Gallager, 1992).

Figura 4.19: Eficiência da Ethernet a 10 Mbps com tempos de slot de 512 bits

Talvez falha a pena mencionar que houve um grande número de análises teóricas sobre o

desempenho da Ethernet (e de outras redes). Praticamente todos esses trabalhos presumiram que

o tráfego obedece a uma série de Poisson. Como os pesquisadores começaram a analisar dados

reais, parece que agora o tráfego de rede raras vezes é de Poisson, mas é semelhante (Paxson e

Floyd, 1994; e Willinger et al., 1995). Isso significa que calcular uma média durante intervalos de

tempo longos não suaviza o tráfego. O número médio de quadros em cada minuto de uma hora

possui a mesma variação que o número médio de quadros em cada segundo de um minuto. A

conseqüência dessa descoberta é que a maioria dos modelos de tráfego de rede não se aplica ao

mundo real, e deve ser tomada com grande restrição.

4.3.6 Ethernet comutada

À medida que mais e mais estações são acrescentadas a uma rede Ethernet, o tráfego aumenta.

Eventualmente, a LAN ficará saturada. Uma saída é aumentar a velocidade, digamos, de 10 Mbps

para 100 Mbps. Porém, com o crescimento da multimídia, até mesmo uma rede Ethernet de 100

Mbps ou 1 Gbps pode se tornar saturada.

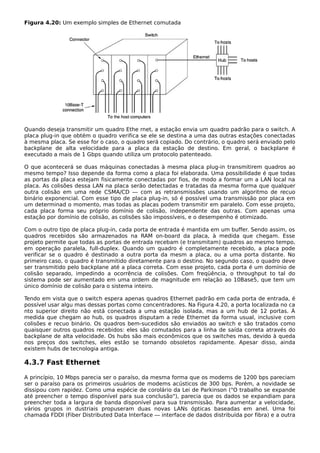

Felizmente, existe uma outra solução menos drástica para lidar com o aumento da carga: a

Ethernet comutada, ilustrada na Figura 4.20. O núcleo desse sistema é um switch, que contém um

backplane de alta velocidade e espaço para 4 a 32 placas de linha plug-in, cada um a contendo de

1 a 8 conectores. Com freqüência, cada conector tem uma conexão de par trançado 10Base-T com

um único computador host.](https://image.slidesharecdn.com/redes-4ed-2003-tanembaum-230325105930-c0b92366/85/Redes-4ed-2003-Tanembaum-pdf-223-320.jpg)