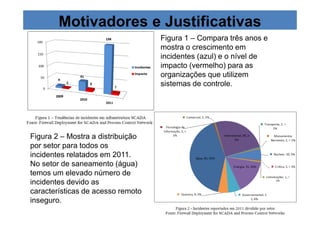

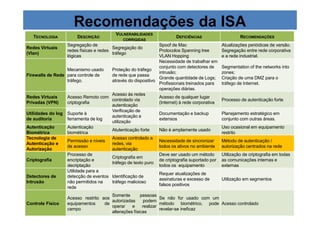

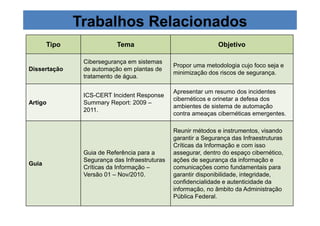

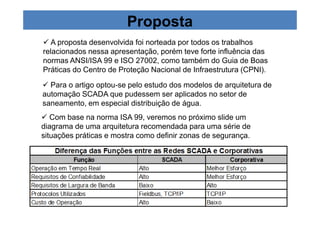

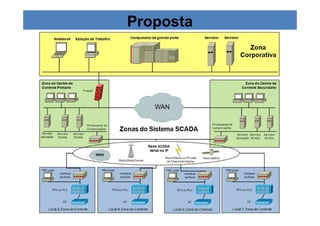

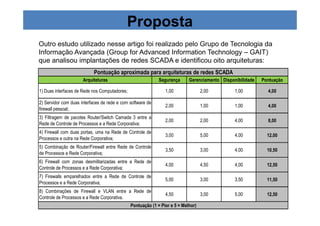

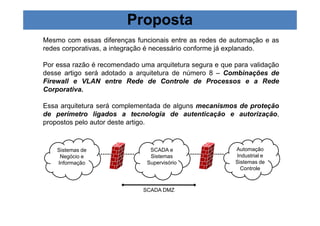

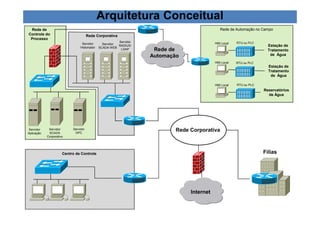

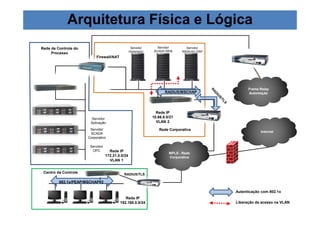

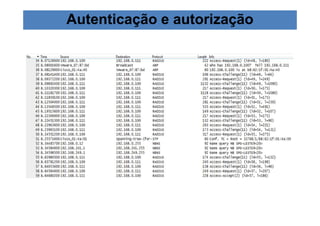

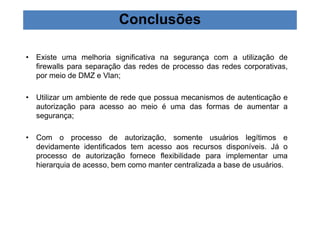

O documento propõe um modelo de arquitetura conceitual de segurança para redes de automação SCADA no setor de saneamento, focando na distribuição de água e integrando normas como ISO/IEC 27002 e ISA 99. A pesquisa destaca a importância dos mecanismos de autenticação e autorização para proteger informações críticas, especialmente em um ambiente onde a segurança é ameaçada pela convergência com redes corporativas. Conclusões apontam melhorias significativas na segurança ao utilizar firewalls e outras tecnologias de proteção para isolar redes de processo das redes corporativas.