Incorporar apresentação

Baixar para ler offline

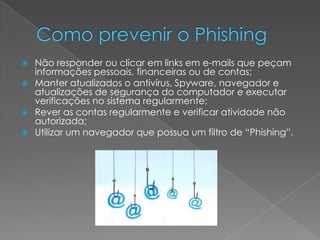

O documento discute o phishing, incluindo sua definição como roubo de identidade online usando emails e sites fraudulentos para roubar dados pessoais. Ele fornece dicas para prevenir phishing, como não clicar em links ou fornecer informações através de emails, e o que fazer se for vítima, como relatar incidentes e minimizar danos. Exemplos comuns de phishing incluem falsos emails de empresas pedindo dados da conta ou doações fraudulentas.