O documento discute vários métodos e ferramentas para monitoramento de sistemas, incluindo TCPDUMP para captura de pacotes de rede, Nagios para monitoramento ativo de serviços, e MRTG e Cacti para monitoramento gráfico de tráfego de rede. Ele também aborda logs de sistema e arquivos para rastreamento de eventos.

![Capítulo 4

TCPDUMP

4.1 NOME

tcpdump - captura o tráfego em uma rede

4.2 SINOPSE

tcpdump [ -adeflnNOpqRStvxX ] [ -c contagem ] [ -F arquivo ] [ -i interface ] [ -m módulo ] [ -r

arquivo ] [ -s tamanho ] [ -T tipo ] [ -w arquivo ] [ -E algo:secret ] [ expressão ]

4.3 DESCRIÇÃO

Tcpdump imprime a saída dos cabeçalhos dos pacotes na interface de rede que combinam

com a expressão booleana.

No SunOS com nit ou bpf: Para rodar tcpdump você necessita ter permissão de acesso a

/dev/nit ou /dev/bpf*.

No Solaris com dlpi: Você precisa ter acesso de leitura/escrita ao pseudo dispositivo de rede, por

exemplo /dev/le.

No HP-UX com dlpi: Você necessita ser root ou ter este instalado com setuid para root.

No IRIS com snoop: Você necessita ser root ou ter este instalado com setuid para root.

No Linux: Você necessita ser root ou ter este instalado com setuid para root.

No Ultrix e Digital UNIX: Somente o super-usuário tem permissão de utilizar o modo de operação

promíscuo usando

pfconfig(8), qualquer usuário pode rodar o tcpdump.

No BSD: Você necessita ter acesso de leitura em /dev/bpf*.

4.4 OPÇÕES:

-a Espera para converter endereços de rede e broadcast para nomes.

-c Sai após receber contagem de pacotes.

16](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-17-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

-r Lê os pacotes do arquivo (isso é criado com a opção -w). A entrada padrão será utilizada se o

arquivo for ``-”.

-s Sniffa tamanho de bytes de arquivo deste pacote. O default é 68 (com SunOS’s NIT, o mínimo

é atualmente 96). 68 bytes é adequado para IP, ICMP, TCP e UDP porém pode truncar

informações de protocolos de pacotes DNS e NFS (olhe na frente). Os pacotes serão

truncados porque um tamanho limitado foi indicado e a saída será ``[|proto]”, onde proto é o

nome do nível do protocolo onde a truncagem ocorreu. Note que aumentar muito o tamanho

pode causar uma delonga no tempo para processar estes pacotes e, efetivamente, diminuir

a quantidade de pacotes capturados. Isso pode causar perda de pacotes. Você deve limitar

o tamanho dos pacotes para o menor possível onde você conseguirá obter a informação que

lhe interessar. Coloque o tamanho em 0 para que o tcpdump capture os pacotes completos,

independente dos seus tamanhos.

-T Força que os pacotes selecionados pela "expressão"sejam interpretados pelo tipo especifi-

cado. Atualmente, os tipos conhecidos são cnfp (Protocolo Cisco NetFlow), rpc (Chamadas

de procedimento remotas), rtp (Protocolo de aplicações em tempo real), rtcp (Protocolo

de controle de aplicações em tempo real), snmp (Protocolo simples de gerenciamento de

redes), vat (Aplicação de Visual Audio), e wb (Placa Branca distribuída).

-R Assume que pacotes ESP/AH são baseados em especificações antigas (RFC1825 a RFC1829).

Se especificado, o tcpdump não irá imprimir o campo de prevensão. No entanto, este não

é um campo de versão na especificação do protocolo ESP/AH, portanto o tcpdump não

poderá deduzir a versão do protocolo.

-S Imprimir o absoluto, em lugar do relativo, número de sequência TCP.

-t Não imprimir o timestamp na linha capturada.

-tt Imprimir um não formatado timestamp na linha capturada.

-v Detalhamento da saída (não muito). Por exemplo, o tempo de vida, identificação, tamanho

total e opções do cabeçalho IP serão impressos. Também se habilita opções adicionais de

checagem da integridade dos pacotes como verificação do checksum dos cabeçalhos IP e

ICMP.

-vv Saída mais detalhada. Por exemplo, campos adicionais serão impressos em pacotes NFS de

resposta.

-vvv Saída mais detalhada ainda. Por exemplo, as opções telnet SB ... SE serão impressas

totalmente. Com -X as opções do telnet serão impressas em HEX muito bem.

-w Escreve os pacotes capturados no arquivo no lugar de selecioná-los e imprimí-los. Isso poderá

ser impresso utilizando-se a opção -r. A saída padrão será utilizada se o arquivo for ``-”.

-x Imprime este pacote (menos seu cabeçalho de camada de link) em hexadecimal. Tamanho

em bytes será impresso (opção -s).

-X Se imprime em hexa, imprime em ASCII também. Se a opção -x também for selecionada, o

pacote será impresso em hexa/ascii. Isso é muito útil para analizar novos protocolos. Se a

opção -x não estiver selecionada, algumas partes de alguns pacotes serão impressas em

hexa/ascii.

18](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-19-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

otimizador BPF do tcpdump, porque isto ficaria muito lento.

ip protochain protocol

Equivalente ao ip6 protochain protocol, porém este é válido para IPv4.

ether broadcast

Verdadeiro se o pacote for um pacote ethernet de broadcast. A diretiva ether é opcional.

ip broadcast

Verdadeiro se o pacote for um pacote de broadcast IP. Isso irá checar tanto por tudo-zero quanto

tudo-um como convenção para broadcast, e olhará para a máscara de subrede local

4.6 ether multicast

Verdadeiro se o pacote for um pacote ethernet de multicast. A diretiva ether é opcional.

Isto é uma abreviação de `‘ether[0] & 1 != 0”.

ip multicast

Verdadeiro se o pacote for um pacote IP multicast.

ip6 multicast

Verdadeiro se o pacote for um pacote IPv6 multicast.

ether proto protocol

Verdadeiro se o pacote for um pacote ethernet com tipo protocol.

Protocol pode ser um número ou um dos seguintes nomes:

ip, ip6, arp, rarp, atalk, aarp, dec-net, sca, lat, mopdl, moprc, ou iso.

Observe que estes identificadores também são diretivas que podem ser passados via backs-

lash (l).

No caso do FDDI (ex: ``fddi protocol arp”), a identificação do protocolo vêm do cabeçalho 802.2

Logical Link Control (LLC), e isto poderá usualmente estar no topo da camada do cabeçalho FDDI.

O tcpdump assumirá, enquanto filtra o identificador de protocolo, que todos os pacotes FDDI

incluem um cabeçalho LLC e que este cabeçalho estará no formato SNAP. O mesmo se aplica ao

Token Ring.

24](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-25-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

decnet src host

Verdadeiro se o endereço de origem DECNET for host, isto poderá ser um endereço na forma

``10.123”, ou um nome de host DECNET.

O suporte a nomes de host DECNET só está disponível em sistemas Ultrix configurados para

rodar DECNET.

decnet dst host

Verdadeiro se o endereço de destino DECNET for host.

decnet host host

Verdadeiro se o endereço de destino ou de origem DECNET for host.

ip, ip6, arp, rarp, atalk, aarp, decnet, iso

Abreviações para:

ether proto p

onde p é um dos protocolos mencionados anteriormente.

lat, moprc, mopdl

Abreviações para:

ether proto p

onde p é um dos protocolos mencionados anteriormente.

Perceba que o tcpdump atualmente não possui "know how"para estes protocolos.

vlan [vlan_id]

Verdadeiro se o pacote for um pacote VLAN IEEE 802.1Q Se [vlan_id] for especificado, somente

será verdadeiro o pacote que obedeça a especificação [vlan_id].

Observe que esta é a primeira diretiva vlan encontrada nas mudanças em expressão com off-

sets de decodificação para definir que este pacote é um pacote VLAN.

tcp, udp, icmp

Abreviações para:

ip proto p or ip6 proto p

25](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-26-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

onde p é um dos protocolos mencionados anteriormente.

iso proto protocol

Verdadeiro se o pacote for um pacote OSI com tipo de protocolo protocol. Protocol pode ser

um número ou um dos seguintes nomes: clnp, esis ou isis.

clnp, esis, isis

Abreviações para:

iso proto p

onde p é um dos protocolos mencionados anteriormente. Observe que o tcpdump faz um tra-

balho incompleto para selecionar estes protocolos.

expr relop expr

Verdadeiro se a relação holds, onde relop é um dos seguintes: >, <, >=, <=, =, !=, e expr é

uma expressão aritmética composta por uma constante inteira (expressa na syntax padrão da

linguagem C), os operadores binários normais, a saber: +, -, *, /, &, |, um operador de tamanho e

um pacote especial de dados acessórios.

Para acessar o interior dos dados de um pacote, use a seguinte syntax:

proto [ expr : size ]

Proto é um dos seguintes:

ether, fddi, tr, ip, arp, rarp, tcp, udp, icmp ou ip6, e indica a camada de protocolo para a ope-

ração de índice. Observe que tcp, udp e outros protocolos de camada mais alta, somente se

aplicam ao IPv4, não ao IPv6 (isso será corrigido no futuro).

O final do byte, relativo a camada indicada do protocolo, é passado em expr.

Size (tamanho) é opcional e indica o número de bytes no campo de interesse; este pode ser:

one, two ou four, sendo o padrão one.

O operador de tamanho, indicado pela diretiva len, informa o tamanho do pacote.

Por exemplo:

``ether[0] & 1 != 0”

Captura todo o tráfego multicast.

A expressão:

26](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-27-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

``ip[0] & 0xf != 5”

Captura todos os pacotes IP com opções.

A expressão:

``ip[6:2] & 0x1fff = 0”

Captura somente datagramas não fragmentados e fragmentos zero dos datagramas fragmen-

tados.

Esta checagem pode ser expecificamente aplicada para operações de índice em tcp e udp.

Então, tcp[0] sempre menciona o primeiro byte do cabeçalho TCP, e nunca o primeiro byte de

um fragmento.

Diretivas podem ser combinadas usando-se:

Diretivas e operadores entre parênteses (parênteses são especiais para o Shell e serão inter-

pretados).

Negação: (`!’ ou `not’).

Concatenação (e): (`&&’ ou `and’).

Alternação (ou): (`||’ ou `or’).

Negação deve ser precedida. Alternação e concatenação necessitam de precedência e asso-

ciam esquerda com direita.

Se um identificador for passado sem uma diretiva, a mais recente diretiva será assumida.

Por exemplo:

not host vs and ace

será igual à:

not host vs and host ace

mas não pode ser confundido com:

not ( host vs or ace )

Argumentos de expressão podem ser passados ao tcpdump como um simples argumento, ou

como múltiplos argumentos.

Geralmente, se a expressão contiver metacaracteres de SHELL, será mais fácil passar como

27](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-28-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

um simples argumento entre aspas.

Múltiplos argumentos são concatenados com espaços antes de serem analizados.

EXEMPLOS

Para imprimir todos os pacotes vindos de ou para o departamento sundown tcpdump host sun-

down

Para imprimir o tráfego entre helios e hot ou ace:

tcpdump host helios and ( hot or ace )

Para imprimir todos os pacotes IP entre ace e qualquer host exceto helios:

tcpdump ip host ace and not helios

Para imprimir todo tráfego entre hosts locais e hosts em Berkeley:

tcpdump net ucb-ether

Para imprimir todo tráfego ftp para a internet através do gateway snup:

(Observe que a expressão está entre parênteses para prevenir que o shell interprete o que está

entre parênteses)

tcpdump ’gateway snup and (port ftp or ftp-data)’

Para imprimir o tráfego para redes fora da rede local (se você for gateway para outra rede, esta

regra pode não prever isto em sua rede local).

tcpdump ip and not net localnet

Para imprimir pacotes de início e final de conexões (SYN e FIN) TCP envolvendo hosts não-locais.

tcpdump ’tcp[13] & 3 != 0 and not src and dst net localnet’

Para imprimir pacotes IP maiores do que 576 bytes enviados através do gateway snup:

tcpdump ’gateway snup and ip[2:2] > 576’

Para imprimir pacotes de broadcast ou multicast IP que não estão sendo enviados via broad-

cast ou multicat ethernet

tcpdump ’ether[0] & 1 = 0 and ip[16] >= 224’

Para imprimir todos os pacotes ICMP que não sejam echo request/reply

28](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-29-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

(não sejam ping’s)

tcpdump ’icmp[0] != 8 and icmp[0] != 0’

SEE ALSO

traffic(1C), nit(4P), bpf(4), pcap(3)

AUTHORS

The original authors are:

Van Jacobson, Craig Leres and Steven McCanne, all of the Lawrence Berkeley National Labo-

ratory, University of Cali- fornia, Berkeley, CA.

It is currently being maintained by tcpdump.org.

The current version is available via http:

http://www.tcpdump.org/

The original distribution is available via anonymous ftp:

ftp://ftp.ee.lbl.gov/tcpdump.tar.Z

IPv6/IPsec support is added by WIDE/KAME project. This program uses Eric Young’s SSLeay

library, under specific configuration.

http://www.tcpdump.org/

The original distribution is available via anonymous ftp:

ftp://ftp.ee.lbl.gov/tcpdump.tar.Z

IPv6/IPsec support is added by WIDE/KAME project. This program uses Eric Young’s SSLeay

library, under specific configuration.

29](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-30-320.jpg)

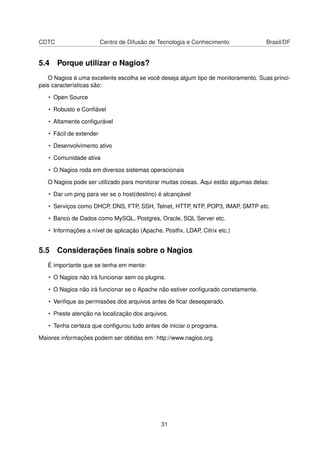

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

8.3 Formato do arquivo de log

Um arquivo de log é normalmente composto pelos seguintes campos:

Data|Hora|Máquina|daemon|mensagem

O campo máquina é o nome do computador que registrou a mensagem (a máquina pode atuar

como um servidor de logs registrando mensagens de diversos computadores em sua rede). O

campo daemon indica qual programa gravou a mensagem.

O uso dos utilitários do console pode ajudar muito na pesquisa e monitoração dos logs, por

exemplo, para obter todas as mensagens do daemon kernel da estação de trabalho wrk1, elimi-

nando os campos "wrk1"e "kernel":

cat /var/log/*|grep ’wrk1’|grep ’kernel’|awk ’print $1 $2 $3 $6 $7 $8 $9 $10 $11 $12’

Os parâmetros "$1", "$2"do comando awk indica que campos serão listados, (omitimos $4

e $5 que são respectivamente "wrk1"e "kernel"). Um bom utilitário para monitoração de logs,

logcheck, será citado mais à frente Daemons de log do sistema

Os daemons de log do sistema registram as mensagens de saída do kernel (klogd) e sistema

(syslogd) nos arquivos em /var/log .

A classificação de qual arquivo em /var/log receberá qual tipo de mensagem é controlado pelo

arquivo de configuração /etc/syslog.conf através de facilidades e níveis

8.4 syslogd

Este daemon controla o registro de logs do sistema.

syslogd [opções]

opções

-f Especifica um arquivo de configuração alternativo ao /etc/syslog.conf.

-h Permite redirecionar mensagens recebidas a outros servidores de logs especificados.

-l (computadores) Especifica um ou mais computadores (separados por ":") que deverão ser

registrados somente com o nome de máquina ao invés do FQDN (nome completo, incluindo

domínio).

-m (minutos) Intervalo em minutos que o syslog mostrará a mensagem –MARK–. O valor padrão

padrão é 20 minutos, 0 desativa.

-n Evita que o processo caia automaticamente em background. Necessário principalmente se o

syslogd for controlado pelo init.

-p (soquete) Especifica um soquete UNIX alternativo ao invés de usar o padrão /dev/log.

-r Permite o recebimento de mensagens através da rede através da porta UDP 514. Esta opção

é útil para criar um servidor de logs centralizado na rede. Por padrão, o servidor syslog

rejeitará conexões externas.

-a (soquetes) Especifica soquetes adicionais que serão monitorados. Esta opção será necessá-

ria se estiver usando um ambiente chroot. É possível usar até 19 soquetes adicionais

-d Ativa o modo de depuração do syslog. O syslog permanecerá operando em primeiro plano e

mostrará as mensagens no terminal atual.

Na distribuição Debian, o daemon syslogd é iniciado através do script /etc/init.d/sysklogd.

37](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-38-320.jpg)

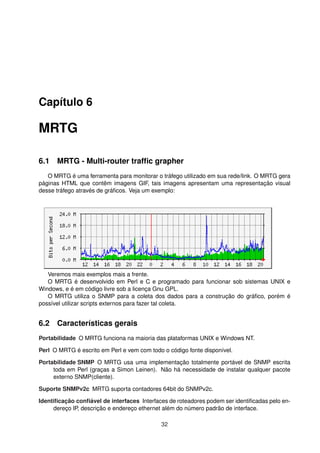

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

# a criação de scripts para manipular estes arquivos.

#

mail.info -/var/log/mail.info

mail.warn -/var/log/mail.warn

mail.err /var/log/mail.err

# Registro para o sistema de news INN

#

news.crit /var/log/news/news.crit

news.err /var/log/news/news.err

news.notice -/var/log/news/news.notice

#

# Alguns arquivos de registro "pega-tudo".

# São usadas ","para especificar mais de uma prioridade (por

# exemplo, "auth,authpriv.none") e ";"para especificar mais de uma

# facilidade.nível que será gravada naquele arquivo.

# Isto permite deixar as regras consideravelmente menores e mais legíveis

#

*.=debug;

auth,authpriv.none;

news.none;mail.none -/var/log/debug

*.=info;*.=notice;*.=warn;

auth,authpriv.none;

cron,daemon.none;

mail,news.none -/var/log/messages

#

# Emergências são enviadas para qualquer um que estiver logado no sistema. Isto

# é feito através da especificação do "*"como destino das mensagens e são

# enviadas através do comando wall.

#

*.emerg *

#

# Eu gosto de ter mensagens mostradas no console, mas somente em consoles que

# não utilizo.

#

#daemon,mail.*;

# news.=crit;news.=err;news.=notice;

# *.=debug;*.=info;

# *.=notice;*.=warn /dev/tty8

# O pipe /dev/xconsole é usado pelo utilitário "xconsole". Para usa-lo,

# você deve executar o "xconsole"com a opção -file":

#

# $ xconsole -file /dev/xconsole [...]

#

40](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-41-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

# NOTA: ajuste as regras abaixo, ou ficará maluco se tiver um um site

# muito movimentado...

#

daemon.*;mail.*;

news.crit;news.err;news.notice;

*.=debug;*.=info;

*.=notice;*.=warn |/dev/xconsole

# A linha baixo envia mensagens importantes para o console em que

# estamos trabalhando logados (principalmente para quem gosta de ter

# controle total sobre o que está acontecendo com seu sistema).

*.err;kern.debug;auth.notice;mail.crit /dev/console

#- -Fim de Arquivo- -

8.6 klogd

Este daemon controla o registro de mensagens do kernel. Ele monitora as mensagens do

kernel e as envia para o daemon de monitoramento syslogd, por padrão.

klogd [opções]

8.6.1 opções

-d Ativa o modo de depuração do daemon

-f (arquivo) Envia as mensagens do kernel para o arquivo especificado ao invés de enviar ao

daemon do syslog

-i Envia um sinal para o daemon recarregar os símbolos de módulos do kernel.

-I Envia um sinal para o daemon recarregar os símbolos estáticos e de módulos do kernel.

-n Evita a operação em segundo plano. Útil se iniciado pelo init

-k (arquivo) Especifica o arquivo que contém os símbolos do kernel. Exemplos deste arquivo

estão localizados em /boot/System.map-xx.xx.xx.

-o Faz com que o daemon leia e registre todas as mensagens encontradas nos buffers do kernel,

após isto o daemon é encerrado.

-p Ativa o modo paranóia. Isto fará o klogd somente carregar detalhes sobre os módulos quando

os caracteres Oops forem detectados nas mensagens do kernel. É recomendável ter sem-

pre a última versão do klogd e evitar a utilização desta opção em ambientes críticos.

-s Força a utilização da interface de chamadas do sistema para comunicação com o kernel.

-x Esconde tradução EIP, assim ele não lê o arquivo /boot/System.map-xx-xx-xx.

A especificação de um arquivo com a opção -k é necessária se desejar que sejam mostradas

a tabela de símbolos ao invés de endereços numéricos do kernel. logger

Este comando permite enviar uma mensagem nos log do sistema. A mensagem é enviada

aos logs via daemon syslogd ou via soquete do sistema, é possível especificar a prioridade, nível,

41](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-42-320.jpg)

![CDTC Centro de Difusão de Tecnologia e Conhecimento Brasil/DF

um nome identificando o processo, etc. Seu uso é muito útil em shell scripts ou em outros eventos

do sistema.

logger [opções] [mensagem]

Onde:

mensagem Mensagem que será enviada ao daemon syslog

opções -i Registra o PID do processo

-s Envia a mensagem ambos para a saída padrão (STDOUT) e syslog.

-f (arquivo) Envia o conteúdo do arquivo especificado como mensagem ao syslog.

-t (nome) Especifica o nome do processo responsável pelo log que será exibido antes do

PID na mensagem do syslog.

-p (prioridade) Especifica a prioridade da mensagem do syslog, especificada como facili-

dade.nível. Veja os tipos de prioridade/níveis em syslog.conf. O valor padrão priori-

dade.nível é user.notice

-u (soquete) Envia a mensagem para o [soquete] especificado ao invés do syslog

Mais detalhes sobre o funcionamento sobre o daemon de log do sistema syslogd, pode ser

encontrado em syslogd,

Exemplos: logger -i -t focalinux Teste teste teste, logger -i -f /tmp/mensagem -p security.emerg

8.7 Programas úteis para monitoração e gerenciamento de arquivos

de logs

8.7.1 logcheck

É um programa usado para enviar um e-mail periodicamente ao administrador do sistema

(através do cron ou outro daemon com a mesma função) alertando sobre os eventos que ocorre-

ram desde a última execução do programa. As mensagens do logcheck são tratadas por arquivos

em /etc/logcheck e organizadas em categorias antes de ser enviada por e-mail, isto garante muita

praticidade na interpretação dos eventos ocorridos no sistema.

As categorias são organizadas da mais importantes para a menos importante, e vão desde

"Hacking em andamento"(providências devem ser tomadas imediatamente para resolver a situa-

ção) até "eventos anormais do sistema"(mensagens de inicialização, mensagens dos daemons

do sistema, etc.).

O tipo de mensagem que será incluída/ignorada nos logs enviados podem ser personalizadas

pelo administrador do sistema através dos arquivos/diretórios dentro de /etc/logcheck. Nomes de

arquivos/diretórios contendo a palavra "ignore"são usados para armazenar expressões regulares

que NÃO serão enviadas pelo logcheck. É permitido o uso de expressões regulares perl/sed para

especificar as mensagens nos arquivos de log. logrotate

Usado para fazer backups dos logs atuais do sistema (programado via cron, ou outro daemon

com a mesma função) e criando novos arquivos de logs que serão usados pelo sistema. Opcio-

nalmente os arquivos de logs antigos serão compactados para diminuir a utilização de espaço em

disco ou enviados por e-mail ao administrador. A rotação dos arquivos de logs proporciona maior

agilidade quando precisamos encontrar algum detalhe útil (que seria mais difícil de se achar em

um arquivo de log de 10MB ou maior).

42](https://image.slidesharecdn.com/monitoramento-160921151449/85/Monitoramento-43-320.jpg)