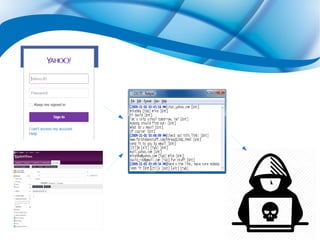

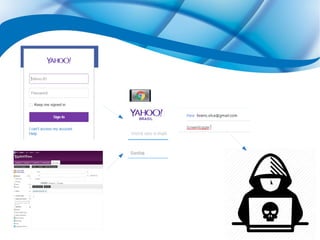

Keyloggers e screenloggers são tipos de spywares que capturam eventos do teclado e imagens da tela, respectivamente. A infecção pode ocorrer por phishing, downloads maliciosos e e-mails inseguros, enquanto a prevenção inclui o uso de anti-spywares e cautela com downloads. O documento também discute a história e as diferenças entre esses malwares.