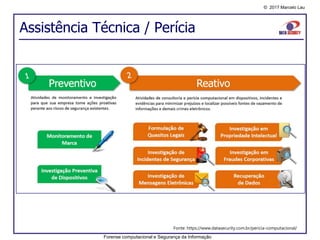

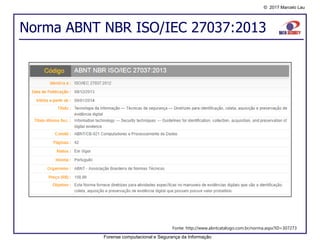

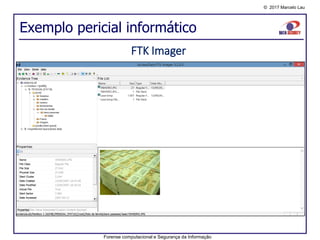

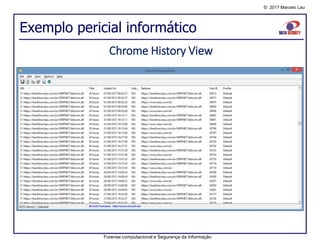

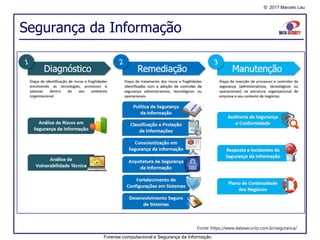

O documento apresenta Marcelo Lau, diretor da Data Security, e discute sobre perícia forense computacional e segurança da informação. Aborda exemplos de ferramentas forenses digitais, normas ABNT sobre o assunto, o que é ransomware, como se proteger de ataques e boas práticas de segurança.