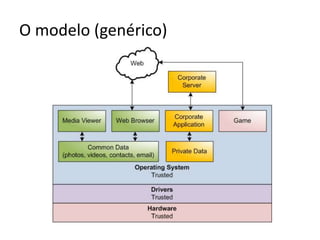

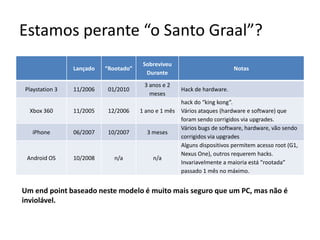

O documento discute a segurança dos "endpoints" e como os sistemas operativos estão se tornando mais restritivos para proteger os usuários. Modelos como em smartphones estão ganhando popularidade, limitando o que os usuários podem fazer e sandboxing aplicativos. Isso traz mais segurança, mas também custos em termos de controle e dependência do fabricante.