1) O documento discute a segurança de redes de computadores, incluindo os problemas históricos e atuais de segurança e as abordagens para tornar as redes mais seguras.

2) A segurança de redes é abordada em vários níveis, incluindo criptografia, firewalls, autenticação e prevenção de modificação de dados.

3) A maioria dos problemas de segurança é causada intencionalmente, mas falhas acidentais e problemas humanos também representam riscos significativos.

![484 Redes de computadores

alfabeto e assim por diante. O texto simples é escrito hori-

zontalmente, em linhas. O texto cifrado é lido em colunas,

a partir da coluna cuja letra da chave seja a mais baixa.

Para quebrar uma cifra de transposição, o criptoanalis-

ta deve primeiro estar ciente de lidar com tal cifra. Ao exa-

minar a frequência de E, T, A, O, I, N etc., fica fácil consta-

tar se essas letras se encaixam no padrão normal para texto

simples. Se houver correspondência, isso significa que se

trata sem dúvida de uma cifra de transposição, pois nesse

tipo de cifra cada letra é representada por ela mesma, man-

tendo intacta a distribuição de frequências.

A próxima etapa é fazer uma estimativa do número de

colunas. Em muitos casos, uma palavra ou frase provável

pode ser deduzida a partir do contexto da mensagem. Por

exemplo, suponha que nosso criptoanalista tenha suspei-

tado de que a frase em texto simples milliondollars ocorre

em algum lugar na mensagem. Observe que os digramas

MO, IL, LL, LA, IR e OS ocorrem no texto cifrado como

um resultado do desdobramento dessa frase. No texto ci-

frado, a letra O vem depois da letra M (ou seja, elas são

verticalmente adjacentes na coluna 4), pois estão separadas

na provável frase por uma distância igual ao tamanho da

chave. Se tivesse sido usada uma chave de tamanho sete,

teriam surgido os digramas MD, IO, LL, LL, IA, OR e NS.

Na verdade, para cada tamanho de chave, é produzido um

conjunto de digramas diferente no texto cifrado. Ao tentar

encontrar diferentes possibilidades, muitas vezes o criptoa

nalista é capaz de determinar com facilidade o tamanho da

chave.

A última etapa é ordenar as colunas. Quando o núme-

ro de colunas k é pequeno, cada um dos k(k - 1) pares de

colunas pode ser examinado para que se constate se suas

frequências de digramas correspondem às do texto simples

em inglês. O par que tiver a melhor correspondência será

considerado na posição correta. Em seguida, cada uma das

colunas restantes é experimentada como sucessora desse

par. A coluna cujas frequências de digramas e trigramas

proporcionem a melhor correspondência será a título ex-

perimental considerada correta. A próxima coluna é en-

contrada da mesma maneira. O processo inteiro continua

até ser encontrada uma ordenação potencial. O mais pro-

vável é que o texto simples seja reconhecido nesse ponto

(por exemplo, se ocorrer milloin, ficará claro qual é o erro).

Algumas cifras de transposição aceitam um bloco de

tamanho fixo como entrada e produzem um bloco de ta-

manho fixo como saída. Essas cifras podem ser comple-

tamente descritas fornecendo-se uma lista que informe a

ordem na qual os caracteres devem sair. Por exemplo, a

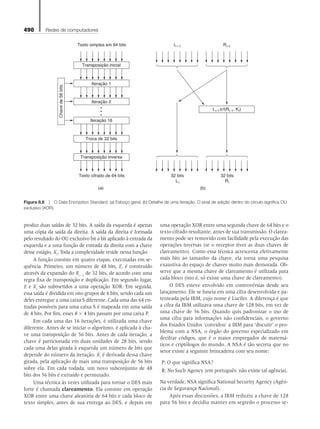

cifra da Figura 8.2 pode ser vista como uma cifra de blocos

de 64 caracteres. Sua saída é 4, 12, 20, 28, 36, 44, 52, 60,

5, 13,..., 62. Em outras palavras, o quarto caractere de en-

trada, a, é o primeiro a sair, seguido pelo décimo segundo,

f, e assim por diante.

8.1.4 Chave única

Na verdade, é fácil criar uma cifra inviolável; a técnica

é conhecida há décadas. Primeiro, escolha como chave uma

sequência de bits aleatórios. Em seguida, converta o texto

simples em uma sequência de bits, utilizando por exemplo

sua representação ASCII. Por fim, calcule o OU exclusivo

(XOR) dessas duas sequências. O texto cifrado resultante

não pode ser violado porque, em uma amostra grande o

suficiente de texto cifrado, cada letra ocorrerá com a mes-

ma frequência, bem como o digrama, o trigrama e assim

por diante. Esse método, conhecido como chave única, é

imune a todos os ataques presentes e futuros, não importa

quanta capacidade computacional tenha o intruso. A razão

deriva da teoria da informação: simplesmente não existe ne-

nhuma informação na mensagem, todos os textos simples

possíveis com o tamanho dado são igualmente prováveis.

Um exemplo de como as chaves únicas são usadas é dado

na Figura 8.3. Primeiro, a mensagem 1, ‘I love you’, é con-

vertida em ASCII de 7 bits. Em seguida, uma chave única,

chamada chave 1, é escolhida e sujeita à operação XOR com

a mensagem para obter o texto cifrado. Um criptoanalista po-

deria experimentar todas as chaves únicas possíveis para ver

que texto resultou para cada uma. Por exemplo, a chave úni-

ca listada como chave 2 na figura poderia ser experimentada,

resultando no texto simples 2, ‘Elvis lives’ [Elvis não morreu],

que pode ser ou não plausível (um assunto que está além do

escopo deste livro). De fato, para cada texto simples ASCII

de 11 caracteres, existe uma chave única que o gera. É isso

que queremos dizer quando mencionamos que não existe ne-

nhuma informação no texto cifrado: é possível obter qualquer

mensagem com o tamanho correto a partir dele.

As chaves únicas são ótimas na teoria, mas têm várias

desvantagens na prática. Para começar, não pode ser me-

morizada; então, tanto o remetente quanto o destinatário

devem levar uma cópia escrita com eles. Se qualquer um dos

dois estiver sujeito à possibilidade de captura, as chaves es-

critas sem dúvida serão inconvenientes. Além disso, a quan-

tidade total de dados que podem ser transmitidos é limitada

pelo tamanho da chave disponível. Se o espião tiver muita

sorte e descobrir uma grande quantidade de dados, talvez

M E G A B U C K

7 4 5 1 2 8 3 6

p l e a s e t r Texto simples

pleasetransferonemilliondollarsto

myswissbankaccountsixtwotwo

Texto cifrado

AFLLSKSOSELAWAIATOOSSCTCLNMOMANT

ESILYNTWRNNTSOWDPAEDOBUOERIRICXB

a n s f e r o n

e m i l l i o n

d o l l a r s t

o m y s w i s s

b a n k a c c o

u n t s i x t w

o t w o a b c d

Figura 8.2 Uma cifra de transposição.

08_tanen0809_cap08 BR.indd 484 4/25/11 3:07 PM](https://image.slidesharecdn.com/capitulo8-230509122826-f3e8d8cc/85/capitulo8-pdf-6-320.jpg)

![492 Redes de computadores

Foram realizadas outras conferências e mais tentativas de

encontrar falhas nos algoritmos.

Em outubro de 2000, o NIST anunciou que tinha se-

lecionado o Rijndael, de Joan Daemen e Vincent Rijmen.

O nome é derivado do sobrenome dos autores: Rijmen +

Daemen. Em novembro de 2001, o Rijndael se tornou o

padrão AES do governo dos Estados Unidos, publicado

como FIPS (Federal Information Processing Standard) 197.

Por causa da extraordinária abertura da competição, das

propriedades técnicas do Rijndael e do fato de a equipe

premiada consistir em dois jovens criptógrafos belgas (com

pouca probabilidade de ter criado uma porta dos fundos só

para agradar a NSA), o Rijndael se tornou o padrão cripto-

gráfico dominante no mundo. A criptografia e a descripto-

grafia AES fazem parte do conjunto de instruções de alguns

microprocessadores (por exemplo, Intel).

O Rijndael admite tamanhos de chaves e tamanhos de

blocos desde 128 bits até 256 bits em intervalos de 32 bits.

O comprimento da chave e o do bloco podem ser esco-

lhidos independentemente. Porém, o AES especifica que

o tamanho do bloco deve ser 128 bits e o comprimento da

chave deve ser 128, 192 ou 256 bits. É pouco provável que

alguém utilize chaves de 192 bits; assim, de fato, o AES tem

duas variantes: um bloco de 128 bits com uma chave de

128 bits e um bloco de 128 bits com uma chave de 256 bits.

Em nosso tratamento do algoritmo, examinaremos ape-

nas o caso de 128/128, porque é provável que esse se torne a

norma comercial. Uma chave de 128 bits oferece um espaço

de chaves de 2128

≈ 3 × 1038

chaves. Ainda que a NSA consiga

construir uma máquina com 1 bilhão de processadores para-

lelos, cada um capaz de avaliar uma chave por picossegundo,

tal máquina levaria cerca de 1010

anos para pesquisar o espaço

de chaves. Nessa época, o Sol já terá explodido e as pessoas

que sobreviverem terão de ler os resultados à luz de velas.

Rijndael

Sob uma perspectiva matemática, o Rijndael se baseia

na teoria de campo de Galois, o que proporciona ao algo-

ritmo algumas propriedades de segurança demonstráveis.

Porém, ele também pode ser visto como código em C, sem

a necessidade de entrarmos nos detalhes matemáticos.

Como o DES, o Rijndael utiliza substituição e permuta-

ções, e também emprega várias rodadas. O número de roda-

das depende do tamanho da chave e do tamanho do bloco,

sendo 10 para chaves de 128 bits com blocos de 128 bits,

passando para 14 no caso da maior chave ou do maior blo-

co. No entanto, diferentemente do DES, todas as operações

envolvem bytes inteiros, a fim de permitir implementações

eficientes, tanto em hardware quanto em software. Um es-

boço do código é apresentado no Quadro 8.1. Observe que

esse código é para fins de ilustração. Boas implementações

do código de segurança seguirão práticas adicionais, como

zerar a memória confidencial depois que ela tiver sido usa-

da. Veja, por exemplo, Ferguson et al. (2010).

#define LENGTH 16 /* número de bytes no bloco de dados ou chave */

#define NROWS 4 /* número de linhas no estado */

#define NCOLS 4 /* número de colunas no estado */

#define ROUNDS 10 /* número de iterações */

typedef unsigned char byte; /* inteiro de 8 bits sem sinal */

rijndael(byte plaintext[LENGTH], byte ciphertext[LENGTH], byte key[LENGTH])

{

int r; /* índice do loop */

byte state[NROWS][NCOLS]; /* estado atual */

struct {byte k[NROWS][NCOLS];} rk[ROUNDS + 1]; /* chaves da rodada */

expand_key(key, rk); /* constrói as chaves da rodada */

copy_plaintext_to_state(state, plaintext); /* inicia estado atual */

xor_roundkey_into_state(state, rk[0]); /* XOR da chave no estado */

for (r = 1; r <= ROUNDS; r++) {

substitute(state); /* aplica caixa S a cada byte */

rotate_rows(state); /* gira linha i por i bytes */

if (r < ROUNDS) mix_columns(state); /* função embaralha */

xor_roundkey_into_state(state, rk[r]); /* XOR da chave no estado */

}

copy_state_to_ciphertext(ciphertext, state); /* retorna resultado */

}

Quadro 8.1 Um esboço do Rijndael em C.

08_tanen0809_cap08 BR.indd 492 4/25/11 3:08 PM](https://image.slidesharecdn.com/capitulo8-230509122826-f3e8d8cc/85/capitulo8-pdf-14-320.jpg)

![Capítulo 8 Segurança de redes 493

A função rijndael tem três parâmetros: plaintext, um ar-

ray de 16 bytes contendo os dados de entrada, ciphertext,

um array de 16 bytes no qual será retornada a saída cifrada,

e key, a chave de 16 bytes. Durante o cálculo, o estado atual

dos dados é mantido no array de bytes state, cujo tamanho

é NROWS × NCOLS. No caso de blocos de 128 bits, esse ar-

ray tem 4 × 4 bytes. Em 16 bytes, é possível armazenar

todo o bloco de dados de 128 bits.

O array state é iniciado com o texto simples e modifi-

cado em cada etapa da computação. Em algumas etapas, é

executada a substituição byte a byte. Em outras etapas, os

bytes são permutados dentro do array. Outras transforma-

ções também são usadas. No final, o conteúdo do array state

é retornado como texto cifrado.

O código começa expandindo a chave em 11 arrays do

mesmo tamanho do estado. Eles são armazenados em rk,

um array de structs, cada um contendo um array de estado.

Um desses arrays será utilizado no início do cálculo, e os

outros 10 serão usados durante as 10 rodadas, um por ro-

dada. O cálculo das chaves de rodadas a partir da chave de

criptografia é muito complicado para ser examinado aqui.

Basta saber que as chaves de rodadas são produzidas pela

rotação e pela operação XOR repetida em vários grupos de

bits da chave. Para ver todos os detalhes, consulte (Daemen

e Rijmen, 2002).

A próxima etapa é copiar o texto simples no array state

de forma que ele possa ser processado durante as rodadas.

O texto é copiado em ordem de colunas, com os quatro

primeiros bytes na coluna 0, os quatro bytes seguintes na

coluna 1 e assim por diante. Tanto as colunas quanto as

linhas são numeradas a partir de 0, embora as rodadas se

iniciem em 1. Essa configuração inicial dos 12 arrays de

bytes com tamanho 4 × 4 é ilustrada na Figura 8.8.

Há mais uma etapa antes do início da principal com-

putação: rk[0] é submetido a uma operação XOR em state,

byte por byte. Em outras palavras, cada um dos 16 bytes

em state é substituído pelo XOR do próprio valor com o byte

correspondente em rk[0].

Agora chegou a hora da atração principal. O loop exe-

cuta dez iterações, uma por rodada, transformando state

em cada repetição. O conteúdo de cada rodada consiste em

quatro etapas. A etapa 1 efetua uma substituição byte a

byte em state. Por sua vez, cada byte é usado como um índi-

ce para uma caixa S, a fim de substituir seu valor pelo con-

teúdo dessa entrada da caixa S. Essa etapa é uma cifra de

substituição monoalfabética. Diferentemente do DES, que

tem diversas caixas S, o Rijndael tem apenas uma caixa S.

A etapa 2 gira cada uma das quatro linhas para a es-

querda. A linha 0 é girada 0 bytes (isto é, não se altera), a

linha 1 é girada 1 byte, a linha 2 é girada 2 bytes e a linha 3

é girada 3 bytes. Essa etapa difunde o conteúdo dos dados

atuais em torno do bloco, de modo semelhante às permu-

tações da Figura 8.5.

A etapa 3 embaralha cada coluna independentemente

das outras. O embaralhamento é realizado com o uso da

multiplicação de matrizes, na qual a nova coluna é o pro-

duto da coluna antiga por uma matriz constante, sendo a

multiplicação feita com o campo finito de Galois, GF(28

).

Embora isso possa parecer complicado, existe um algorit-

mo que permite calcular cada elemento da nova coluna

usando duas pesquisas em tabelas e três operações XOR

(Daemen e Rijmen, 2002, Apêndice E).

Por fim, a etapa 4 efetua o XOR da chave correspon-

dente a essa rodada no array state.

Tendo em vista que cada etapa é reversível, a deco-

dificação pode ser feita simplesmente executando-se o

algoritmo no sentido inverso. Porém, também existe um

artifício pelo qual a decodificação pode ser realizada exe-

cutando-se o algoritmo de criptografia com a utilização de

tabelas diferentes.

O algoritmo foi projetado não só por segurança, mas

também para aumentar a velocidade. Uma boa implemen-

tação de software em uma máquina de 2 GHz deve ser

capaz de alcançar uma taxa de criptografia de 700 Mbps,

que é rápida o suficiente para codificar mais de cem vídeos

MPEG-2 em tempo real. As implementações de hardware

são ainda mais rápidas.

8.2.3 Modos de cifra

Apesar de toda essa complexidade, o AES (ou o DES,

ou ainda qualquer cifra de bloco) é basicamente uma cifra

state rk[0] rk[1] rk[2] rk[3] rk[4] rk[5] rk[6] rk[7] rk[8] rk[9] rk[10]

Texto simples de 128 bits Chave de codificação de 128 bits

chaves de rodadas

Figura 8.8 Criação dos arrays state e rk.

08_tanen0809_cap08 BR.indd 493 4/25/11 3:08 PM](https://image.slidesharecdn.com/capitulo8-230509122826-f3e8d8cc/85/capitulo8-pdf-15-320.jpg)

![498 Redes de computadores

criptográfico consistir em um loop no qual os bits da chave

são processados em ordem, um atacante que substituir o

clock principal de n GHz por um clock lento (por exem-

plo, 100 Hz) e prender pinças dentadas (pinças jacaré) nos

pinos de energia da CPU e de terra poderá monitorar com

precisão a energia consumida por cada instrução de máqui-

na. A partir desses dados, será surpreendentemente fácil

deduzir a chave. Esse tipo de criptoanálise só pode ser anu-

lado por codificação cuidadosa do algoritmo em linguagem

assembly para ter certeza de que o consumo de energia será

independente da chave e também independente de todas

as chaves de rodadas individuais.

O quarto desenvolvimento é a análise de sincronismo.

Os algoritmos criptográficos estão repletos de instruções if que

testam bits nas chaves de rodadas. Se as partes then e else de-

morarem períodos de tempo diferentes, tornando mais lento

o clock e verificando quanto tempo demoram diversas etapas,

talvez seja possível deduzir as chaves de rodadas. Uma vez

que todas as chaves de rodadas sejam conhecidas, em geral

será possível calcular a chave original. A análise da energia

e da sincronização também pode ser empregada simultanea-

mente para facilitar o trabalho. Embora a análise da energia e

da sincronização possa parecer exótica, na realidade são técni-

cas eficientes que podem romper qualquer cifra não projetada

de forma específica para resistir a elas.

8.3 Algoritmos de chave pública

O problema da distribuição de chaves sempre foi o

elo mais fraco da maioria dos sistemas de criptografia. In-

dependentemente de quanto um sistema de criptografia

fosse sólido, se um intruso conseguisse roubar a chave, o

sistema acabava sendo inútil. Como todos os criptólogos

sempre presumem que a chave de criptografia e a cha-

ve de descriptografia são iguais (ou facilmente derivadas

uma da outra) e que a chave é distribuída a todos os usuários

do sistema, tinha-se a impressão de que havia um proble-

ma inerente ao sistema. As chaves tinham de ser prote-

gidas contra roubo, mas também tinham de ser distribuí-

das; portanto, não podiam ser simplesmente trancadas na

caixa-forte de um banco.

Em 1976, dois pesquisadores da Universidade de Stan-

ford, Diffie e Hellman (1976), propuseram um sistema

de criptografia radicalmente novo, no qual as chaves de

criptografia e de descriptografia eram diferentes, e a cha-

ve de descriptografia não podia ser derivada da chave de

criptografia. Em sua proposta, o algoritmo de criptografia

(chaveado) E e o algoritmo de descriptografia (chaveado)

D tinham de atender a três requisitos, que podem ser decla-

rados da seguinte forma:

1. D(E(P)) = P.

2. É extremamente difícil deduzir D a partir de E.

3. E não pode ser decifrado por um ataque de texto

simples escolhido.

O primeiro requisito diz que, se aplicarmos D a uma men-

sagem criptografada, E(P), obteremos outra vez a mensagem

de texto simples original P. Sem essa propriedade, o destinatá-

rio legítimo não poderia decodificar o texto cifrado. O segun-

do é autoexplicativo. O terceiro é necessário porque, como

veremos em um minuto, os intrusos podem experimentar o

algoritmo até se cansarem. Sob essas condições, não há razão

para a chave criptográfica não se tornar pública.

O método funciona da seguinte forma: uma pessoa,

digamos Alice, desejando receber mensagens secretas, pri-

meiro cria dois algoritmos que atendem aos requisitos an-

teriores. O algoritmo de criptografia e a chave de Alice se

tornam públicos, daí o nome criptografia de chave pú-

blica. Por exemplo, Alice poderia colocar sua chave pú-

blica em sua home page da Web. Usaremos a notação EA

para indicar o algoritmo de criptografia parametrizado pela

chave pública de Alice. De modo semelhante, o algoritmo

de descriptografia (secreto) parametrizado pela chave pri-

vada de Alice é DA

. Bob faz o mesmo, publicando EB

, mas

mantendo secreta a chave DB

.

Agora, vamos ver se podemos resolver o problema de

estabelecer um canal seguro entre Alice e Bob, que nunca

haviam tido um contato anterior. Tanto a chave de cripto-

grafia de Alice, EA

, quanto a chave de criptografia de Bob,

EB

, estão em arquivos de leitura pública. Agora, Alice pega

sua primeira mensagem P, calcula EB

(P) e a envia para Bob.

Em seguida, Bob a descriptografa aplicando sua chave se-

creta DB

[ou seja, ele calcula DB

(EB

(P)) = P]. Ninguém mais

pode ler a mensagem criptografada EB

(P), porque o siste-

ma de criptografia é considerado sólido e porque é muito

difícil derivar DB

da chave EB

publicamente conhecida. Para

enviar uma resposta R, Bob transmite EA

(R). Agora, Alice

e Bob podem se comunicar com segurança.

Talvez seja interessante fazer uma observação sobre

a terminologia. A criptografia de chave pública exige que

cada usuário tenha duas chaves: uma chave pública, usa-

da pelo mundo inteiro para criptografar as mensagens a

ser enviadas para esse usuário, e uma chave privada, que

o usuário utiliza para descriptografar mensagens. Faremos

referência a essas chaves como chave pública e chave pri-

vada, respectivamente, e vamos distingui-las das chaves

secretas (também chamadas chaves simétricas) usadas na

criptografia de chave simétrica convencional.

8.3.1 RSA

O único problema é que temos de encontrar algorit-

mos que realmente satisfaçam todos os três requisitos. De-

vido às vantagens potenciais da criptografia de chave públi-

ca, muitos pesquisadores estão se dedicando integralmente

a seu estudo, e alguns algoritmos já foram publicados. Um

método muito interessante foi descoberto por um grupo

de pesquisadores do MIT (Rivest et al., 1978) e é conheci-

do pelas iniciais dos três estudiosos que o criaram (Rivest,

Shamir, Adleman): RSA. Ele sobreviveu a todas as tenta-

08_tanen0809_cap08 BR.indd 498 4/25/11 3:08 PM](https://image.slidesharecdn.com/capitulo8-230509122826-f3e8d8cc/85/capitulo8-pdf-20-320.jpg)

![Capítulo 8 Segurança de redes 505

De modo mais geral, se houver algum mapeamento

entre as entradas e as saídas, com n entradas (pessoas,

mensagens etc.) e k saídas possíveis (aniversários, sumá-

rios de mensagens etc.), haverá n(n - 1)/2 pares de entra-

da. Se n(n - 1)/2 k, a chance de haver pelo menos uma

correspondência será muito boa. Portanto, fazendo uma

aproximação, é provável que haja uma correspondência

para n k . Esse resultado significa que provavelmente

um sumário da mensagem de 64 bits possa ser quebrado

gerando-se 232

mensagens e procurando-se duas mensa-

gens com o mesmo sumário.

Agora, vejamos um exemplo prático. O departamento de

ciência da computação da State University nos Estados Uni-

dos tem uma única vaga estável para dois professores, Tom e

Dick. Tom foi admitido dois anos antes de Dick e, portanto, é

convocado para os testes primeiro. Se ele for aprovado, Dick

será descartado. Tom sabe que a chefe de seu departamento,

Marilyn, gosta muito do trabalho dele; sendo assim, ele pede

a Marilyn que escreva uma carta de recomendação ao reitor,

que tomará a decisão a respeito do cargo. Depois de enviadas,

todas as cartas passam a ser confidenciais.

Marilyn pede a sua secretária, Ellen, que escreva a car-

ta para o reitor, fazendo um esboço do que deseja. Quan-

do a carta está pronta, Marilyn a revisa, calcula e assina o

sumário de 64 bits e o envia ao reitor. Ellen pode enviar a

carta mais tarde pelo correio eletrônico.

Infelizmente para Tom, Ellen está envolvida emocional-

mente com Dick e gostaria que Tom fosse descartado; assim,

escreve a carta a seguir com as 32 opções entre colchetes.

Caro Sr. Reitor,

Esta [carta | mensagem] tem como objetivo expressar mi-

nha [honesta | franca] opinião a respeito do professor Tom Wil-

son, que [é | está] [candidato | prestes] [para | a] obter uma vaga

permanente nesta universidade [imediatamente | este ano]. Eu

[conheço | trabalho com] o professor Wilson há seis anos. Ele é

um [destacado | excelente] pesquisador de grande [ talento | capa-

cidade ] [mundialmente | internacionalmente ] conhecido por suas

[brilhantes | criativas] ideias a respeito de [muitos | uma grande

variedade de] problemas [difíceis | complicados].

Ele também é um [professor | educador] [bastante | mui-

to] [respeitado | admirado]. Seus alunos fazem críticas [ma-

ravilhosas | espetaculares] de [suas aulas | seus cursos]. Ele é

o [professor | orientador] [mais querido | mais conhecido] [da

universidade | do departamento].

[Além disso | Além do mais], o professor Wilson é um

[grande | fantástico] administrador. [Seus contratos | Suas con-

cessões ] trouxeram uma [grande | substancial] quantia em

dinheiro para [o | nosso] departamento. [Esse dinheiro | Esses

fundos] [permitiu | permitiram] que [criássemos | realizássemos]

muitos programas [especiais | importantes], [tais como | por

exemplo] o programa Universidade 2000. Sem esses fundos,

[seríamos incapazes | não seríamos capazes] de dar continuidade

a esse programa, que é tão [importante | essencial] para nós.

Afirmo ao senhor que ele é o profissional mais adequado

para essa posição.

Infelizmente para Tom, assim que acaba de redigir e

digitar essa carta, Ellen também digita a seguinte carta:

Caro Sr. Reitor,

Esta [carta | mensagem] tem como objetivo expressar

minha [honesta | franca] opinião a respeito do professor Tom

Wilson, que [é | está] [candidato | prestes] [para | a] assumir

uma vaga permanente nesta universidade [imediatamente |

este ano]. Eu [conheço | trabalho com] Tom há seis anos. Ele

é um [incompetente | mau] pesquisador, não é bem visto em

sua [especialidade | área]. Sua pesquisa [raramente | esporadi-

camente] mostra [bom-senso | conhecimento] dos [principais |

mais importantes] problemas atuais.

Ele não é um [professor | educador] [bastante | muito] [res-

peitado | admirado]. Seus alunos fazem [duras | pesadas] críti-

cas de [ suas aulas | seus cursos]. Ele é o [professor | orientador]

mais impopular [da universidade | do departamento] devido

à sua [tendência | propensão] a [ridicularizar | embaraçar] os

alunos que fazem perguntas em suas aulas.

[Além disso | Além do mais], Tom é um administrador [ter-

rível | fraco]. [Seus contratos | Suas concessões ] trouxeram ape-

nas uma [insignificante | pequena] quantia em dinheiro para [o

| nosso] departamento. A menos que mais [verbas | fundos] se-

jam [alocadas | alocados], teremos de cancelar alguns progra-

mas essenciais, tais como seu programa Universidade 2000.

Infelizmente, sob essas [condições | circunstâncias], não posso

recomendá-lo em sã consciência para essa posição.

Ellen passa o programa em seu computador para calcu-

lar os 232

sumários de mensagens de cada carta. Há chances

de que um sumário da primeira carta corresponda a um su-

mário da segunda carta. Caso isso não aconteça, ela poderá

incluir algumas outras opções e tentar de novo durante o

fim de semana. Suponha que ela encontre uma correspon-

dência. Vamos chamar a carta ‘boa’ de A e a ‘ruim’ de B.

Em seguida, pelo correio eletrônico, Ellen envia a carta

A a Marilyn para que seja aprovada. Ela mantém a carta B

completamente secreta, sem mostrá-la a ninguém. É claro

que Marilyn aprova a carta, calcula seu sumário da men-

sagem de 64 bits, assina o sumário e envia-o assinado ao

reitor Smith utilizando o correio eletrônico. Por outro lado,

Ellen envia a carta B ao reitor (não a carta A, como deveria

fazer).

Depois de obter a carta e o sumário da mensagem as-

sinado, o reitor executa o algoritmo de sumário da mensa-

gem na carta B, observa que ela corresponde ao sumário

que Marilyn enviou e despede Tom. O reitor não perce-

be que Ellen gerou duas cartas com o mesmo sumário da

mensagem e enviou a ele uma mensagem diferente da que

Marylin viu e aprovou. (Final opcional: Ellen conta a Dick

o que fez. Dick não gosta do que ouve e termina o namoro

com ela. Ellen fica furiosa e confessa tudo a Marilyn. Mari-

lyn telefona para o reitor. Tom acaba ficando com o cargo.)

Com o SHA-1, o ataque do aniversário se torna impraticá-

vel, pois, mesmo com um trilhão de sumários por segundo,

seriam necessários 32 mil anos para calcular todos os 280

08_tanen0809_cap08 BR.indd 505 4/25/11 3:08 PM](https://image.slidesharecdn.com/capitulo8-230509122826-f3e8d8cc/85/capitulo8-pdf-27-320.jpg)