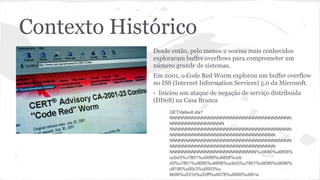

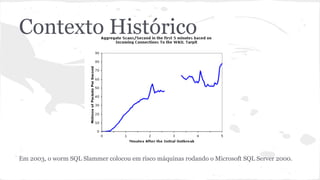

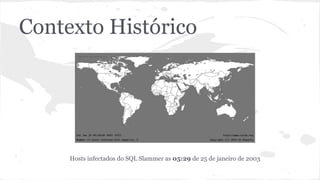

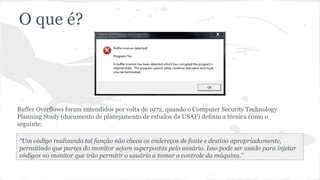

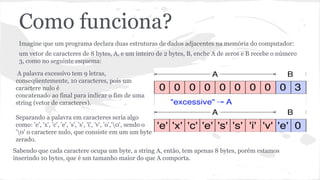

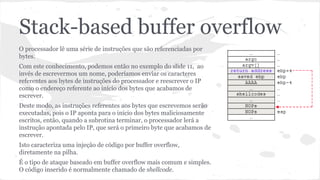

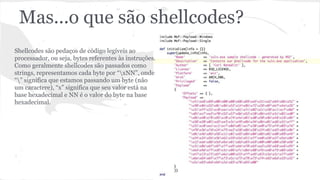

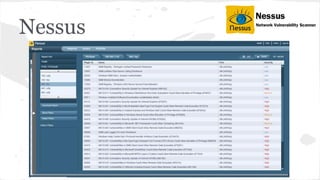

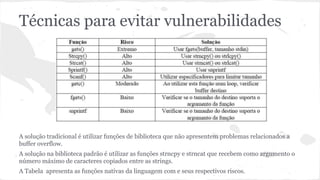

Este documento apresenta um roteiro sobre buffer overflow, descrevendo seu contexto histórico, funcionamento, ferramentas como Metasploit e Nessus, e tipos de ataques como stack e heap-based. Inclui um estudo de caso explorando vulnerabilidades com Nessus e invadindo um sistema usando um exploit.