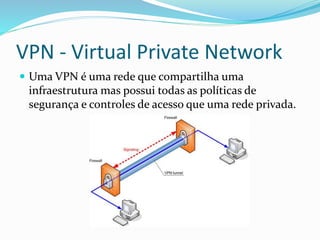

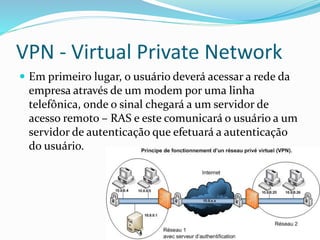

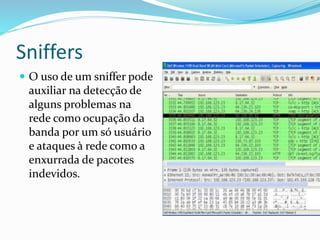

O documento descreve diversos mecanismos de proteção e monitoramento de redes como IPS, IDS, firewalls, proxy, NAT, VPN, IPsec e sniffers. Estes mecanismos atuam na prevenção, detecção e reação a ameaças, protegendo a integridade e privacidade de dados na rede.