Paula de la Hoz - Censura en Internet, la batalla digital por la libertad [rootedvlc4]

•

1 gostou•572 visualizações

Internet es, idealmente, un lugar donde la información es descentralizada y las comunicaciones no tienen barreras. Sin embargo, diferentes países atentan contra la libertad digital del usuario a través de la vigilancia masiva y la censura de internet. Afortunadamente existen herramientas, organizaciones y activistas dispuestos a luchar por la libertad de los usuarios en todo el mundo. En la charla pretendo introducir este contexto y dar algunas de esas herramientas para combatir la censura.

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Recomendados

Presentación de la Mesa Open Data: Transparentar las organizaciones políticas mediante una estrategia Open Data

o Marc Garriga- Experto en transparencia y procesos de apertura de datos @mgarrigap

o Alberto Órtiz de Zárate- Experto en Gobierno Abierto. Creador de Open Data Euskadi @alorza

o Carlos de La Fuente- Experto en Tecnologías de la Información y especialista en Open Data @carlosdlfuenteMesa Open Data: Transparentar las organizaciones políticas mediante una estra...

Mesa Open Data: Transparentar las organizaciones políticas mediante una estra...Política y Redes Sociales

Mais conteúdo relacionado

Semelhante a Paula de la Hoz - Censura en Internet, la batalla digital por la libertad [rootedvlc4]

Presentación de la Mesa Open Data: Transparentar las organizaciones políticas mediante una estrategia Open Data

o Marc Garriga- Experto en transparencia y procesos de apertura de datos @mgarrigap

o Alberto Órtiz de Zárate- Experto en Gobierno Abierto. Creador de Open Data Euskadi @alorza

o Carlos de La Fuente- Experto en Tecnologías de la Información y especialista en Open Data @carlosdlfuenteMesa Open Data: Transparentar las organizaciones políticas mediante una estra...

Mesa Open Data: Transparentar las organizaciones políticas mediante una estra...Política y Redes Sociales

Semelhante a Paula de la Hoz - Censura en Internet, la batalla digital por la libertad [rootedvlc4] (20)

Open source intelligence y la unión de los mundos virtual y físico

Open source intelligence y la unión de los mundos virtual y físico

Mesa Open Data: Transparentar las organizaciones políticas mediante una estra...

Mesa Open Data: Transparentar las organizaciones políticas mediante una estra...

Trasparentar las organizaciones políticas mediante una estrategia Open Data

Trasparentar las organizaciones políticas mediante una estrategia Open Data

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

Seguridad informática- Natalia Valdivia Agudelo, Laura Sánchez Ranea (1).pptx

Mais de RootedCON

Mais de RootedCON (20)

Rooted2020 A clockwork pentester - Jose Carlos Moral & Alvaro Villaverde

Rooted2020 A clockwork pentester - Jose Carlos Moral & Alvaro Villaverde

rooted2020 Sandbox fingerprinting -_evadiendo_entornos_de_analisis_-_victor_c...

rooted2020 Sandbox fingerprinting -_evadiendo_entornos_de_analisis_-_victor_c...

Rooted2020 hunting malware-using_process_behavior-roberto_amado

Rooted2020 hunting malware-using_process_behavior-roberto_amado

Rooted2020 compliance as-code_-_guillermo_obispo_-_jose_mariaperez_-_

Rooted2020 compliance as-code_-_guillermo_obispo_-_jose_mariaperez_-_

Rooted2020 the day i_ruled_the_world_deceiving_software_developers_through_op...

Rooted2020 the day i_ruled_the_world_deceiving_software_developers_through_op...

Rooted2020 si la-empresa_ha_ocultado_el_ciberataque,_como_se_ha_enterado_el_r...

Rooted2020 si la-empresa_ha_ocultado_el_ciberataque,_como_se_ha_enterado_el_r...

Rooted2020 wordpress-another_terror_story_-_manuel_garcia_-_jacinto_sergio_ca...

Rooted2020 wordpress-another_terror_story_-_manuel_garcia_-_jacinto_sergio_ca...

Rooted2020 Atacando comunicaciones-de_voz_cifradas_-_jose_luis_verdeguer

Rooted2020 Atacando comunicaciones-de_voz_cifradas_-_jose_luis_verdeguer

rooted2020-Rootkit necurs no_es_un_bug,_es_una_feature_-_roberto_santos_-_jav...

rooted2020-Rootkit necurs no_es_un_bug,_es_una_feature_-_roberto_santos_-_jav...

Rooted2020 stefano maccaglia--_the_enemy_of_my_enemy

Rooted2020 stefano maccaglia--_the_enemy_of_my_enemy

Rooted2020 taller de-reversing_de_binarios_escritos_en_golang_-_mariano_palom...

Rooted2020 taller de-reversing_de_binarios_escritos_en_golang_-_mariano_palom...

Rooted2020 van a-mear_sangre_como_hacer_que_los_malos_lo_paguen_muy_caro_-_an...

Rooted2020 van a-mear_sangre_como_hacer_que_los_malos_lo_paguen_muy_caro_-_an...

Rooted2020 roapt evil-mass_storage_-_tu-ya_aqui_-_david_reguera_-_abel_valero

Rooted2020 roapt evil-mass_storage_-_tu-ya_aqui_-_david_reguera_-_abel_valero

Rooted2020 legalidad de-la_prueba_tecnologica_indiciaria_cuando_tu_papi_es_un...

Rooted2020 legalidad de-la_prueba_tecnologica_indiciaria_cuando_tu_papi_es_un...

Rooted2020 hackeando el-mundo_exterior_a_traves_de_bluetooth_low-energy_ble_-...

Rooted2020 hackeando el-mundo_exterior_a_traves_de_bluetooth_low-energy_ble_-...

Rooted2020 evading deep-learning_malware_detectors_-_javier_yuste

Rooted2020 evading deep-learning_malware_detectors_-_javier_yuste

Rooted2020 encontrando 0days-en_2020_-_antonio_morales

Rooted2020 encontrando 0days-en_2020_-_antonio_morales

Último

Último (12)

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Paula de la Hoz - Censura en Internet, la batalla digital por la libertad [rootedvlc4]

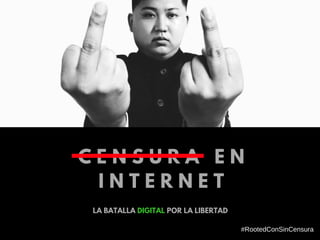

- 1. C E N S U R A E N I N T E R N E T LA BATALLA DIGITAL POR LA LIBERTAD #RootedConSinCensura

- 2. ¿QUIÉN SOY? Paula de la Hoz Garrido INGENIERÍA INFORMÁTICA PERIODISMO DE INVESTIGACIÓN ACTIVISMO #RootedConSinCensura @Terceranexus6

- 3. #RootedConSinCensura Índice El mundo está digitalizado Control Asociaciones y aliados Armas para la batalla

- 4. El mundo está <digitalizado> #RootedConSinCensura

- 5. El mundo está <digitalizado> Internet es un terreno neutral, libre y organizado por los usuarios. No hay barreras territoriales. No hay una estructura de gobierno como conocemos. Es una herramienta poderosa. #RootedConSinCensura

- 6. Control por encima de los derechos digitales RU EEUU Irán China Rusia India #RootedConSinCensura

- 8. Edward Snowden Julian Assange Decir que no te importa el derecho a la privacidad porque no tienes nada que esconder no es diferente de decir que no te importa el derecho a la libertad de expresión porque no tienes nada que decir. La inclusión de la sociedad en internet y de internet en la sociedad es lo mejor que le ha podido pasar a la humanidad. #RootedConSinCensura#RootedConSinCensura Mitch Kapor John Perry Barlow John Gilmore

- 9. Armas para la batalla >_ #RootedConSinCensura

- 10. Armas para la batalla @EFF @RSF_inter @guardian @InternetFF @torproject @Sheeyahshee @RamyRaoof Y más Privacy Badger Cambiar nuestra rutina digital #RootedConSinCensura

- 11. Armas para la batalla >_ TAILS linux y otros proyectos similares Sistema operativo "Live" seguro Aplicaciones de linux para la privacidad: LUKS: para dispositivos de almacenamiento encriptados. Monkeysign: Para firmas OpenPGP PWGen: Para crear contraseñas fuertes. Florence: teclado virtual contra hardware. KeePassX: para organizar las contraseñas. #RootedConSinCensura

- 12. Armas para la batalla >_ git clone https://github.com/danoctavian/awesome-anti-censorship.git Lista de herramientas para la privacidad y el anonimato en github. Ayuda a mejorar estos proyectos, o crea el tuyo propio libre #RootedConSinCensura

- 13. Armas para la batalla Uso de GPG en Linux Buscar un correo alternativo (como protonmail) Usar GPG para firmar, encriptar y desencriptar correos. Buscar alternativas a los videochat, como JITSI o apps de mensajería, como Telegram o Signal. gpg --gen-key gpg --import name_of_pub_key_file gpg --keyserver pgp.mit.edu --search-keys search_parameters gpg file_name gpg --list-keys #RootedConSinCensura

- 14. Armas para la batalla >_ Uso de proxys, VPN y navegadores alternativos TOR VPN PROXY Your-Freedom: Windows, MAC, Android SecurityKISS: Windows, MAC, Android, Linux Rise Up: Windows, MAC, Android, Linux Psiphon3: Windows, Android Peacefire: online CGIProxy: descarga y navegador #RootedConSinCensura

- 15. Armas para la batalla >_ Denuncia digital y activismo #RootedConSinCensura

- 16. Armas para la batalla >_ Denuncia digital y activismo #RootedConSinCensura ¿Qué leer? (Bibliografía) - Inside Cyberwarfare (Jeffrey Carr,O'reilly) - La ética del hacker y el espíritu de la Información (Pekka Himanen, libre online) - Cypherpunks: Freedom and the Future of the Internet (Julian Assange) - Privacy Self Defence (guía, EFF https://ssd.eff.org/) - Enemigos de Internet (artículos, RSF) - Mapping internet censorship in Iran (infografía) - Security in a box (colección de artículos y guías) - Manifiesto Cyberpunk (Eric Hughes) - Privacidad, Tecnología y Sociedad Abierta (John Gilmore)

- 17. GRACIAS

- 18. ¿PREGUNTAS?