Cuestionario

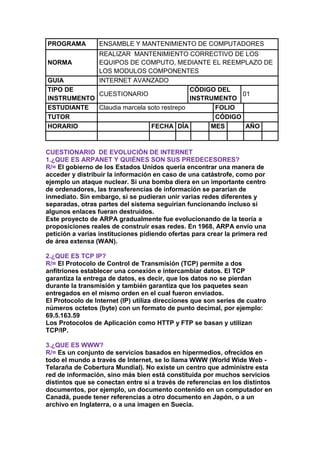

- 1. PROGRAMA ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES REALIZAR MANTENIMIENTO CORRECTIVO DE LOS NORMA EQUIPOS DE COMPUTO, MEDIANTE EL REEMPLAZO DE LOS MODULOS COMPONENTES GUIA INTERNET AVANZADO TIPO DE CÓDIGO DEL CUESTIONARIO 01 INSTRUMENTO INSTRUMENTO ESTUDIANTE Claudia marcela soto restrepo FOLIO TUTOR CÓDIGO HORARIO FECHA DÍA MES AÑO CUESTIONARIO DE EVOLUCIÓN DE INTERNET 1.¿QUE ES ARPANET Y QUIÉNES SON SUS PREDECESORES? R/= El gobierno de los Estados Unidos quería encontrar una manera de acceder y distribuir la información en caso de una catástrofe, como por ejemplo un ataque nuclear. Si una bomba diera en un importante centro de ordenadores, las transferencias de información se pararían de inmediato. Sin embargo, si se pudieran unir varias redes diferentes y separadas, otras partes del sistema seguirían funcionando incluso si algunos enlaces fueran destruidos. Este proyecto de ARPA gradualmente fue evolucionando de la teoría a proposiciones reales de construir esas redes. En 1968, ARPA envío una petición a varias instituciones pidiendo ofertas para crear la primera red de área extensa (WAN). 2.¿QUE ES TCP IP? R/= El Protocolo de Control de Transmisión (TCP) permite a dos anfitriones establecer una conexión e intercambiar datos. El TCP garantiza la entrega de datos, es decir, que los datos no se pierdan durante la transmisión y también garantiza que los paquetes sean entregados en el mismo orden en el cual fueron enviados. El Protocolo de Internet (IP) utiliza direcciones que son series de cuatro números octetos (byte) con un formato de punto decimal, por ejemplo: 69.5.163.59 Los Protocolos de Aplicación como HTTP y FTP se basan y utilizan TCP/IP. 3.¿QUE ES WWW? R/= Es un conjunto de servicios basados en hipermedios, ofrecidos en todo el mundo a través de Internet, se lo llama WWW (World Wide Web - Telaraña de Cobertura Mundial). No existe un centro que administre esta red de información, sino más bien está constituida por muchos servicios distintos que se conectan entre sí a través de referencias en los distintos documentos, por ejemplo, un documento contenido en un computador en Canadá, puede tener referencias a otro documento en Japón, o a un archivo en Inglaterra, o a una imagen en Suecia.

- 2. Al hablar de hipermedios nos referimos a información que puede presentarse utilizando distintos medios, como documentación ejecutable, de texto, gráficos, audio, vídeo, animación. 4.¿QUE ES HIPERVÍNCULO? R/= Un hipervínculo es un enlace, normalmente entre dos páginas web de un mismo sitio, pero un enlace también puede apuntar a una página de otro sitio web, a un fichero, a una imagen, etc. Para navegar al destino al que apunta el enlace, hemos de hacer clic sobre él. También se conocen como hiperenlaces, enlaces o links. Normalmente el destino se puede saber mirando la barra de estado del navegador cuando el ratón esté sobre el hipervínculo. Dependiendo de cuál sea el destino, hacer clic en un hipervínculo puede hacer que ocurran varias cosas. Si el destino es otra página web, el navegador la cargará y la mostrará, pero si el destino es un documento de Word, el navegador nos dará la posibilidad de abrir una sesión de Word para visualizarlo o de guardar el archivo. 5.¿QUE ES HTTP? R/ =El protocolo de transferencia de hipertexto (HTTP, HyperText Transfer Protocol) es el protocolo usado en cada transacción de la Web (WWW). HTTP define la sintaxis y la semántica que utilizan los elementos software de la arquitectura web (clientes, servidores, proxies) para comunicarse. HTTP es un protocolo sin estado, es decir, que no guarda ninguna información sobre conexiones anteriores. HTTP es un protocolo orientado a transacciones y opera a través de un esquema petición-respuesta, entre un “cliente” y un “servidor”. Al cliente que efectúa la petición (un navegador o un spider) se lo conoce como “user agent” (agente del usuario, como es el Internet Explorer). El servidor es aquel en donde se almacenan las páginas de Internet. A la información transmitida se la llama recurso y se la identifica mediante un URL. Los recursos pueden ser archivos, el resultado de la ejecución de un programa, una consulta a una base de datos, la traducción automática de un documento, etc. 6.¿QUE ES LA WEB 2.0? R/ = término Web 2.0 está asociado a aplicaciones web que facilitan el compartir información, la interoperabilidad, el diseño centrado en el usuario[1] y la colaboración en la World Wide Web. Un sitio Web 2.0 permite a los usuarios interactuar y colaborar entre sí como creadores de contenido generado por usuarios en una comunidad virtual, a diferencia de sitios web donde los usuarios se limitan a la observación pasiva de los contenidos que se ha creado para ellos. Ejemplos de la Web 2.0 son las comunidades web, los servicios web, las aplicaciones Web, los servicios de red social, los servicios de alojamiento de videos, las wikis, blogs, mashups y folcsonomías. 7.¿QUE ES FTP? R/= 'Protocolo de Transferencia de Archivos') en informática, es un protocolo de red para la transferencia de archivos entre sistemas conectados a una red TCP (Transmission Control Protocol), basado en la

- 3. arquitectura cliente-servidor. Desde un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para enviarle archivos, independientemente del sistema operativo utilizado en cada equipo. El servicio FTP es ofrecido por la capa de aplicación del modelo de capas de red TCP/IP al usuario, utilizando normalmente el puerto de red 20 y el 21. Un problema básico de FTP es que está pensado para ofrecer la máxima velocidad en la conexión, pero no la máxima seguridad, ya que todo el intercambio de información, desde el login y password del usuario en el servidor hasta la transferencia de cualquier archivo, se realiza en texto plano sin ningún tipo de cifrado, con lo que un posible atacante puede capturar este tráfico, acceder al servidor y/o apropiarse de los archivos transferidos. 8.¿QUE ES HTML, PHP Y ASP? R/= HTML, siglas de HyperTextMarkup Language («lenguaje de marcado de hipertexto»), hace referencia al lenguaje de marcado predominante para la elaboración de páginas web que se utiliza para describir la estructura y el contenido en forma de texto, así como para complementar el texto con objetos tales como imágenes. El HTML se escribe en forma de «etiquetas», rodeadas por corchetes angulares (<,>). HTML también puede describir, hasta un cierto punto, la apariencia de un documento, y puede incluir un script (por ejemplo Java Script), el cual puede afectar el comportamiento de navegadores web y otros procesadores de HTML.1 HTML también sirve para referirse al contenido del tipo de MIME text/html o todavía más ampliamente como un término genérico para el HTML, ya sea en forma descendida del XML (como XHTML 1.0 y posteriores) o en forma descendida directamente de SGML (como HTML 4.01 y anteriores). PHP: PHP es un lenguaje de programación interpretado, diseñado originalmente para la creación de páginas web dinámicas. Se usa principalmente para la interpretación del lado del servidor (server-side scripting) pero actualmente puede ser utilizado desde una interfaz de línea de comandos o en la creación de otros tipos de programas incluyendo aplicaciones con interfaz gráfica usando las bibliotecas Qt o GTK+. ASP: ASP.NET es un framework para aplicaciones web desarrollado y comercializado por Microsoft. Es usado por programadores para construir sitios web dinámicos, aplicaciones web y servicios webXML. Apareció en enero de 2002 con la versión 1.0 del .NET Framework, y es la tecnología sucesora de la tecnología Active Server Pages (ASP). ASP.NET está construido sobre el Common Language Runtime, permitiendo a los programadores escribir código ASP.NET usando cualquier lenguaje admitido por el .NET Framework. Cualquier persona que está familiarizada con el desarrollo de aplicaciones web sabrá que el desarrollo web no es una tarea simple. Ya que mientras que un modelo de programación. 9.¿PUERTOS IP UTILIZADOS EN INTERNET? R/= Los puertos IP son numerados del 0 al 65536. Sin embargo, no son asignados de forma aleatoria, sino que reajustan a los estándares de la IANA (Internet Assigned Numbers Authority). Los puertos del 0 al 1023,

- 4. también conocidos como “puertos bien conocidos”, son asignados por la IANA y generalmente son reservados para procesos de sistema. Por ejemplo, como se ha comentado antes, el protocolo HTTP tiene asignado el puerto 80. Los puertos 1024-49151 son llamados “puertos registrados”, y sus asignaciones son coordinadas y aprobadas también por IANA. Se tiene mucho cuidado para que no haya conflictos entre puertos. El resto de puertos se llaman “dinámicos” o “puertos privados”. Estos puertos no están regulados. A continuación se dan algunos procesos comunes y su asignación de puertos: Puerto 1 – TCPMUX, Multiplexador de servicios de puertos TCP. Puerto 7 – Echo, Servicio echo. Puerto 9 – Discard, Servicio nulo para la evaluación de conexiones. Puerto 20 y 21 – FTP para transferencia de archivos PUerto 22 – SSH, Servicio de shell seguro. Puerto 25 – SMTP, Protocolo simple de transferencia de correo. Puerto 42 – Nameserver, Servicio de nombres de Internet Puerto 53 – DNS para servicio nombre de dominio Puerto 80 – HTTP, Protocolo de transferencia de hipertexto para los servicios del World Wide Web. Puerto110 – POP3 para recibir correos Puerto 119 – NNTP para grupos de noticias 10.¿QUE ES UN MOTOR DE BÚSQUEDA? R/= Un motor de búsqueda, también conocido como buscador, es un sistema informático que busca archivos almacenados en servidores web gracias a su «spider» (o Web crawler). Un ejemplo son los buscadores de Internet (algunos buscan únicamente en la web, pero otros lo hacen además en noticias, servicios como Gopher, FTP, etc.) cuando se pide información sobre algún tema. Las búsquedas se hacen con palabras clave o con árboles jerárquicos por temas; el resultado de la búsqueda es un listado de direcciones web en los que se mencionan temas relacionados con las palabras clave buscadas. 11. ¿QUE ES EL AVATAR EN INTERNET? R/ = En Internet y otras tecnologías de comunicación modernas, se denomina avatar a una representación gráfica, generalmente humana, que se asocia a un usuario para su identificación. Los avatares pueden ser fotografías o dibujos artísticos, y algunas tecnologías permiten el uso de representaciones tridimensionales. 12.¿QUE ES MENSAJERÍA INSTANTÁNEA? R/= La mensajería instantánea requiere el uso de un cliente de mensajería instantánea que realiza el servicio y se diferencia del correo electrónico en que las conversaciones se realizan en tiempo real. La mayoría de los servicios ofrecen el "aviso de presencia", indicando cuando el cliente de una persona en la lista de contactos se conecta o en que estado se encuentra, si está disponible para tener una conversación. En los primeros programas de mensajería instantánea, cada letra era enviada según se escribía y así, las correcciones de las erratas también se veían

- 5. en tiempo real. Esto daba a las conversaciones mas la sensación de una conversación telefónica que un intercambio de texto. En los programas actuales, habitualmente, se envía cada frase de texto al terminarse de escribir. Además, en algunos, también se permite dejar mensajes aunque la otra parte no esté conectada al estilo de un contestador automático. Otra función que tienen muchos servicios es el envío de ficheros. 13.¿QUE ES SECOND LIFE? R/= es un metaverso lanzado el 23 de junio de 2003, desarrollado por Linden Laxants, al que se puede acceder gratuitamente en Internet. Sus usuarios, conocidos como "residentes", pueden acceder a SL mediante el uso de uno de los múltiples programas de interfaz llamados viewers (visores), lo cual les permite interactuar entre ellos mediante un avatar.4 Los residentes pueden así explorar el mundo virtual, interactuar con otros residentes, establecer relaciones sociales, participar en diversas actividades tanto individuales como en grupo y crear y comerciar propiedad virtual y servicios entre ellos. SL esta reservado para mayores de 18 años. Existe una alternativa para personas de entre 13 y 17 conocida como Teen Second Life. 14.¿QUE ES EMAIL? R/= es la aplicación más sencilla y más usada de Internet. Y la traducción de su nombre lo dice todo; es un servicio de correo electrónico en la red. Cualquier usuario podrá enviar y recibir mensajes a través de la red. Se escribe un Mensaje y pulsando un botón, el programa de correo se conecta con el host del proveedor de acceso y éste envía el mensaje al host del destinatario. 15.¿QUE ES SMTP Y POP3? R/= Los módulos SMTP (Simple Mail Transfer Protocol) [RFC821] y POP3 (Post Office Protocol - Versión 3) [RFC1725] proporcionan, sin duda, uno de los servicios más antiguos, difundidos y útiles del mundo TCP/IP: el correo electrónico. El SMTP clásico considera que los ordenadores que constituyen la red (o, al menos los ordenadores que forman parte de la red de correo electrónico) están permanentemente accesibles. Ello resultaba asumible en el mundo de los grandes mainframes pero en la actualidad, sobre todo debido al crecimiento espectacular de las empresas proveedoras de acceso a Internet, la mayor parte de los usuarios permanecen largos lapsos de tiempo desconectados del sistema. Periódicamente (por ejemplo, una vez al día) realizan un acceso por MODEM a su proveedor para revisar el correo, enviar mensajes pendientes y actualizar su base de mensajes NEWS [RFC977] [RFC1036], por ejemplo. Ello hace necesario el desarrollo de un nuevo protocolo de correo electrónico, conocido como POP3 (Post Office Protocol - versión 3) [RFC1082] [RFC1725] [RFC1734]. Existen otros sistemas propietarios, como el PC Mail [RFC993], pero POP3 es el más difundido en la actualidad. Con SMTP se envían los mensajes, mientras que POP3 se emplea para recibirlos. 16.¿QUE ES ARPANET?

- 6. R/=En informática, una red formada por unos 60.000 ordenadores en la década de 1960, desarrollada por la Advanced Research Projects Agency (ARPA) del Departamento de Defensa de Estados Unidos. Su origen está en la Guerra fría. Se temía que, en caso de ataque, se destruyeran las centrales telefónicas, por lo que se intentó crear un sistema de conmutación de datos totalmente descentralizado. Los protocolos de comunicación que se desarrollaron dieron origen a la actual Internet. En 1990, Arpanet fue sustituida por la Red de la Fundación Nacional para la Ciencia (NSFNET, acrónimo en inglés) para conectar sus supercomputadoras con las redes regionales. En la actualidad, la NSFNET funciona como el núcleo de alta velocidad de Internet. 17.¿QUE ES P2P? R/= La red P2P en su estado más puro funciona en tres etapas: - Entrada: Un nuevo nodo se conecta a otro de la red. Un nodo cualquiera puede conectarse a múltiples nodos como así también recibir nuevas conexiones formando una malla aleatoria no estructurada. 18.¿QUE SON LAS REDES SOCIALES? R/= son páginas que permiten a las personas conectar con sus amigos, incluso realizar nuevas amistades, a fin de compartir contenidos, interactuar, crear comunidades sobre intereses similares: trabajo, lecturas, juegos, amistad, relaciones interpersonales. Las redes sociales en Internet han ganado su lugar de una manera vertiginosa, convirtiéndose en promisorios negocios para empresas, artistas, marcas, profesionales independientes y, sobre todo, en lugares para encuentros humanos. 19.¿QUE ES FACEBOOK? R/=Facebook es un sitio web de redes sociales. Fue creado originalmente para estudiantes de la Universidad de Harvard, pero ha sido abierto a cualquier persona que tenga una cuenta de correo electrónico. Los usuarios pueden participar en una o más redes sociales, en relación con su situación académica, su lugar de trabajo o región geográfica. El nombre del sitio hace referencia al boletín que la administración de muchas universidades entrega a los estudiantes de primer año, con la intención de ayudarles a que se conozcan más entre sí.El creador de Facebook es Mark Zuckerberg, estudiante de la Universidad de Harvard. La compañía tiene sus oficinas centrales en Palo Alto, California. 20.¿QUE ES DOMINIO? R/= Un dominio de Internet es una red de identificación asociada a un grupo de dispositivos o equipos conectados a la red Internet. El propósito principal de los nombres de dominio en Internet y del sistema de nombres de dominio (DNS), es traducir las direcciones IP de cada nodo activo en la red, a términos memorizables y fáciles de encontrar. Esta abstracción hace posible que cualquier servicio (de red) pueda moverse de un lugar geográfico a otro en la red Internet, aún cuando el cambio implique que tendrá una dirección IP diferente. Los usuarios de Internet tendrían que acceder a cada servicio web utilizando

- 7. la dirección IP del nodo (por ejemplo, sería necesario utilizar http://192.0.32.10 en vez de http://example.com). Además, reduciría el número de webs posibles, ya que actualmente es habitual que una misma dirección IP sea compartida por varios dominios. 21.¿QUE ES UN HOSTING? R/= es el alojamiento del el servicio que provee a los usuarios de Internet un sistema para poder almacenar información, imágenes, vídeo, o cualquier contenido accesible vía web. Es una analogía de "hospedaje o alojamiento en hoteles o habitaciones" donde uno ocupa un lugar específico, en este caso la analogía alojamiento web o alojamiento de páginas web, se refiere al lugar que ocupa una página web, sitio web, sistema, correo electrónico, archivos etc. en internet o más específicamente en un servidor que por lo general hospeda varias aplicaciones o páginas web. Las compañías que proporcionan espacio de un servidor a sus clientes se suelen denominar con el término en inglés web host. 22. CONSULTA EN ESTA PAGINA UN NOMBRE DE DOMINIO HTTP://WWW.JAVACOL.NET/WHOIS.PHP ENTRE ALA SIGUIENTE PÁGINA HTTP://ES.WORDPRESS.COM/ REGISTRATE Y AGREGA TODA LA CONSULTA AL BLOGGER WWW.DRIVEHQ.COM REGISTRATE Y CREA UN DIRECTORIO Y GUARADA ARCHIVOS EN TU DIRETORIO. CUESTIONARIO CON LOS TIPOS DE REDES Y TIPOS DE CONEXIÓN 1. QUÈ ES LAN Y CUAL ES SU COBERTURA? R/= Red de Área local tiene cobertura de 200 metros. 2. QUÉ ES WAN Y CUAL ES SU COBERTURA? R/=Red de cobertura mundial su cobertura es de 100 hasta 1000 km. 3. QUÉ ES MAN Y CUAL ES SU COBERTURA? R/= Red de Área Metropolitana su cobertura es mayor a 4km. 4. QUÉ ES 3GM? R/= Abreviación de tercera generación de transmisión de voz y datos a través de telefonía móvil. Desde hace unos años la telefonía móvil ofrece servicios de conexión a Internet, mediante esta tecnología y un modem USB sin necesidad de adquirir teléfono móvil.

- 8. 5. LLENE LA SIGUIENTE TABLA CON LOS DIFERENTES TIPOS DE CONEXIÓN CARACTERISTICA Y VELOCIDAD TIPO DE NOMBRE DISTANCIA DE MAXIMA DE CONEXION COBERTURA CANAL de 8 Mbps a 12 y 24 ADSL modem 9 Km. Mbps RDSI modem 132-138,240 Mbps WIFI modem 20 Mt 100 Mbps WIMAX-50KM INALAMBRICA modem 5 y 15 Mbps Blue Tooth- 10 Mt modem- SATELITAL antena 10.000 km 50 Mbps parabólica WIMAX modem 6 Km 70 Mbps CABLE modem MODEM 2Mbps CONMUTADA modem 6. VISITA LA SIGUIENTE PÁGINA HTTP://WWW.CONCORDIA.COM.AR/EXUSUA/ERRORES.HTM a) ELABORE UNA TABLA CON LOS ERRORES DE DE LA CONEXIÓN CONMUTADA CON SU REPECTIVA SOLUCION. 7. VISITAR LA SIGUIENTE PAGINA HTTP://WWW.HELPY.COM.AR/ADSL- HELPDESK/TROBLESHOOTING/TROB-WINPOET.HTM a) ELABORE UNA TABLA CON LOS ERRORES DE DE LA CONEXIÓN ADSL CON SU REPECTIVA SOLUCION. BUSQUEDA DE CONTROLADORES PAGINA HTTP://LATAM.MSI.COM/SPANISH a) BUSCAR LOS CONTROLADORES(VIDEO, SONIDO,RED) DE LAS SIGUIENTES REFERENCIAS PARA WIN7 Y VISTA i. K9A2 PLATINUM V2 ii. K9NGM3-FD

- 9. iii. K9N2G NEO iv. K9N2 DIAMOND b) BUSCAR CONTROLADORES DE LA SIGUINETE PAGINA:HTTP://WELCOME.HP.COM/COUNTRY/ES/ES/CS/HOME.H TML PARA WIN XP VISTA Y WIN7 i. C700 ii. DX2400 iii. F500 iv. SR2001LS c) BUSCAR CONTROLADORES DE LA SIGUINETE PAGINA:WWW.PCCHIPS.COM.TW O HTTP://WWW.TQM.COM.UY/SOPORTE/MANUALES-DE- PCCHIPS.HTM PARA WIN 98, ME, 2000,XP, LINUX i. M575 ii. M559 iii. M758LMR iv. M720 v. M726MRT CRACK Y SERERAILES VISTAR LA SIGUIENTE PÁGINA WWW.SERIALS.WS MEGASERIALS.COM WWW.SERIALS.BE WWW.YOUSERIALS.COM WWW.SERIALL.COM BUSCAR SERIALES Y CRACK DE a-WIN 98: KeyGenGuru.Com – serial numbers, keygen, cracks, serial key generators – WINDOWS 98“S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB, D8B33-37942-FJHGR-WBKJ9-DFQT6”orS/N: FD9GQ-CV4KD-2KH3K- 7TP72-V9HBY or S/N: WJXC4-BK4Y4-G4QJ8-F82FH-KHYTB or D8B33-37942-FJHGR-WB or XJ3XX-YR4CJ-TQD6J-76QJROGJMJB or S/N: WJXC4-BK4Y4-G4QJ8- F82FH-KHYTB or D8B33-37942-FJHGR-WB J9-DFQT6. B-OFFICE 2000: Microsoft Office 2000 Premium BR - Disco 1 Serial : GC6J3-GTQ62-FP876-94FBR-D3DX8 Microsoft Office 2000 Premium BR - Disco 3 Serial : 112-1111111 Microsoft FrontPage 2000 BR Serial : GC6J3-GTQ62-FP876-94FBR-D3DX8 c-FINAL DATA: Download crack for FinalData 1.01.723 keygen from Crack Loader

- 10. d-SYSTEM MECHANIC 9: MBGU7-HFHYE-DUUYDXG6PG MBGUU-8W5VC- FUX39F5T6M MBGEK-4QBPV-C6PSXTZTVW MBG3B-WPWHW- M6NADFP7EK E-KASPERKY 8 F-NOD 32: http://freakshare.com/files/f60y3150...2.exe.rar.html , Serial: 358- 90812623 G-AVAST: Seriales: 4.8.1335, para 2310 días http://adf.ly/3nXIs H-AVIRA: http://www.serials.be/search_serial.php?serial=avira I-NORTON 360: J-OFFICE 2007 K-PHOTSHOT L-COREL 14 M-CORE13 N-POWER DVD O-NERO 7 ,8 ,9 P-CLON CD Y DVD Q-WINDOWS XP HOME Y PROFESIONAL R-VISTA Y WIN 7 VIRUS Y ANTIVIRUS VISITAR LA SIGUIENTE PAGINA HTTP://WWW.SYMANTEC.COM/ES/MX/NORTON/SECURITY_RESPONSE/T HREATEXPLORER/INDEX.JSP REALIAZAR UNA TABLA MINIMO DE 20 VIRUS CON SU CARACTERISTICA Y FORMA DE LIMPIEZ 1.Bagle.A solo se ejecuta Ante todo, si ha recibido un mensaje con cuando la fecha del algunas de las características descritas en el sistema es menor o igual apartado Método de propagación, no ejecute el al 28 de Enero de 2004. archivo adjunto y borre el mensaje, incluso de Bagle.A es un gusano sin la carpeta de Elementos Eliminados. efectos destructivos fácil Si dispone de una red de ordenadores debe de reconocer, ya que llega desconectar el cable de red de todos los al ordenador afectado en servidores y estaciones para evitar una nueva un mensaje de correo infección durante el proceso de desinfección y

- 11. electrónico escrito en siga los siguientes pasos: inglés con el asunto Hi y 1. Descargue gratis la utilidad Panda un archivo adjunto cuyo QuickRemover nombre consiste en varios Guarde el archivo en el directorio que prefiera caracteres aleatorios y de su ordenador. 2. Ejecute Panda extensión EXE. QuickRemover, haciendo doble clic sobre el El archivo tiene el mismo archivo y siga las indicaciones. Aunque se le icono que la Calculadora indique que el virus no se encuentra activo, de Windows: pulse en el botón Continuar para realizar un Cuando el archivo es análisis completo.3.Reinicie el equipo. ejecutado por primera vez, 4. Realice un análisis de todo el sistema, el gusano ejecuta la incluyendo el correo electrónico con Panda Calculadora de Antivirus o Panda ActiveScan. Windows (archivo CALC.EXE). 2.Bagle.AB es un gusano Descargue gratis la utilidad Panda que se propaga a través QuickRemover del correo electrónico en Guarde el fichero en el directorio que prefiera un mensaje escrito en de su ordenador. inglés de características Ejecute Panda QuickRemover, haciendo doble variables, así como a clic sobre el fichero y siga las indicaciones. través de los programas de intercambio de ficheros punto a punto (P2P).Además, también intenta conectarse a través del puerto 2535 a varias páginas web que albergan un scriptPHP. De este modo, notifica a su autor que el ordenador ha sido afectado. 3.Bagle.AM es un gusano Se puede descargar la siguiente utilidad:

- 12. que abre un puerto TCP y http://securityresponse.symantec.com/avcente permanece a la escucha, r/FxBeagle.exe o permitiendo acceder Descargue gratis la utilidad Panda remotamente al ordenador QuickRemover afectado. Bagle.AM se Guarde el fichero en el directorio que prefiera propaga a través del de su ordenador. correo electrónico, en un Ejecute Panda QuickRemover, haciendo doble mensaje escrito en inglés clic sobre el fichero y siga las indicaciones. con un archivo adjunto que tiene nombre variable y extensión ZIP. Dicho archivo contiene un archivo HTML y un archivo EXE oculto, que es lanzado cuando el usuario abre el archivo HTML. 4.CoolNotepad es un Descargue gratis la utilidad Panda gusano que se propaga a QuickRemover través de: mensajes de Guarde el fichero en el directorio que prefiera correo electrónico a los de su ordenador. que adjunta el fichero: Ejecute Panda QuickRemover, haciendo doble COOL_NOTEPAD_DEMO. clic sobre el fichero y siga las indicaciones. TXT.VBS. Envíos automáticos de dicho fichero a todos los usuarios conectados al canal Virus del chat IRC. CoolNotepad no se considera peligroso, ya que no causa efectos destructivos. La única molestia que provoca

- 13. consiste en ocultar el Escritorio de Windows. 5.Fizzer es un gusano Descargue gratis la utilidad Panda peligroso puesto que, QuickRemover además de propagarse Guarde el fichero en el directorio que prefiera con rapidez, actúa como de su ordenador. un troyano de tipo Ejecute Panda QuickRemover, haciendo doble backdoor, permitiendo clic sobre el fichero y siga las indicaciones. que un hacker gane acceso de manera remota a los recursos del ordenador afectado. Captura las pulsaciones de teclado que realiza el usuario del ordenador afectado y las guarda en un fichero de texto. 6.Gibe.C es un gusano Dado que Gibe.C impide la ejecución de los que se propaga a través ficheros con extensiones EXE, COM, BAT, PIF del correo electrónico, de y SCR si es eliminado del ordenador, es programas de intercambio necesario restaurar el Registro de Windows. de ficheros (P2P) KaZaA, Realice el siguiente proceso: de unidades de red descargue el fichero GibeClr.inf. compartidas, por IRC y Guarde el fichero en cualquier directorio de su por los grupos de noticias disco duro. (NNTP). Haga clic con el botón derecho sobre el Cuando Gibe.C se fichero descargado y elija la opción Instalar. Si propaga a través del dispone de una red de ordenadores debe correo electrónico, llega desconectar el cable de red de todos los en un mensaje en formato servidores y estaciones para evitar una nueva HTML simulando a la infección durante el proceso de desinfección. perfección la apariencia Efectúe los siguientes pasos de desinfección de la página web de en cada uno de los equipos que componen la

- 14. Microsoft, para hacer red: creer al usuario que el 1. Descargue gratis la utilidad Panda fichero adjunto es un QuickRemover Guarde el fichero en el parche de seguridad, o directorio que prefiera de su ordenador. 2. también puede llegar en Ejecute Panda QuickRemover, haciendo doble un mensaje que simula clic sobre el fichero y siga las indicaciones. ser un error en el envío de Aunque se le indique que el virus no se un correo mandado por el encuentra activo, pulse en el botón Continuar usuario. para realizar un análisis completo.3.Reinicie el equipo.4. Confirme la eliminación de Gibe.C, efectuando un segundo análisis con Panda QuickRemover.5. Realice un análisis de todo el sistema, incluyendo el correo electrónico con Panda Antivirus o Panda ActiveScan 7.Lentin.E es un gusano Descargue gratis la utilidad Panda que llega como un fichero QuickRemover incluido dentro de un Guarde el fichero en el directorio que prefiera mensaje de correo de su ordenador. electrónico, de asunto Ejecute Panda QuickRemover, haciendo doble muy variable. clic sobre el fichero y siga las indicaciones. Infectarse con él es muy fácil, ya que se activa automáticamente al visualizar el mensaje a través de la Vista previa de Outlook. Lentin.E es peligroso porque: activa cada vez que se Se ejecuta un fichero con extensiónEXE. Finaliza numerosos

- 15. procesos en los ordenadores afectados. 8.Lirva es un gusano que Descargue gratis la utilidad Panda finaliza procesos QuickRemover pertenecientes a Guarde el fichero en el directorio que prefiera programas antivirus y de su ordenador. cortafuegos, entre otros. Ejecute Panda QuickRemover, haciendo doble Esto deja al ordenador clic sobre el fichero y siga las indicaciones. afectado vulnerable frente al ataque de otros malware. Este gusano realiza una búsqueda de contraseñas en el ordenador afectado, y envía a través de correo electrónico las que ha conseguido recoger. Lirva resulta sencillo de reconocer, puesto que los días 7, 11 y 24 de cada mes abre el navegador de Internet y se intenta conectar a la página http://www.avril- lavigne.com. A continuación aparecen en pantalla una serie de elipses superpuestas que van variando de color y un texto en la esquina superior izquierda de la pantalla que muestra el siguiente mensaje:

- 16. AVRIL_LAVIGNE_LET_GO - MY_MUSE:) 2002 (c) Otto von Gutenberg. 9.Mapson es un gusano Descargue gratis la utilidad Panda sin efectos destructivos, QuickRemover que se propaga a través Guarde el fichero en el directorio que prefiera del correo electrónico. de su ordenador. Una vez infectado el Ejecute Panda QuickRemover, haciendo doble ordenador, envía una clic sobre el fichero y siga las indicaciones. copia de sí mismo a todas las direcciones de correo que encuentra en la lista de contactos del programa de mensajería instantánea MSN Messenger. El mensaje de correo en el que llega Mapson tiene características muy variables. Sin embargo, el fichero adjunto al mensaje casi siempre tiene extensiónPIF.Mapson muestra mensajes en pantalla y crea múltiples copias de sí mismo en el ordenador. 10.Nimda.D es un gusano Descargue gratis la utilidad Panda peligroso, muy contagioso QuickRemover y difícil de detectar a Guarde el fichero en el directorio que prefiera simple vista. Se propaga, de su ordenador. utilizando métodos Ejecute Panda QuickRemover, haciendo doble propios y extremadamente clic sobre el fichero y siga las indicaciones.

- 17. rápidos, a través de los siguientes medios: mensajes M de correo electrónico que incluyen el fichero SAMPLE.EXE. Redes de ordenadores, permitiendo el acceso compartido al disco duro C: del ordenador infectado. La peligrosidad de Nimda.D radica en su elevada capacidad de propagación e infección, que le permite el acceso a las unidades de disco de otros ordenadores, conectados en red con el ordenador afectado. 11.Opaserv.C es un Descargue gratis la utilidad Panda gusano que se propaga a QuickRemover través de unidades de red Guarde el fichero en el directorio que prefiera compartidas, de su ordenador. aprovechando una Ejecute Panda QuickRemover, haciendo doble vulnerabilidad de clic sobre el fichero y siga las indicaciones. Windows Me/98/95. Su acción principal consiste en conectarse a la página www.opasoft.com, con el fin de descargar actualizaciones. 12.Parite.B es un virus Descargue gratis la utilidad Panda

- 18. polimórfico, que crea un QuickRemover fichero de tipo dropper en Guarde el fichero en el directorio que prefiera el ordenador afectado e de su ordenador. infecta ficheros PE con Ejecute Panda QuickRemover, haciendo doble extensiónEXE (ejecutable) clic sobre el fichero y siga las indicaciones. y SRC (salvapantallas). Parite.B se propaga por los medios habituales (CD-ROM, descargas desde Internet, correo electrónico, etc.). También se propaga a través de redes de ordenadores: tras infectar un ordenador que se encuentra dentro de una red, enumera las unidades de red compartidas para copiarse posteriormente en ellas. 13.QAZ es un troyano Descargue gratis la utilidad Panda peligroso, puesto que QuickRemover abre numerosos puertos Guarde el fichero en el directorio que prefiera de comunicaciones y de su ordenador. envía por correo Ejecute Panda QuickRemover, haciendo doble electrónico la dirección IP clic sobre el fichero y siga las indicaciones. del ordenador afectado. Con ello convierte al ordenador en vulnerable, de cara a posibles ataques desde el exterior.Él fichero que provoca la infección (NOTEPAD.EXE) puede llegar a los

- 19. ordenadores por cualquiera de los métodos de propagación habituales: descargas desde Internet, mensajes de correo, descargas desde Internet, FTP, etc. Sin embargo, QAZ también se propaga través de unidades de red que resulten accesibles, estén o no mapeadas. 14.Redlof.B es un gusano Descargue gratis la utilidad Panda polimórfico sin efectos QuickRemover destructivos cuyo Guarde el fichero en el directorio que prefiera principal objetivo es de su ordenador. afectar otros ordenadores. Ejecute Panda QuickRemover, haciendo doble Además, Redlof.B busca y clic sobre el fichero y siga las indicaciones. afecta aquellos archivos que tengan la extensión HTML, HTT, HTM, VBS, PHP, ASP y JSP.Redlof.B se propaga rápidamente por correo electrónico. Para ello, oculta su código dentro del diseño de fondo de todos los mensajes que envía el usuario mediante el programa de correo Outlook. 15. Sasser.B es un gusano Descargue gratis la utilidad Panda que se propaga a través QuickRemover

- 20. de Internet, explotando la Guarde el fichero en el directorio que prefiera vulnerabilidad LSASS en de su ordenador. ordenadores remotos. Ejecute Panda QuickRemover, haciendo doble Esta vulnerabilidad es clic sobre el fichero y siga las indicaciones. crítica en los sistemas operativos Windows XP/2000 que no han sido convenientemente actualizados. Sasser.B provoca el reinicio del ordenador de forma automática cuando intenta afectar estas versiones de Windows utilizando dicha vulnerabilidad. 16. Sober.A es un gusano Descargue gratis la utilidad Panda sin efectos destructivos QuickRemover que se propaga a través Guarde el fichero en el directorio que prefiera del correo electrónico en de su ordenador. un mensaje escrito en Ejecute Panda QuickRemover, haciendo doble inglés o alemán. clic sobre el fichero y siga las indicaciones. Sober.A es fácil de reconocer una vez es ejecutado, ya que muestra en pantalla el siguiente mensaje de error falso: 17.Sobig es un gusano Descargue gratis la utilidad Panda que se propaga QuickRemover rápidamente por correo Guarde el fichero en el directorio que prefiera electrónico en un mensaje de su ordenador. cuyo remitente es Ejecute Panda QuickRemover, haciendo doble big@boss.com y el clic sobre el fichero y siga las indicaciones.

- 21. contenido Attached file:. Sobig también extiende su infección a través de unidades de red compartidas, siempre y cuando el sistema operativo esté en inglés. Una vez producida la infección, Sobig envía un mensaje a la dirección: pagers.icq.com, y a continuación, se conecta a una página web para descargarse un troyano. 18.Stator es un gusano Descargue gratis la utilidad Panda que sólo afecta aquellos QuickRemover ordenadores que tengan Guarde el fichero en el directorio que prefiera el cliente de correo de su ordenador. electrónico TheBat! Ejecute Panda QuickRemover, haciendo doble instalado. Además, afecta clic sobre el fichero y siga las indicaciones. archivos con extensión EXE por el método de compañía. Stator envía un mensaje de correo con información confidencial sobre el ordenador afectado, como claves de acceso y nombres de usuario, información del sistema, etc. Stator se propaga a través del correo electrónico, en

- 22. un mensaje escrito en ruso, de características variables y con el archivo adjunto PHOTO.JPG.PIF. 19.Vote.Aes un gusano Descargue gratis la utilidad Panda que se propaga en un QuickRemover fichero de nombre Guarde el fichero en el directorio que prefiera WTC.EXEincluido en un de su ordenador. mensaje de correo Ejecute Panda QuickRemover, haciendo doble electrónico con el asunto: clic sobre el fichero y siga las indicaciones. Fwd: PeaceBeTweeNAmeriCa And IsLaM!. Vote.realiza varias acciones en el ordenador infectado, algunas de ellas muy destructivas: Formatea la unidadC:, es decir, borra todo su contenido. Introduce un troyano en el sistema (Trj/PSW.Barrio.50). Sobrescribe los ficheros que tengan las extensiones: HTMyHTML. Elimina ciertos programas antivirus. Cambia la página de inicio de Internet Explorer. ¿CÓMO ESTAN CLASIFICADO LOS VIRUS? R/=Gusanos, bombas de tiempo, caballos de troya, fantasmas, poli fórmicos, retrovirus y virus falso.

- 23. ¿FORMA DE INFECCION DE LOS VIRUS? R/=Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos. ¿QUE ES UN ESPIA? R/=Un programa espía, traducción del inglés spyware, es un programa, que funciona dentro de la categoría malware, que se instala furtivamente en un ordenador para recopilar información sobre las actividades realizadas en éste. La función más común que tienen estos programas es la de recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas, pero también se han empleado en organismos oficiales para recopilar información contra sospechosos de delitos, como en el caso de la piratería de software. ¿QUE UTILIDAD TIENE EL ARDAMAX Y COMO SE CONFIGURA? R/=Es una utilidad que captura toda la información introducida a través del teclado, guardándola en un fichero log, que se puede revisar cuando quiera. CONFIGURACION Paso 1: Abrir Instalador: Clic en Instalación Remota Pasó 2: Iniciar asistente Clic en siguiente Paso 3: Apariencia Dejamos tal como está clic en siguiente Paso 4: Donde estas En esta ventana habilitamos todas las opciones para hacerlo totalmente invisible Paso 5: Contraseña de Acceso Es recomendable colocar una contraseña para evitar ser manipulado para esto haz clic en activar – digita una contraseña Paso 6: Actualizaciones Si quieres puedes activar las actualizaciones aunque seria mejor desactivarlo para evitar inconvenientes Paso 7: Mas Opciones Las opciones del paso 7.1 las dejamos habilitada la opción de iniciar al arrancar Windows y en modo oculto, el idioma sería recomendable cambiarlo a ingles. El paso 7.2 es para programar una fecha en la que se destruirá una vez se instale, por ejemplo que se desístale en un mes (dependiendo de lo que buscamos) Paso 8: el control 8.1 programa el tiempo para enviar los registros por email 8.2 el método que utilizaremos será email

- 24. 8.3 déjalo tal como está 8.4 el formato recomendable para ver los registro es como pagina web. Paso 9: Email (el más Importante): Aquí hay un problema y es que no ha funcionado con servidores como (yahoo, Hotmail y Gmail) y única opción que encontré fue crear una cuenta enAol.com(solo te tomara2 minutos en crearla y además será exclusiva para recibir tus registros) Paso 10: Crear un cuenta en Aol.com10.1 escribe tu cuentatucoreo.aol.com 10.2 en el servidor escribe: smtp.aol.com y vuelve a escribir tu nombre de usuario (aol.com) y la contraseña de usuario (aol.com) 10.3 clic en probar y si lo hiciste bien te aparecerá un mensaje “el envió del mensaje de e-mail se ha completado con éxito” y comprueba tu correo Pasó 11: Control Aquí depende de ti de lo que quieras que te envié si todo o solo contraseñas o conversaciones por Messenger Pasó 12: Las Capturas de escritorio Establece el tiempo y la calidad en la que se enviaría las capturas de escritorio Paso13: Destino 13.1 selecciona la ruta en que se guardara una vez termines y el nombre con el que se enviara 13.4 cambia el icono coloca un inofensivo como (icono de música, imagen…) Pasó 14: finalizar paquete Una leído la información de sumario haz clic en finalizar Pasó 15: Camuflar Una vez tengas el paquete tendrás que camuflarlo para poder enviarlo por correo o por MSN Para esto utiliza WinRar y comprímelo y cámbiale el nombre (ejemplo: ver fotos) y listo. ¿QUE ES EL TURKOJAN Y COMO SE CONFIGURA? Troyano de conexión inversa, programa con el cual tenemos acceso 100% a un PC y manejarlo a nuestro antojo como si estuviéramos frente a él, manejar el mouse, conseguir información, instalar, eliminar, etc. CONFIGURACION Herramientas necesarias: Turkojan 4.0 Themida No-IP

- 25. Una vez descargadas las herramientas las extraemos en un sitio donde recordemos por ejemplo el escritorio. Ahora ejecutamos el Turkojan 4.0 y lo instalamos, es una instalación común vamos dando a next hasta instalarlo. Una vez instalado comenzaremos el tutorial creándonos una cuenta No-Ip que mas tarde añadiremos al server del Turkojan. Para acceder a No-ip necesitaremos crear una cuenta para ello entramos a través de http://www.No-ip.com Luego le daremos a Sign-Up Now! que se encuentra debajo de Lost password? podéis acceder desde AQUI cuando estemos dentro os aparecerá esto: Es un registro fácil y que se puede entender asique rellenamos los datos y continuamos. una vez tengamos la cuenta No-ip activa accedemos al sistema y le damos a Add que se encuentra en el menú izquierdo donde dice: Your No- Ip os aparecerá esto: Donde dice: HostName Colocamos el nombre de nuestro subdominio no-ip por ejemplo Turkojan (ejemplo) luego abajo seleccionamos el dominio podéis dejar el de no- ip.biz Las otras características las dejamos así, lo único que si en donde pone IP Address no reconoció correctamente vuestra IP debéis ponerla y ya si todo esta Ok le dais a Create Host y ya. Ahora le daremos a la sección Down load arriba y nos aparecerá esto: Seleccionamos nuestro S.O. y descargamos el programa No-Ip Una vez descargado lo ejecutamos y procedemos a su instalación. La instalación es común vamos dando a next y ya. Una vez instalado lo abrimos y nos aparecerá esto: Colocamos la cuenta de correo y contraseña con la que nos registramos en la web si todo va bien debería aparecernos ahora nuestro dominio no-ip. Nota: Si es reciente y no aparece puede ser que aun este en proceso espera unos minutos) Ahora seleccionamos la casilla que está a la izquierda de nuestro dominio hasta que la cara quede sonrojada Nota: Si te sale de otra forma deselecciona y selecciona la casilla hasta que quede sonrojada que significara que ya está conectada Bien ahora cerramos en la X roja de arriba y quedara minimizado nuestro No-Ip, con el No-ip ya configurado comenzaremos a crear el server de nuestro troyano turkojan. Nota: Al ser la primera vez que lo abrimos nos

- 26. aparecerá un acuerdo en Turko que debemos aceptar (La opción de la izquierda) Una vez abierto nos aparecerá el cliente: Vuestro troyano aparecerá en Turko ya que es como viene default (DeahiTurkojanxD) pero como podéis observar en la imagen puedes seleccionar varios idiomas seleccionamos el español y ya está listo para comenzar a crear nuestro Server Pero antes debemos desactivar nuestro antivirus (Volveremos a activarlo cuando lo hagamos indetectable) ya que si no nos eliminará nuestro server. (Muestro como lo hago en el NOD32) (El virus que sale desinfectado en mi imagen, no tiene que ver con el turkojan ) Nota: Client: Es desde donde manejaremos a los infectados y crearemos nuestros servers.Server: Es el archivo infectado que debemos enviar. Bien ya estamos preparados para crear el server le damos a: Editor que se encuentra en las opciones de arriba y comenzaremos a configurar nuestro server: Bien podemos observar la configuración que yo e añadido para una configuración básica pues solo es necesario añadir nuestra cuenta No-ip , el puerto donde conectará (Yo uso 81) , El nombre de proceso etc. y también trae la opción de cambiar el icono o que al ejecutar el server le aparezca un mensaje de error a la víctima y así crea que el archivo está dañado Nota: Acordaos de marcar la opción Modo Oculto (Invisible) Bien ahora le daremos a: Salvar y guardamos nuestro server le ponemos de nombre Server Ahora volveremos indetectable nuestro server utilizando el themida. Abrimos el themida y donde dice Input File name le damos a la carpetita y seleccionamos nuestro Server. Ahora le damos a: Protection Options y lo dejamos igual que la imagen: Ahora iremos a: Virtual Machine y lo dejamos igual que la imagen: Ahora vamos a: AdvancedOption y lo dejamos igual: Bien ahora ya está listo para proteger nuestro archivo le damos a: Protect (Icono candado) Y nuestro server ya estará indetectable! ahora activamos el antivirus (NOD32 en mi caso) (Repito: el virus que sale desinfectado en mi imagen , no tiene que ver con el turkojan )Bien ahora iremos donde está nuestro server y lo analizamos (NOD32 mi caso) Y…: OO la hora de la verdad. Limpio!

- 27. Bien ahora solo queda enviar nuestro archivo infectado a nuestras victimas Nota: Para que no dé el cante podéis usar cualquier Joiner/Binder o el mismo Iexpress para juntarlo con otra aplicación y no sospeche Bien ahora abrimos el Client y lo activamos para que comience a recibir victimas que hayan ejecutado el server Le damos a Inicio hasta que quede así: Una vez así ya estamos preparados para recibir a las víctimas que ejecuten el server.Ahora veremos cuando una víctima abre el server nos aparecerá así (Un cuadro por cada víctima, estilo MSN) Bien ahora podremos observar nuestras victimas en el recuadro inferior Ahora que ya tenemos victimas Activas nos conectaremos a una para ello daremos 2 clics en su Ip hasta que diga que estás conectado a ella abajo. Una vez conectado a la victima solo queda investigar, explicare algunas funciones así por encima En donde dice Passwords debemos instalarle un pluging para sacarle todas las contraseñas de Msn,ftp… le daremos a por ejemplo contraseñas de MSN y nos aparecerá este cuadro Sirve para instalarle el pluging remotamente que nos permitirá sacarle toda esa información. Una vez instalado recibiremos sus contraseñas Bien ahora pasamos a Accesorios observamos 3 opciones La primera nos permitirá ver la pantalla de la víctima , manejar su ratón , sacar fotos.. La segunda opción nos permitirá recibir imágenes de su cámara web (Si tiene logicoxD) (Esa se veía algo rara pero era la cámara) Ahora podremos observar la victima incluso grabar lo que vemos. Ahora la terceráopcion nos permitirá escuchar lo que la victima esté escuchando en su PC. Bien ahora en la segunda opción Configuraciones hay tendremos las opciones como mas de administrador podemos ver los procesos activos , abrirle la web que queramos , des configurarle el ratón , la resolución … Ahora las demás opciones son evidentes y podéis investigar una de ellas es el keylogger que recogerá todo lo que sea pulsado en el PC otra también es el manejo de archivos podemos bajar o subir archivos al PC de la victima También podemos ver los archivos en vista previa: Otra de las opciones en comunicación es enviar mensajes de error a la víctima:

- 28. FORMA INFECCION ARDAMAX Y ELIMINACION DE SU CONTAGIO. Puede ir incluido en aplicaciones shareware o freeware que el usuario descarga al equipo. ELIMINACION Eliminación manual de Ardamax Keylogger 2.71 con instrucciones paso a paso Descargue Spyware Doctor para eliminar automáticamente Ardamax Keylogger 2.71. Puede descargar el premiado software anti-badware Spyware Doctor para eliminar Ardamax Keylogger 2.71 de forma sencilla. ¿COMO ES LA FORMA DE INFECION DE EL ARDAMAX Y EL TURKOJAN Y COMO SE PUEDE ELIMINAR SU CONTAGIO? Accede por medio de una puerta trasera (backdoor) para tomar el control total de la PC. Utiliza el puerto TCP/31693 y se activa al ser ejecutado por el usuario; ELIMINACION Antivirus Para la limpieza de este troyano, solo actualice sus antivirus con las últimas definiciones, y ejecútelos en modo escaneo, revisando todos sus discos. Luego borre los archivos detectados como infectados. IMPORTANTE: Apunte el nombre del ejecutable del troyano Editar el registro 1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER 2. En el panel izquierdo del editor, pinche en el signo “+” hasta abrir la siguiente rama: HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Run 3. Pinche en la carpeta “Run” y en el panel de la derecha, bajo la columna “Nombre”, busque y borre la entrada correspondiente al nombre del ejecutable obtenido en los pasos anteriores (ver “Antivirus”). 4. Use “Registro”, “Salir” para salir del editor y confirmar los cambios. 5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar). CONSULTE LA INSTALACION AVANZADA DE LOS SIGUIENTES ANTIVIRIS AVAST, KASPERKY, AVIRA Y NOD32

- 29. AVAST Para instalar y ejecutar avast! Free Antivirus 7.x en su ordenador, se recomiende los requisitos del sistema siguientes: Microsoft Windows XP Service Pack 2 o superior (todas las ediciones, 32- bit o 64-bit), Microsoft Windows Vista (todas las ediciones a excepción de Starter Edition, 32-bit o 64-bit) o Microsoft Windows 7 (todas las ediciones, 32-bit o 64-bit). PC Windows, compatible con el procesador Intel Pentium III o superior (depende de los requisitos de la versión del sistema operativo utilizado y cualquier otro software de tercera parte instalado). 256 MB RAM o superior (depende de los requisitos de la versión del sistema operativo utilizado y cualquier otro software de tercera parte instalado). 210 MB de espacio libre en el disco duro, 300MB si también desea instalar Google Chrome al mismo tiempo. Conexión a Internet (para descargar y registrar el producto, para las actualizaciones automáticas del programa y de la base de datos de virus). Óptima resolución estándar de pantalla no inferior a 1024 x 768 píxeles. Observación: avast! 7. x no es compatible (no se puede instalar y no se ejecutará) en los sistemas operativos DOS, Microsoft Windows 3.x, Microsoft Windows NT 3.x, Microsoft Windows NT 4.0, Microsoft Windows 95, Microsoft Windows 98, Microsoft Windows ME, Microsoft Windows Server , o cualquier otro sistema operativo que no se especifica como compatible. INSTALACIÓN DE AVAST! FREE ANTIVIRUS 7.X Antes de empezar la instalación de avast! Fee Antivirus 7.x asegúrese de que: Se inicia la sesión en Windows como Administrador o como usuario con permisos de administrador (para obtener instrucciones, consulte la ayuda de Windows o la documentación en el sitio web de Microsoft, o póngase en contacto con el administrador del ordenador/de la red. Todos los otros programas en Windows están cerrados y no se estén ejecutando (para obtener instrucciones, consulte la documentación del proveedor. El software del antivirus anterior está totalmente desinstalado (para obtener instrucciones, consulte la documentación del proveedor.

- 30. KASPERSKY Kaspersky Internet Security se instalará en su equipo de forma interactiva mediante el Asistente de instalación. El Asistente consiste en una serie de pantallas (pasos) por las cuales podrá desplazarse con los botones Atrás y Siguiente. Para cerrar el Asistente cuando haya completado su tarea, haga clic en el botón Finalizar. Para interrumpir el Asistente en cualquier momento, utilice Cancelar. Si la aplicación protege más de un equipo (la cantidad máxima de equipos dependerá de su licencia), se instalará de la misma manera en todos los equipos. Recuerde que en este caso, según el contrato de licencia, el plazo de la licencia comienza a partir de la fecha de la primera activación. Cuando activa la aplicación en los demás equipos, el plazo de vigencia de la licencia disminuye de acuerdo con la cantidad de tiempo que ha transcurrido desde la primera activación. Por lo tanto, el plazo de vigencia de la licencia caducará simultáneamente en todas las copias instaladas de la aplicación. Para instalar Kaspersky Internet Security en su equipo, ejecute el archivo de configuración (un archivo con la extensión EXE) del CD que contiene el producto. La instalación de Kaspersky Internet Security desde un archivo de instalación descargado en línea es idéntica a la instalación desde el CD de instalación. Paso 1. Búsqueda de una versión más actualizada de la aplicación Paso 2. Comprobación de que el sistema cumple los requisitos de instalación Paso 3. Selección del tipo de instalación Paso 4. Revisión del contrato de licencia Paso 5. Declaración de recopilación de datos de Kaspersky Security Network Paso 6. Búsqueda de aplicaciones incompatibles Paso 7. Selección de la carpeta de destino Paso 8. Preparación de la instalación Paso 9. Instalación Paso 10. Finalización de la instalación Paso 11. Activación de la aplicación Paso 12. Registro de un usuario Paso 13. Fin de la activación AVIRA Para la instalación de Avira Antivirus, sigue estos pasos: Descarga Avira Antivirus Personal y guárdalo en una carpeta (por ejemplo: Avira Antivirus Personal)

- 31. Una vez terminada la descarga, abre la carpeta donde lo guardaste y dale doble clic En la ventana que se abre, haz clic en "Ejecutar" Aparece la ventana del asistente de instalación, haz clic en "Siguiente" Luego marca la casilla aceptando los términos del contrato de licencia, y haz clic en "Siguiente" En seguida, confirma que usaras el antivirus para uso personal y haz clic en "Siguiente" Elige el tipo de instalación "Exprés" y haz clic en "Siguiente" La ventana de registro es opcional, si no deseas registrarte desmarca la casilla "Sí, quiero registrarme..." y haz clic en "Siguiente" Empezará la instalación del programa. Espera que termine y haz clic en "Finalizar" Avira descargará las actualizaciones, espera mientras tanto Una vez terminada la actualización, abre la bandeja del sistema (al lado del reloj) en la barra de tareas. Seguidamente, haz clic derecho sobre el icono de Avira y selecciona "Iniciar AntiVir" Aparece la interfaz de AntiVir. NOD32 Tras la compra, es posible descargar el instalador del antivirus ESET NOD32 del sitio web de ESET como un paquete .msi. Ejecute el instalador y el asistente de instalación le proporcionará instrucciones para realizar la configuración básica. Existen dos tipos de instalación disponibles con distintos niveles de detalles de configuración: 1. INSTALACIÓN TÍPICA 2. INSTALACIÓN PERSONALIZADA INSTALACIÓN TÍPICA Se recomienda para usuarios que deseen instalar el antivirus ESET NOD32 con la configuración predeterminada, que proporciona el máximo nivel de protección, aspecto que valoran usuarios que no desean realizar una configuración detallada. El primer (principal) paso es escribir el nombre de usuario y la contraseña para la actualización automática del programa. Esta tarea desempeña una función muy significativa que proporciona la protección constante del sistema. Escriba su Nombre de usuario y Contraseña, es decir, los datos de autenticación que haya recibido tras la adquisición o el registro del producto en los campos correspondientes. Si no dispone actualmente de su nombre de usuario y contraseña, seleccione la opción Definir Usuario y Contraseña más tarde. Los datos de autenticación se pueden insertar en cualquier momento más adelante, directamente desde el programa. El paso siguiente de la instalación es la configuración del sistema de alerta temprana ThreatSense.Net. El sistema de alerta temprana ThreatSense.Net ayuda a garantizar que ESET se mantenga informado de forma continua e inmediata acerca de las nuevas amenazas con el fin de proteger rápidamente a sus clientes. El sistema permite el envío de nuevas amenazas al laboratorio de virus de ESET, en el que se analizan, procesan y añaden a las bases de firmas de virus. De forma predeterminada, está seleccionada la casilla de verificación.

- 32. Activar el sistema de alerta temprana ThreatSense.Net que activará esta función. Haga clic en Configuración avanzada para modificar la configuración detallada para el envío de archivos sospechosos. El paso siguiente del proceso de instalación es configurar la Detección de aplicaciones potencialmente indeseables. Las aplicaciones potencialmente indeseables no tienen por qué ser maliciosas, pero pueden influir negativamente en el comportamiento del sistema operativo. Estas aplicaciones suelen instalarse con otros programas y puede resultar difícil detectarlas durante la instalación. Aunque estas aplicaciones suelen mostrar una notificación durante la instalación, se pueden instalar fácilmente sin su consentimiento. Active la opción Activar la detección de aplicaciones potencialmente indeseables para permitir que el antivirus ESET NOD32 detecte este tipo de amenaza (recomendado). El último paso de la instalación típica es la confirmación de la instalación, para lo que debe hacer clic en el botón Instalar. INSTALACIÓN PERSONALIZADA La instalación personalizada está diseñada para usuarios que tienen experiencia a la hora de ajustar programas y que desean modificar opciones avanzadas durante la instalación. 2.1. El primer paso es seleccionar la ubicación de destino para la instalación. De forma predeterminada, el programa se instala en la carpeta C:Archivos de programaESETESET Smart Security. Haga clic en Examinar para cambiar la ubicación (no recomendado). A continuación, escriba su Nombre de usuario y Contraseña. Este paso es el mismo que en la Instalación típica (consulte la página 5). Una vez introducido su nombre de usuario y contraseña, haga clic en Siguiente para Configurar su conexión a Internet. 2.2. Si utiliza un servidor Proxy, debe estar correctamente configurado para que las actualizaciones de firmas de virus funcionen de forma adecuada. Si no está seguro de si utiliza un servidor Proxy para conectarse a Internet, deje la opción predeterminada Desconozco si es usado un servidor Proxy. Usar las mismas características establecidas para Internet Explorer. y haga clic en Siguiente. Si no utiliza un servidor Proxy, seleccione la opción correspondiente. Para configurar su servidor Proxy, seleccione Conexión mediante servidor Proxy y haga clic en Siguiente. Introduzca la dirección IP o URL de su servidor Proxy en el campo Dirección. La opción Puerto permite especificar el puerto en el que el servidor Proxy acepta conexiones (3128 de forma predeterminada). En el caso de que el servidor Proxy requiera autenticación, debe introducir un nombre de usuario y una contraseña válidos que permitan acceder al servidor Proxy. La configuración del servidor Proxy también se puede copiar de Internet Explorer si lo desea. Para ello, haga clic en Aplicar y confirme la selección. Haga clic en Siguiente para pasar a la ventana Configurar los parámetros de las actualizaciones automáticas. Este paso permite designar cómo se gestionarán las actualizaciones automáticas de componentes del programa en su sistema. Haga clic en Cambiar para acceder a la configuración avanzada. Si no desea que se actualicen los componentes del programa, seleccione Nunca actualizar los componentes del programa Al activar la opción Avisar antes de descargar componentes del programa aparecerá una ventana de

- 33. confirmación antes de descargar los componentes del programa. Para activar la actualización automática de componentes del programa sin preguntar, seleccione la opción Actualizar los componentes del programa si están disponibles. NOTA: tras una actualización de componentes del programa, suele ser necesario reiniciar el ordenador. La configuración recomendada es: Si es necesario, reiniciar el ordenador sin avisar. El siguiente paso de la instalación es introducir una contraseña para proteger los parámetros del programa. Elija la contraseña con la que desee proteger el programa. (Solo si desea proteger la configuración para que nadie excepto usted pueda modificarla). Vuelva a escribir la contraseña para confirmarla. Los pasos Activar el sistema de alerta temprana ThreatSense.Net y Detección de aplicaciones potencialmente indeseables son los mismos que en la instalación típica, El último paso muestra una ventana que solicita su aprobación para realizar la instalación. 2.3 Uso de valores originales Si vuelve a instalar el antivirus ESET NOD32, aparecerá la opción Usar los parámetros actuales. Seleccione esta opción para transferir parámetros de configuración de la instalación original a la nueva. 2.4 Introducción del nombre de usuario y la contraseña Para optimizar la funcionalidad, es importante que el programa se actualice automáticamente. Esta acción sólo es posible si se introducen el nombre de usuario y la contraseña correctos en la configuración de actualizaciones. Si no ha especificado un nombre de usuario y una contraseña durante la instalación, puede hacerlo ahora. En la ventana principal del programa, haga clic en Actualizar y, a continuación, Configuración del nombre de usuario y contraseña. Introduzca los datos que haya recibido con la licencia del producto en la ventana Detalles de la licencia. 2.5 Análisis del ordenador a petición Después de la instalación del antivirus ESET NOD32, debería llevarse a cabo un análisis del ordenador para determinar la posible existencia de un código malicioso. Para iniciar el análisis rápidamente, seleccione Análisis del ordenador en el menú principal y, a continuación, Análisis estándar en la ventana principal del programa. Para obtener más información acerca de la característica Análisis del ordenador, consulte el capítulo “Análisis del ordenador”. CREACION DE CORREO Y FUNCIONAMIENTO CREAR CORREO DE GMAIL CONFIGURAR GAMAIL EN EL OUTLOOK EXPRESS 1-CONSULTAR LOS SERVIDORES PARA CONFIGURAR LAS CUENTAS DE UNE, TELMEX, YAHOO, UNE Configurar correo Telmex en Colombia CONFIGURACIÓN DE LOS CLIENTES DE CORREO

- 34. 1. CLIENTE DE CORREO OUTLOOK EXPRESS 1.1 Ingresar al software por la opción de Herramientas -> Cuentas 1.2 Elegir la pestaña de Correo y la cuenta. Dar clic en Propiedades. 1.3 Configurar los siguientes campos en la pestaña Servidores: • • • • Correo entrante: pop.cable.net.co Correo saliente: smtp.cable.net.co Nombre de cuenta: nombre@telmex.net.co Contraseña: la de la cuenta del usuario. 1.4 Activar la opción de Mi servidor requiere autenticación y dar clic en Configuración. Marcar la opción de Iniciar sesión usando y digitar e-mail completo y contraseña de la cuenta. Dar clic en Aceptar. YAHOO: La primera vez que abres Windows Live Mail, aparecerá automáticamente el diálogo de Añadir una cuenta de correo, o encontrarás el botón de Añadir una cuenta de correo en la parte izquierda de Windows Live Mail: http://help.yahoo.com/l/us/yahoo/mail/media/images/265-0000003000.jpg 1. Escribe tu dirección completa de Yahoo! Correo Yahoo! usando este formato yourname@yahoo.com. 2. Escribe tu contraseña de Yahoo! Correo Yahoo!(es seguro dar tu contraseña a un sitio auténtico de Windows Live Mail.) Windows Live Mail recordará automáticamente tu contraseña de Yahoo! Correo Yahoo!, pero puedes desactivar la opción de Recordar contraseña cuando quieras. 3. Nombre a mostrar es el nombre que recibirán tus destinatarios en los mensajes que les envíes. Ese nombre no es el mismo que tu nombre de usuario de Yahoo! Correo Yahoo!. 4. Verifica que esté activada la casilla de Configurar manualmente el servidor para la cuenta de correo. 5. Haz clic en Siguiente La siguiente pantalla es para configurar la conexión de Windows Live Mail. En la parte superior está la información del servidor entrante. Es para decir cómo Windows Live Mail obtendrá los mensajes de los servidores de Yahoo!. 6. Elige POP3 como tipo de servidor. 7. Escribe plus.pop.mail.yahoo.com como valor del servidor entrante. 8. Escribe 995 para el número de puerto. 9. Activa la casilla de Este servidor requiere de conexión segura (SSL). 10. Deja la configuración predefinida para entrar en Borrar texto de autenticación. 11. En ID de ingreso, escribe tu nombre de usuario de Yahoo! Correo Yahoo! (la parte de tu correo

- 35. 12. que va antes de "@yahoo.com"). La parte inferior de la pantalla de configuración de Windows Live Mail contiene la información de servidor de salida. Es la configuración que usa Windows Live Mail para enviar mensajes al servicio de Yahoo! Correo Yahoo!. 1. Usa plus.smtp.mail.yahoo.com como dirección para el servidor de salida. 2. El número de puerto es 465. 3. Activa las casillas de: Este servidor requiere de una conexión segura (SSL) y de Mi servidor de salida requiere autenticación. 4. Haz clic en Siguiente 5. 6. Si Windows Live Mail se conecta correctamente a los servidores de Yahoo! Correo Yahoo!, te mostrará el siguiente mensaje. 7. 8. Si no recibes esta confirmación puede ser que hayas puesto mal la contraseña de Yahoo! Correo Yahoo!, o que te haya equivocado al escribir tu dirección de Yahoo! Correo. 1-ENVIO Y RECIBO DE CORREO POR EL OUTLOOK EXPRESS

- 36. CONSULTAR BUSQUEDA AVANZADA DE GOOGLE, YAHOO, ALTAVISTA Y REALICE TRES EJEMPLOS RTA/ Google Términos: vigilancia privada Resultados por página: 10 Idioma: español Tipo de archivo: cualquier formato Fecha de actualización: último año. Yahoo: Con todas las palabras: circuito cerrado en el título de la página Actualizado: en los últimos 3 meses Sitio dominio: cualquier dominio Archivar formato: todos los formatos. País: Colombia Idioma: español Numero de resultados: 10 por página . Altavista: Consulta: cámaras Resultados de búsqueda: a nivel mundial Fecha específica: en cualquier momento Buscar páginas en: español Resultado por página: 10 CONSULTE BUSQUEDA AVANZADA POR OPERADORES BOOLEANOS Y RELICE 5 EJEMPLOS Operadores booleanos Los operadores booleanos (AND, NOT, OR, XOR) localizan registros que contienen los términos coincidentes en uno de los campos especificados o en todos los campos especificados. Utilizar operadores booleanos para conectar palabras o frases entre más de un campo de texto, o utilizar operadores booleanos para conectar palabras o frases dentro de un campo de texto. Utilizar el operador AND para localizar registros que contengan todos los términos de búsqueda especificados. Por ejemplo, si se busca por "perros AND gatos", la biblioteca-e localiza registros que contengan todos los términos especificados. Utilizar el operador OR para localizar registros que contengan cualquiera o todos los términos especificados. Por ejemplo, si se busca por "perros OR gatos", la biblioteca-e localiza registros que contengan el primer término o el segundo.

- 37. Utilizar el operador NOT para localizar registros que contengan el primer término de búsqueda pero no el segundo. Por ejemplo, si se busca por "perros NOT gatos", la biblioteca-e localiza registros que contienen el primer término pero no el segundo. Utilizar el operador XOR (o exclusivo) para localizar registros que contengan cualquiera de los términos especificados pero no todos los términos especificados. Por ejemplo, si se busca por "perros XOR gatos", la biblioteca- e localiza registros que contienen cualquiera de los términos especificados pero no todos los términos especificados.