Información estrategica

•Transferir como DOCX, PDF•

0 gostou•148 visualizações

sdsad

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Mais conteúdo relacionado

Destaque

Destaque (17)

Apresentação Professoras: Paula Biasini e Monica C. T. Zucherato

Apresentação Professoras: Paula Biasini e Monica C. T. Zucherato

Semelhante a Información estrategica

Semelhante a Información estrategica (20)

Juarez sanchez miriam_m0s3_evaluaciondeinformacion

Juarez sanchez miriam_m0s3_evaluaciondeinformacion

Seleccione una de las tres opciones enumeradas a continuaci.pdf

Seleccione una de las tres opciones enumeradas a continuaci.pdf

Último

Último (20)

Programacion Anual Matemática5 MPG 2024 Ccesa007.pdf

Programacion Anual Matemática5 MPG 2024 Ccesa007.pdf

plande accion dl aula de innovación pedagogica 2024.pdf

plande accion dl aula de innovación pedagogica 2024.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

AFICHE EL MANIERISMO HISTORIA DE LA ARQUITECTURA II

AFICHE EL MANIERISMO HISTORIA DE LA ARQUITECTURA II

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

MAYO 1 PROYECTO día de la madre el amor más grande

MAYO 1 PROYECTO día de la madre el amor más grande

Sesión de aprendizaje Planifica Textos argumentativo.docx

Sesión de aprendizaje Planifica Textos argumentativo.docx

PIAR v 015. 2024 Plan Individual de ajustes razonables

PIAR v 015. 2024 Plan Individual de ajustes razonables

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

Tema 8.- PROTECCION DE LOS SISTEMAS DE INFORMACIÓN.pdf

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

ACUERDO MINISTERIAL 078-ORGANISMOS ESCOLARES..pptx

ACUERDO MINISTERIAL 078-ORGANISMOS ESCOLARES..pptx

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

BIOMETANO SÍ, PERO NO ASÍ. LA NUEVA BURBUJA ENERGÉTICA

Estrategia de prompts, primeras ideas para su construcción

Estrategia de prompts, primeras ideas para su construcción

Información estrategica

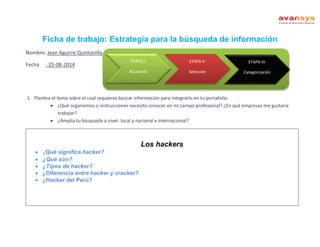

- 1. Ficha de trabajo: Estrategia para la búsqueda de información Nombre: Jean Aguirre Quintanilla Fecha : 25-08-2014 ETAPA I: Búsqueda 1. Plantea el tema sobre el cual requieres buscar información para integrarlo en tu portafolio. ¿Qué organismos o instrucciones necesito conocer en mi campo profesional? ¿En qué empresas me gustaría trabajar? ¿Amplia tu búsqueda a nivel: local y nacional e internacional? Los hackers ¿Qué significa hacker? ¿Qué son? ¿Tipos de hacker? ¿Diferencia entre hacker y cracker? ¿Hacker del Perú? ETAPA II: Selección ETAPA III: Categorización

- 2. 2. Identifica al menos 12 enlaces o portales web seleccionados y copia tus resultados en el siguiente cuadro indicado en los espacios correspondientes: Enlaces o URL seleccionado La descripcion y justifucacion de la selección Aplica los criterios para evaluar la confiabilidad de la fuente. Define el nivel de la fuente (I,II,III o IV) No. Enlace Descripción Justificación 1 http://es.wikipedia.org/wiki/Hacker_(seguridad_inform%C3%A1tica) (Orígenes, primer hacker, características) Es una página recomendable. 2 http://www.seguridadpc.net/hackers.htm Definición. Es una página con conceptos específicos. 3 http://www.itespresso.es/infografia-tipos-hackers-113166.html Los tipos de hackers. Es una fuente categóricamente eficaz 4 http://www.monografias.com/trabajos82/historia-evolucion-hackers-crackers/ historia-evolucion-hackers-crackers.shtml Diferencias entre un hacker y cracker. Recomendable. 5 http://elcomercio.pe/mundo/latinoamerica/hackers-peruanos-filtraron-correos- fuerza-aerea-chilena-noticia-1749875 Los hackers peruanos Recomendable.

- 3. No. Enlace Fiabilidad de la fuente Respaldo institucional Autoridad Texto reconocido Respaldo científico Nivel de la Fuente 6 http://es.wikipedia.org/wiki/Hacker_(seguridad_inform%C3%A1tica) I III III III II III 7 http://www.seguridadpc.net/hackers.htm II I I I II III 8 http://www.itespresso.es/infografia-tipos-hackers-113166.html I II I III II I 9 http://www.monografias.com/trabajos82/historia-evolucion-hackers-crackers/historia-evolucion- hackers-crackers.shtml III III III III III II 10 http://elcomercio.pe/mundo/latinoamerica/hackers-peruanos-filtraron-correos-fuerza-aerea- chilena-noticia-1749875 III III III I II III