Protege tu PC de virus y malware

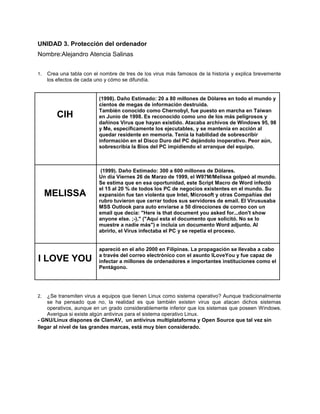

- 1. UNIDAD 3. Protección del ordenador Nombre:Alejandro Atencia Salinas 1. Crea una tabla con el nombre de tres de los virus más famosos de la historia y explica brevemente los efectos de cada uno y cómo se difundía. CIH MELISSA I LOVE YOU (1998). Daño Estimado: 20 a 80 millones de Dólares en todo el mundo y cientos de megas de información destruida. También conocido como Chernobyl, fue puesto en marcha en Taiwan en Junio de 1998. Es reconocido como uno de los más peligrosos y dañinos Virus que hayan existido. Atacaba archivos de Windows 95, 98 y Me, específicamente los ejecutables, y se mantenía en acción al quedar residente en memoria. Tenía la habilidad de sobrescribir información en el Disco Duro del PC dejándolo inoperativo. Peor aún, sobrescribía la Bios del PC impidiendo el arranque del equipo. (1999). Daño Estimado: 300 a 600 millones de Dólares. Un día Viernes 26 de Marzo de 1999, el W97M/Melissa golpeó al mundo. Se estima que en esa oportunidad, este Script Macro de Word infectó el 15 al 20 % de todos los PC de negocios existentes en el mundo. Su expansión fue tan violenta que Intel, Microsoft y otras Compañías del rubro tuvieron que cerrar todos sus servidores de email. El Virususaba MSS Outlook para auto enviarse a 50 direcciones de correo con un email que decía: "Here is that document you asked for...don't show anyone else. ;-)," ("Aquí esta el documento que solicitó. No se lo muestre a nadie más") e incluía un documento Word adjunto. Al abrirlo, el Virus infectaba el PC y se repetía el proceso. apareció en el año 2000 en Filipinas. La propagación se llevaba a cabo a través del correo electrónico con el asunto ILoveYou y fue capaz de infectar a millones de ordenadores e importantes instituciones como el Pentágono. ¿Se transmiten virus a equipos que tienen Linux como sistema operativo? Aunque tradicionalmente se ha pensado que no, la realidad es que también existen virus que atacan dichos sistemas operativos, aunque en un grado considerablemente inferior que los sistemas que poseen Windows. Averigua si existe algún antivirus para el sistema operativo Linux. - GNU/Linux dispones de ClamAV, un antivirus multiplataforma y Open Source que tal vez sin llegar al nivel de las grandes marcas, está muy bien considerado. 2.

- 2. Los virus no solamente afectan a los ordenadores, pueden atacar a cualquier dispositivo que lleve un sistema operativo. Investiga cuáles son los medios de propagación en los móviles y cómo actúan este tipo de virus. ● Descargas de Internet: El virus se propaga de la misma manera que un virus informático tradicional. El usuario descarga un archivo infectado al teléfono por medio de un PC o por la propia conexión a Internet del teléfono. Esto puede incluir el intercambio descargas de archivos, las aplicaciones poco seguras de tonos y juegos, y falsos parches de seguridad publicados en webs no oficiales. ● Conexión inalámbrica Bluetooth: El virus se propaga entre teléfonos a través de su conexión Bluetooth. El usuario recibe un virus a través de Bluetooth cuando el teléfono está en modo visible, lo que significa que puede ser visto por otros teléfonos con el Bluetooth activado. En este caso, el virus se propaga por el aire. Este sistema de infección va en aumento, pero en todas las pruebas realizadas tampoco se ha conseguido infectar a gran cantidad de teléfonos dentro de un radio de acción. ● Multimedia Messaging Service: El virus es un archivo adjunto en un mensaje MMS. Al igual que ocurre con los virus que llegan como archivos adjuntos de correo electrónico, el usuario debe elegir abrir el archivo adjunto y luego instalarlo a fin de que el virus pueda infectar el teléfono. Típicamente, un virus que se propaga a través de un MMS una vez instalada en el teléfono busca la lista de contactos y se envía a sí mismo en cada número de teléfono almacenado. Un virus podría borrar todos los datos de la agenda de contactos y las entradas en el calendario del teléfono. Puede enviar un mensaje MMS infectado a cada número de nuestra agenda, por lo que perderemos dinero ya que pagaremos los mensajes del virus. En el peor de los casos, podría borrar o bloquear determinadas aplicaciones del teléfono o inutilizar totalmente el teléfono. 3. 4. ¿Cuáles son los principales objetivos del malware? tiene como objetivo infiltrarse o dañar una computadora o Sistema de información sin el consentimiento de su propietario. Explica la diferencia entre un gusano informático, un troyano y software espía. Gusano informático: es un tipo de virus cuya finalidad es multiplicarse e infectar todos los nodos de una red de ordenadores. Troyano: es una pequeña aplicación escondida en otros programas de utilidades , fondos de pantalla , imagenes,etc. Software espía: un program espía o spyware es un programa que se instala en el ordenador sin conocimiento del usuaria y cuya finalidades es recopilar informacion sobre el usuario para enviarla a servidores de internet que son gestionados por compañías de publicidad. 5.

- 3. ¿Qué son los programas espía o Spyware? ¿Cuáles son los principales síntomas de la infección por Spyware? -El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. -Los 5 principales síntomas de infección son: ● Se te cambian solas las página de inicio, error y búsqueda del navegador. ● Se te abren ventanitas pop-ups por todos lados, incluso sin estar conectado y sin tener el navegador abierto, la mayoría son de temas pornográficos. ● Barras de búsquedas de sitios como la de Alexa, Hotbar, etc.. que no podemos eliminar. ● Botones que aparecen en la barras de herramientas del navegador y no podemos sacarlos. ● La navegación por la red se hace cada día más lenta. 6. 7. Busca el significado de hacker y cracker y compáralos. Averigua el nombre de varios hackers famosos. Hacker Un hacker (del inglés hack, recortar), también conocidos como sombreros blancos es el neologismo utilizado para referirse a un experto en varias o algunas ramas relacionadas con la computación y telecomunicaciones: programación, redes de comunicaciones, sistemas operativos, hardware de red/voz. Usuario de ordenadores especializado en penetrar en las bases de datos de sistemas informáticos estatales con el fin de obtener información secreta. En la actualidad, el término se identifica con el de delincuente informático, e incluye a los cibernautas que realizan operaciones delictivas a través de las redes de ordenadores existentes. -HACKERS: Kimble : Condenado a dos años por colarse en servidores de empresas y redes telefónicas. John Draper : Inventor de las blue boxes para llamar gratis (también encarcelado). Eric Gordon Corley : Activista, divulgador y editor de 2600. DVD Jon : Llevó a cabo la ingeniería inversa de la protección de los DVDs, entre otros sistemas. Adrian Lamo : Famoso por entrar en AOL, Yahoo, Microsoft y el The New York Times pero avisando de los fallos de seguridad a sus responsables. Solo : Gary McKinnon, se supone que se metía en los ordenadores del ejército, pidieron su extradición desde Reino Unido a EE.UU. pero todavía no se sabe bien qué será de él. Kevin Mitnick: El hacker más famoso de todos los tiempos, también pasó un buen tiempo en la sombra.

- 4. Cracker Navegante de Internet que intenta piratear programas o introducir virus en otros ordenadores o en la Red. Otra definición: Individuo con amplios conocimientos informáticos que desprotege, piratea programas o produce daños en sistemas o redes. Persona que se dedica a entrar en redes de forma no autorizada e ilegal, para conseguir información o reventar redes, con fines destructivos. No hay que confundir este término con el de hackers. ¿Qué es un dialer? ¿Cómo puedes evitar los efectos de un dialer? -Se trata de un programa que marca un número de teléfono de tarificación especial usando el módem, estos NTA son números cuyo coste es superior al de una llamada nacional.Estos marcadores se suelen descargar tanto con autorización del usuario (utilizando pop-ups poco claros) como automáticamente. Además pueden ser programas ejecutables o ActiveX. 8. -Es aconsejable indicar a nuestro proveedor telefónico que nos bloquee las llamada a servicios de telefónicos de pago (teléfonos 803,806 y 807). ¿Has visto alguna vez un correo Phishing? ¿En qué consiste? SI,intenta adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). 9. 10. ¿Qué son los correos spam? ¿Qué es un software antispam? CORREOS SAPAM: Mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. ANTISPAM: es lo que se conoce como método para prevenir el correo basura. Tanto los usuarios finales como los administradores de sistemas de correo electrónico utilizan diversas técnicas contra ello. Algunas de estas técnicas han sido incorporadas en productos, servicios y software para aliviar la carga que cae sobre usuarios y administradores. No existe la fórmula perfecta para solucionar el problema del spam. 11. ¿Qué es la Ley de Protección de Datos? Es una Ley Orgánica Española que tiene por objeto garantizar y proteger, en lo que concierne al tratamiento de los datos personales, las libertades públicas y los derechos fundamentales de las personas físicas, y especialmente de su honor, intimidad y privacidad personal y familiar. Su objetivo principal es regular el tratamiento de los datos y ficheros, de carácter personal, independientemente del soporte en el cual sean tratados, los derechos de los ciudadanos sobre ellos y las obligaciones de aquellos que los crean o tratan.

- 5. 12. ¿Qué son las cookies? Señala cómo se pueden eliminar las cookies en Internet Explorer Es una pequeña información enviada por un sitio web y almacenada en el navegador del usuario, de manera que el sitio web puede consultar la actividad previa del usuario. -Para eliminar las cookies en internet explorer debemos ir a Inicio, luego a Panel de control y allí a Opciones de Internet, o bien hacer click sobre Herramientas > Opciones dentro del Internet Explorer. Una vez allí, veremos la opción Eliminar cookies.