Cuadro comparativo mantencion

•Transferir como DOCX, PDF•

0 gostou•698 visualizações

un cuadro comparativo sobre virus

Denunciar

Compartilhar

Denunciar

Compartilhar

Recomendados

Recomendados

Mais conteúdo relacionado

Mais procurados

Mais procurados (20)

Semelhante a Cuadro comparativo mantencion

Semelhante a Cuadro comparativo mantencion (20)

Último

Usos y desusos de la inteligencia artificial en revistas científicas

Usos y desusos de la inteligencia artificial en revistas científicasJuan D. Machin-Mastromatteo #Juantífico

Último (20)

Factores que intervienen en la Administración por Valores.pdf

Factores que intervienen en la Administración por Valores.pdf

Novena de Pentecostés con textos de san Juan Eudes

Novena de Pentecostés con textos de san Juan Eudes

Usos y desusos de la inteligencia artificial en revistas científicas

Usos y desusos de la inteligencia artificial en revistas científicas

Desarrollo y Aplicación de la Administración por Valores

Desarrollo y Aplicación de la Administración por Valores

Código Civil de la República Bolivariana de Venezuela

Código Civil de la República Bolivariana de Venezuela

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

PINTURA DEL RENACIMIENTO EN ESPAÑA (SIGLO XVI).ppt

Los avatares para el juego dramático en entornos virtuales

Los avatares para el juego dramático en entornos virtuales

Tema 19. Inmunología y el sistema inmunitario 2024

Tema 19. Inmunología y el sistema inmunitario 2024

Cuadro comparativo mantencion

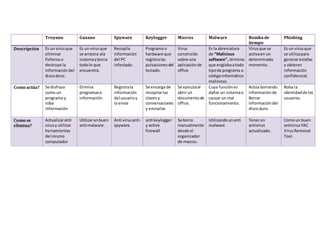

- 1. Troyano Gusano Spyware Keylogger Macros Malware Bombade tiempo Phishing Descripción Es un virusque eliminar ficheroso destruye la informacióndel discoduro. Es un virusque se arrastra ala sistemayborra todolo que encuentra. Recopila información del PC infectado. Programa o hardware que registralas pulsacionesdel teclado. Virus construido sobre una aplicaciónde office Es la abreviatura de “Malicious software”,término que englobaatodo tipode programa o códigoinformático malicioso. Virusque se activaen un determinado momento. Es un virusque se utilizapara generarestafas y obtener información confidencial. Como actúa? Se disfraza como un programa y roba información Elimina programase información. Registrala información del usuarioy la envía Se encarga de recopilarlas clavesy conversaciones y enviarlas Se ejecutaal abrir un documentode office. Cuya funciónes dañar un sistemao causar un mal funcionamiento. Actúa borrando informaciónde Borrar información del discoduro. Roba la identidadde los usuarios. Como se elimina? Actualizaranti virusy utilizar herramientas del mismo computador Utilizarunbuen anti malware. Anti virusanti- spyware anti keylogger y active firewall Se borra manualmente desde el organizador de macros. Utilizandounanti malware Tenerun antivirus actualizado. Comoun buen antivirusYAC VirusRemoval Tool.