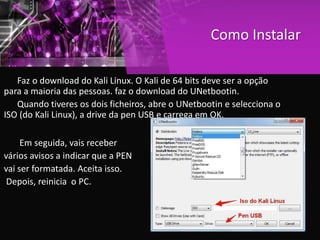

O documento resume as principais características e ferramentas do sistema operativo Kali Linux:

1) Kali Linux é uma distribuição Linux focada em segurança e ética hacker, originada do BackTrack em 2006;

2) Contém mais de 300 ferramentas nativas para pentesting, invasão, penetração e análise forense;

3) As ferramentas mais populares são Nmap, SET, Nessus, John the Ripper, Aircrack-ng e Radare2.