Encriptación

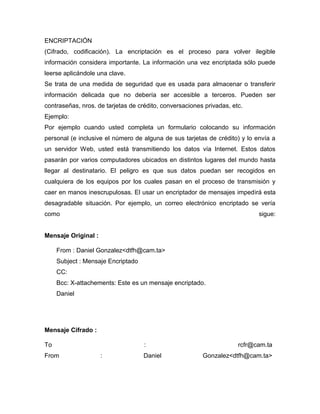

- 1. ENCRIPTACIÓN<br />(Cifrado, codificación). La encriptación es el proceso para volver ilegible información considera importante. La información una vez encriptada sólo puede leerse aplicándole una clave.<br />Se trata de una medida de seguridad que es usada para almacenar o transferir información delicada que no debería ser accesible a terceros. Pueden ser contraseñas, nros. de tarjetas de crédito, conversaciones privadas, etc.<br />Ejemplo:<br />Por ejemplo cuando usted completa un formulario colocando su información personal (e inclusive el número de alguna de sus tarjetas de crédito) y lo envía a un servidor Web, usted está transmitiendo los datos vía Internet. Estos datos pasarán por varios computadores ubicados en distintos lugares del mundo hasta llegar al destinatario. El peligro es que sus datos puedan ser recogidos en cualquiera de los equipos por los cuales pasan en el proceso de transmisión y caer en manos inescrupulosas. El usar un encriptador de mensajes impedirá esta desagradable situación. Por ejemplo, un correo electrónico encriptado se vería como sigue:Mensaje Original :<br />From : Daniel Gonzalez < dtfh@cam.ta> Subject : Mensaje Encriptado CC: Bcc: X-attachements: Este es un mensaje encriptado. Daniel <br />Mensaje Cifrado : <br />To : rcfr@cam.ta From : Daniel Gonzalez < dtfh@cam.ta> Subject : Mensaje Encriptado CC: Bcc: X-attachments: --------BEGIN PGP MESSAGE-------- Versión : 2.6.3i mQBNAz1WoAAAECANPb0ohl/Jhi8fVeOpgMhtrOOMaRdequ0BvxrXmlQ frkdls#DSDSHRaaslptekms0ke0yldmcvxtsjwlxzpsgfghwteddklpvnmfjkdodkeiwwa bdksiJdhyrtewnslipsNMcutoesjutlesoernrtksyemskdiplesirpownsvthehskjjjskslap qqkwidteYUDjhdlFlsporiutyBeubcvtSFErdhiyoup342dgg7fhh0dhfdfg0dg00fddd9d 3r0r0sosodfspwepwsjdfmNaMKxcvbdteuwOIDPLSKjhhfyterdghsbasdynetsewrsfdj dIVadZq98dkdfld== =rm2D --------END PGP MESSAGE------ <br />Para encriptar información se utilizan complejas fórmulas matemáticas y para desencriptar, se debe usar una clave como parámetro para esas fórmulas.<br />El texto plano que está encriptado o cifrado se llama criptograma.<br />El increíble crecimiento de Internet ha excitado a gente de negocios y consumidores con la promesa de cambiar el modo de trabajar e incluso de vida. Sin embargo, paralelo a esta forma nueva forma de hacer transacciones comerciales, existe una preocupación sobre lo seguro que es Internet, especialmente cuando se manda información privada o sensitiva en la red.<br />Tenemos que reconocerlo, existe muchos tipos de información que no queremos que otros vean, como pueden ser:<br />Información de tarjetas de crédito. <br />Números de la seguridad social. <br />Correspondencia privada. <br />Datos personales. <br />Información sensitiva de una compañía o empresa. <br />Información de datos bancarios. <br />La seguridad en la red es ofrecida entre ordenadores por Internet mediante una variedad de métodos. Uno de los modos más básicos y simples que se han utilizado siempre, es tener esta información privilegiada en dispositivos de almacenamiento, como pueden ser disquetes, CD o más actualmente DVD. Hoy en día, este método es insuficiente y por ello los métodos de seguridad más populares utilizan la encriptación, el cual es el proceso de codificar la información de tal manera, que solo la persona (u ordenador) con una clave determinada, puede decodificarla y hacer uso de dicha información.<br />La encriptación se hace a través de la aplicación de cierto tratamiento a los códigos ASCII de los mensajes, de manera que el tratamiento inverso será el único camino práctico para decodificar el mensaje. <br />¿Cómo se mantiene indescifrable una cadena codificada?. <br />Se trata de combinar la clave de encriptación con el mensaje de manera que las probabilidades de decodificar el mensaje, sin conocer la clave, sean virtualmente infimas, es decir, el tan prolongado el trabajo de desciframiento que no existen esperanzas próximas. Por ejemplo cuando un cristal ornamental se rompe violentamente, es casi imposible volver a juntar las piezas para obtener la pieza original.<br />Como una cita teórica, uno de los algoritmos de codificación se basa en la función números primos. Por ejemplo resulta fácil multiplicar dos números primos, sean a = 11927 y b = 20903, de manera que a • b = c = 249310081. Pero resulta muy difícil determinar a y b a partir de c. Matemáticamente esto se hace a través del procedimiento conocido como Descomposición Factorial. En el ejemplo c viene a ser la codificación, mientras a y b son la clave de decodificación. Esta estrategia es la base de un ingenioso y sofisticado sistema de encriptación llamado Criptosistema RSA (en honor a sus autores). de hecho este es el mejor sistema de encriptación y es posible que sea aplicado en las comunicaciones masivas de Internet en un futuro. Siguiendo con mí ejemplo, en un caso real, se trata de cifras de alrededor de 250 dígitos, lo cual teóricamente requiere de millones de años para descomponer factorialmente. Una anécdota citada en el libro Camino al Futuro (2ª edición) de Mr. Gates, cuenta que un reto publico de descifrar una clave de 129 dígitos fue superado al coordinar un trabajo de varias computadoras e Internet, para finalmente lograr la respuesta en menos de un año. En el reto los autores predecían que su mensaje jamás sería desvelado. El libro mencionado hace una exposición más detallada de este tema. Por supuesto, este articulo no llegará tan lejos.<br /> Procedimientos de Encriptación<br />La Encriptación tiene dos elementos: Un mensaje, y una clave privada de acceso entre el emisor y el receptor, con la cual se puede descifrar el mensaje. El procedimiento de encriptación produce un mensaje o archivo cifrado. Presento dos procedimientos escritos en Visual Basic, catalogados como verdaderas maneras de encriptación. <br />Modelo EncryptionString<br />EncryptionString, es un clásico sistema el cual toma el mensaje y una clave del usuario, y a través de una combinación de estos dos parámetros se produce una cadena codificada. Mantengo la explicación original del método:<br />Texto a codificar: ENCRYPTION<br />Caracteres del Texto: E N C R Y P T I O N<br />Códigos ASCII: 69 78 67 82 89 80 84 73 79 78<br />Contraseña KEY: K E Y K E Y K E Y K<br />Caracteres de KEY: 75 69 89 75 69 89 75 69 89 75<br />Suma de Códigos ASCII: 144 147 156 157 158 169 159 142 168 153<br />En caracteres: “ œ ? © Ÿ ? ¨ ™<br />Texto codificado: “œ?©Ÿ?¨™ <br />El modo para usar la función EncryptionString es el siguiente:<br />'//Codifica<br />TextoCodificado = EncryptString(TextoOriginal, Contraseña, ENCRYPT)<br />'//Decodifica<br />TextoOriginal = EncryptString(TextoCodificado, Contraseña, DECRYPT)<br />La ventaja de esta técnica es que es muy flexible de usar e intuitiva. Sin tener la máxima seguridad, es muy segura. Escribir un programa para encriptar archivos resulta bastante simple por aquello de la contraseña. No ocurre lo mismo con el siguiente procedimiento: ChrTran. <br />IMÁGENES<br />