Eset infografia-facebook-final

•

0 gostou•3,405 visualizações

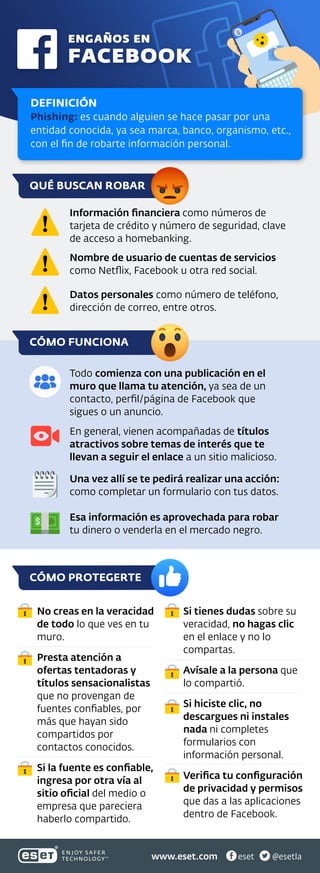

Este documento ofrece consejos para protegerse de los engaños en Facebook. Explica que los estafadores comparten publicaciones con títulos atractivos que llevan a sitios maliciosos donde se pide información personal o financiera. Recomienda no creer todo lo que se ve en el muro, prestar atención a ofertas sospechosas aunque las compartan conocidos, e ingresar directamente al sitio oficial si la fuente es confiable. Además, aconseja no descargar ni completar formularios en los enlaces sospe

Denunciar

Compartilhar

Denunciar

Compartilhar

Baixar para ler offline

Recomendados

Mais conteúdo relacionado

Mais procurados

Mais procurados (20)

Pc zombie, phishing, spim, spear phishing, ransomware, spam y scam. principal...

Pc zombie, phishing, spim, spear phishing, ransomware, spam y scam. principal...

Ataques cibernéticos: pasos para evitar el phishing de manera correcta

Ataques cibernéticos: pasos para evitar el phishing de manera correcta

Semelhante a Eset infografia-facebook-final

Semelhante a Eset infografia-facebook-final (20)

Mais de ESET Latinoamérica

Mais de ESET Latinoamérica (20)

Último

Último (10)

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

Eset infografia-facebook-final

- 1. Información financiera como números de tarjeta de crédito y número de seguridad, clave de acceso a homebanking. Nombre de usuario de cuentas de servicios como Netflix, Facebook u otra red social. Datos personales como número de teléfono, dirección de correo, entre otros. QUÉ BUSCAN ROBAR CÓMO FUNCIONA CÓMO PROTEGERTE No creas en la veracidad de todo lo que ves en tu muro. Presta atención a ofertas tentadoras y títulos sensacionalistas que no provengan de fuentes confiables, por más que hayan sido compartidos por contactos conocidos. Si la fuente es confiable, ingresa por otra vía al sitio oficial del medio o empresa que pareciera haberlo compartido. En general, vienen acompañadas de títulos atractivos sobre temas de interés que te llevan a seguir el enlace a un sitio malicioso. FACEBOOK ENGAÑOS EN Si tienes dudas sobre su veracidad, no hagas clic en el enlace y no lo compartas. Avísale a la persona que lo compartió. Si hiciste clic, no descargues ni instales nada ni completes formularios con información personal. Verifica tu configuración de privacidad y permisos que das a las aplicaciones dentro de Facebook. www.eset.com @esetlaeset Una vez allí se te pedirá realizar una acción: como completar un formulario con tus datos. Esa información es aprovechada para robar tu dinero o venderla en el mercado negro. DEFINICIÓN Phishing: es cuando alguien se hace pasar por una entidad conocida, ya sea marca, banco, organismo, etc., con el fin de robarte información personal. Todo comienza con una publicación en el muro que llama tu atención, ya sea de un contacto, perfil/página de Facebook que sigues o un anuncio.