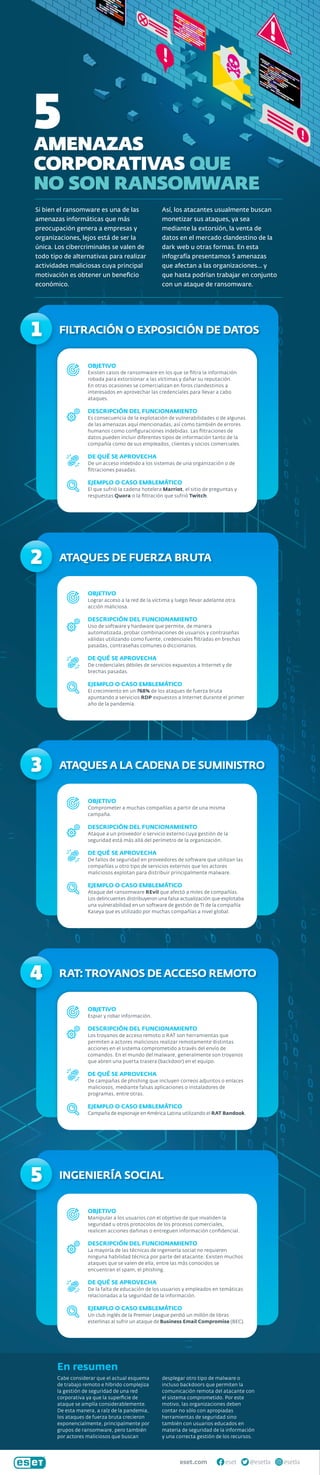

5 amenazas cibernéticas empresariales distintas al ransomware

- 1. FILTRACIÓN O EXPOSICIÓN DE DATOS 1 ATAQUES DE FUERZA BRUTA OBJETIVO Lograr acceso a la red de la víctima y luego llevar adelante otra acción maliciosa. DESCRIPCIÓN DEL FUNCIONAMIENTO Uso de software y hardware que permite, de manera automatizada, probar combinaciones de usuarios y contraseñas válidas utilizando como fuente, credenciales filtradas en brechas pasadas, contraseñas comunes o diccionarios. DE QUÉ SE APROVECHA De credenciales débiles de servicios expuestos a Internet y de brechas pasadas. EJEMPLO O CASO EMBLEMÁTICO El crecimiento en un 768% de los ataques de fuerza bruta apuntando a servicios RDP expuestos a Internet durante el primer año de la pandemia. 2 ATAQUES A LA CADENA DE SUMINISTRO OBJETIVO Comprometer a muchas compañías a partir de una misma campaña. DESCRIPCIÓN DEL FUNCIONAMIENTO Ataque a un proveedor o servicio externo cuya gestión de la seguridad está más allá del perímetro de la organización. DE QUÉ SE APROVECHA De fallos de seguridad en proveedores de software que utilizan las compañías u otro tipo de servicios externos que los actores maliciosos explotan para distribuir principalmente malware. EJEMPLO O CASO EMBLEMÁTICO Ataque del ransomware REvil que afectó a miles de compañías. Los delincuentes distribuyeron una falsa actualización que explotaba una vulnerabilidad en un software de gestión de TI de la compañía Kaseya que es utilizado por muchas compañías a nivel global. 3 RAT: TROYANOS DE ACCESO REMOTO OBJETIVO Espiar y robar información. DESCRIPCIÓN DEL FUNCIONAMIENTO Los troyanos de acceso remoto o RAT son herramientas que permiten a actores maliciosos realizar remotamente distintas acciones en el sistema comprometido a través del envío de comandos. En el mundo del malware, generalmente son troyanos que abren una puerta trasera (backdoor) en el equipo. DE QUÉ SE APROVECHA De campañas de phishing que incluyen correos adjuntos o enlaces maliciosos, mediante falsas aplicaciones o instaladores de programas, entre otras. EJEMPLO O CASO EMBLEMÁTICO Campaña de espionaje en América Latina utilizando el RAT Bandook. 4 INGENIERÍA SOCIAL OBJETIVO Manipular a los usuarios con el objetivo de que invaliden la seguridad u otros protocolos de los procesos comerciales, realicen acciones dañinas o entreguen información confidencial. DESCRIPCIÓN DEL FUNCIONAMIENTO La mayoría de las técnicas de ingeniería social no requieren ninguna habilidad técnica por parte del atacante. Existen muchos ataques que se valen de ella, entre las más conocidos se encuentran el spam, el phishing. DE QUÉ SE APROVECHA De la falta de educación de los usuarios y empleados en temáticas relacionadas a la seguridad de la información. EJEMPLO O CASO EMBLEMÁTICO Un club inglés de la Premier League perdió un millón de libras esterlinas al sufrir un ataque de Business Email Compromise (BEC). 5 OBJETIVO Existen casos de ransomware en los que se filtra la información robada para extorsionar a las víctimas y dañar su reputación. En otras ocasiones se comercializan en foros clandestinos a interesados en aprovechar las credenciales para llevar a cabo ataques. DESCRIPCIÓN DEL FUNCIONAMIENTO Es consecuencia de la explotación de vulnerabilidades o de algunas de las amenazas aquí mencionadas, así como también de errores humanos como configuraciones indebidas. Las filtraciones de datos pueden incluir diferentes tipos de información tanto de la compañía como de sus empleados, clientes y socios comerciales. DE QUÉ SE APROVECHA De un acceso indebido a los sistemas de una organización o de filtraciones pasadas. EJEMPLO O CASO EMBLEMÁTICO El que sufrió la cadena hotelera Marriot, el sitio de preguntas y respuestas Quora o la filtración que sufrió Twitch. Cabe considerar que el actual esquema de trabajo remoto e híbrido complejiza la gestión de seguridad de una red corporativa ya que la superficie de ataque se amplía considerablemente. De esta manera, a raíz de la pandemia, los ataques de fuerza bruta crecieron exponencialmente, principalmente por grupos de ransomware, pero también por actores maliciosos que buscan desplegar otro tipo de malware o incluso backdoors que permiten la comunicación remota del atacante con el sistema comprometido. Por este motivo, las organizaciones deben contar no sólo con apropiadas herramientas de seguridad sino también con usuarios educados en materia de seguridad de la información y una correcta gestión de los recursos. En resumen eset.com esetla eset @esetla Si bien el ransomware es una de las amenazas informáticas que más preocupación genera a empresas y organizaciones, lejos está de ser la única. Los cibercriminales se valen de todo tipo de alternativas para realizar actividades maliciosas cuya principal motivación es obtener un beneficio económico. Así, los atacantes usualmente buscan monetizar sus ataques, ya sea mediante la extorsión, la venta de datos en el mercado clandestino de la dark web u otras formas. En esta infografía presentamos 5 amenazas que afectan a las organizaciones... y que hasta podrían trabajar en conjunto con un ataque de ransomware. 5 AMENAZAS CORPORATIVAS QUE NO SON RANSOMWARE