Позаботьтесь об информационной безопасности

•

0 gostou•613 visualizações

Denunciar

Compartilhar

Denunciar

Compartilhar

Baixar para ler offline

Recomendados

Recomendados

Mais conteúdo relacionado

Mais procurados

Mais procurados (20)

EDR вам в помощь, или Next Generation Endpoint Security

EDR вам в помощь, или Next Generation Endpoint Security

Как построить систему управления информационными рисками

Как построить систему управления информационными рисками

Процедура внедрения СУИБ в банке: основные шаги и подводные камни

Процедура внедрения СУИБ в банке: основные шаги и подводные камни

ИТ-подразделение Cisco защищает инфраструктуру и данные компании с помощью In...

ИТ-подразделение Cisco защищает инфраструктуру и данные компании с помощью In...

Возможно ли обеспечить 100% гарантию безопасности организации

Возможно ли обеспечить 100% гарантию безопасности организации

Глобальные системы предотвращения атак: международный опыт

Глобальные системы предотвращения атак: международный опыт

Лаборатория Касперского: Внутренние и внешние издержки и их критерии в общей ...

Лаборатория Касперского: Внутренние и внешние издержки и их критерии в общей ...

PT ISIM. Обнаружение кибератак на промышленные объекты

PT ISIM. Обнаружение кибератак на промышленные объекты

Destaque

Destaque (20)

Различия в лицензионных требованиях по видам деятельности с шифровальными сре...

Различия в лицензионных требованиях по видам деятельности с шифровальными сре...

Развитие интегрированных решений на основе Cisco UCS

Развитие интегрированных решений на основе Cisco UCS

Применение облачной модели OpenStack для внутренней разработки ПО в компании

Применение облачной модели OpenStack для внутренней разработки ПО в компании

Обзор распределенной системы самообслуживания на базе Cisco VoicePortal10.5

Обзор распределенной системы самообслуживания на базе Cisco VoicePortal10.5

Планирование и оптимизация сети оператора связи IP/MPLS с Cisco WAN Orchestra...

Планирование и оптимизация сети оператора связи IP/MPLS с Cisco WAN Orchestra...

От хаоса в методах доступа в корпоративных сетях к унифицированной политике

От хаоса в методах доступа в корпоративных сетях к унифицированной политике

Как использовать расходы на ИТ за счет использования облачных сервисов

Как использовать расходы на ИТ за счет использования облачных сервисов

Тенденции развития и новые возможности систем видеосвязи и телеприсутствия.

Тенденции развития и новые возможности систем видеосвязи и телеприсутствия.

Intel Data Center Manager® как основа управления ресурсами ЦОД.

Intel Data Center Manager® как основа управления ресурсами ЦОД.

Решения Cisco в области ИБ для центров обработки данных

Решения Cisco в области ИБ для центров обработки данных

Семейство мультисервисных маршрутизаторов Cisco ISR G2. Обзор интегрированных...

Семейство мультисервисных маршрутизаторов Cisco ISR G2. Обзор интегрированных...

Технология защиты от Malware на базе SourceFire FireAMP

Технология защиты от Malware на базе SourceFire FireAMP

Архитектура Cisco SecureX в области информационной безопасности

Архитектура Cisco SecureX в области информационной безопасности

Управление сетевым доступом корпоративных и персональных устройств с Cisco ISE

Управление сетевым доступом корпоративных и персональных устройств с Cisco ISE

Решение для создания расширенных веб- отчетов Splunk Advanced Web Reporting д...

Решение для создания расширенных веб- отчетов Splunk Advanced Web Reporting д...

Semelhante a Позаботьтесь об информационной безопасности

Semelhante a Позаботьтесь об информационной безопасности (20)

Как техническим менеджерам донести важность кибербезопасности нетехническим т...

Как техническим менеджерам донести важность кибербезопасности нетехническим т...

Оценка значимости защищенного центра обработки данных для компании

Оценка значимости защищенного центра обработки данных для компании

Построение центра мониторинга и управления безопасностью Cisco

Построение центра мониторинга и управления безопасностью Cisco

Пять шагов для защиты ЦОД. Почему традиционная защита может оказаться неэффек...

Пять шагов для защиты ЦОД. Почему традиционная защита может оказаться неэффек...

Игорь Рыжов. Проекты по защите АСУ ТП вчера, сегодня, завтра

Игорь Рыжов. Проекты по защите АСУ ТП вчера, сегодня, завтра

Устранение веб-угроз с помощью комплексных средств безопасности

Устранение веб-угроз с помощью комплексных средств безопасности

Сети управления. Поддержка доступности сетей при кибератаке

Сети управления. Поддержка доступности сетей при кибератаке

Сети управления. Поддержка доступности сетей при кибератаке

Сети управления. Поддержка доступности сетей при кибератаке

Требования к межсетевому экрану нового поколения для предприятий малого и сре...

Требования к межсетевому экрану нового поколения для предприятий малого и сре...

Как построить систему ИБ в кризис; 3 способа снижения затрат на ИБ

Как построить систему ИБ в кризис; 3 способа снижения затрат на ИБ

Microsoft. Никита Трубецкой. "Защита корпоративной информации при доступе из ...

Microsoft. Никита Трубецкой. "Защита корпоративной информации при доступе из ...

Mais de Cisco Russia

Mais de Cisco Russia (20)

История одного взлома. Как решения Cisco могли бы предотвратить его?

История одного взлома. Как решения Cisco могли бы предотвратить его?

Обзор Сервисных Услуг Cisco в России и странах СНГ.

Обзор Сервисных Услуг Cisco в России и странах СНГ.

Клиентские контракты на техническую поддержку Cisco Smart Net Total Care

Клиентские контракты на техническую поддержку Cisco Smart Net Total Care

Профессиональные услуги Cisco для Software-Defined Access

Профессиональные услуги Cisco для Software-Defined Access

Обнаружение известного вредоносного кода в зашифрованном с помощью TLS трафик...

Обнаружение известного вредоносного кода в зашифрованном с помощью TLS трафик...

Промышленный Интернет вещей: опыт и результаты применения в нефтегазовой отрасли

Промышленный Интернет вещей: опыт и результаты применения в нефтегазовой отрасли

Полугодовой отчет Cisco по информационной безопасности за 2017 год

Полугодовой отчет Cisco по информационной безопасности за 2017 год

Годовой отчет Cisco по кибербезопасности за 2017 год

Годовой отчет Cisco по кибербезопасности за 2017 год

Безопасность для цифровой экономики. Развитие продуктов и решений Cisco

Безопасность для цифровой экономики. Развитие продуктов и решений Cisco

Cisco StealthWatch. Использование телеметрии для решения проблемы зашифрованн...

Cisco StealthWatch. Использование телеметрии для решения проблемы зашифрованн...

Обеспечение бесперебойной работы корпоративных приложений в больших гетероген...

Обеспечение бесперебойной работы корпоративных приложений в больших гетероген...

Новое поколение серверов Сisco UCS. Гиперконвергентное решении Cisco HyperFle...

Новое поколение серверов Сisco UCS. Гиперконвергентное решении Cisco HyperFle...

Позаботьтесь об информационной безопасности

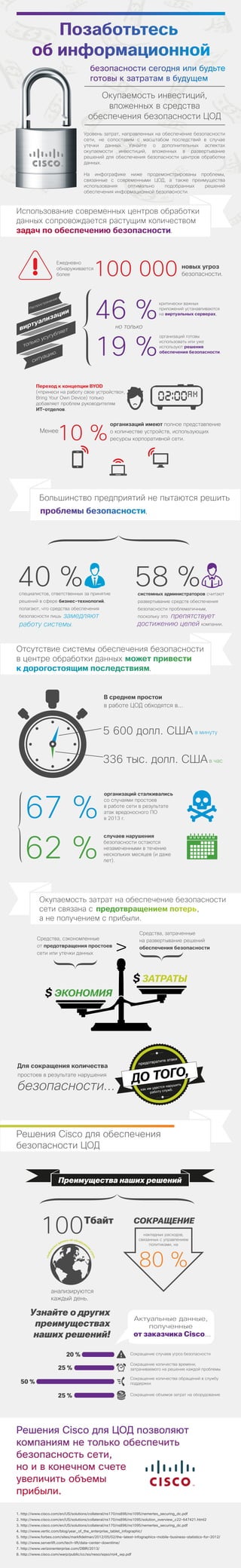

- 1. Окупаемость инвестиций, вложенных в средства обеспечения безопасности ЦОД Уровень затрат, направленных на обеспечение безопасности сети, не сопоставим с масштабом последствий в случае утечки данных. Узнайте о дополнительных аспектах окупаемости инвестиций, вложенных в развертывание решений для обеспечения безопасности центров обработки данных. На инфографике ниже продемонстрированы проблемы, связанные с современными ЦОД, а также преимущества использования оптимально подобранных решений обеспечения информационной безопасности. Использование современных центров обработки данных сопровождается растущим количеством . . Ежедневно обнаруживается 100 000 новых угроз более безопасности. Распространение 46 % критически важных виртуализации приложений устанавливаются на виртуальных серверах, усугубляет но только только 19 % организаций готовы использовать или уже используют решения ситуацию. обеспечения безопасности. Переход к концепции BYOD («принеси на работу свое устройство», Bring Your Own Device) только добавляет проблем руководителям ИТ-отделов. организаций имеют

- 2. ,

- 3. . 10 % Менее Большинство предприятий не пытаются решить . 40 % 58 % специалистов, ответственных за принятие решений в сфере бизнес-технологий, полагают, что средства обеспечения безопасности лишь замедляют поскольку это препятствует достижению целей работу системы . компании. системных администраторов считают развертывание средств обеспечения безопасности проблематичным, Отсутствие системы обеспечения безопасности в центре обработки данных . В среднем простои в работе ЦОД обходятся в... 5 600 долл. США в минуту 336 тыс. долл. США 67 % организаций сталкивались

- 4. 2013 . 62 % случаев нарушения

- 6. ( ). в час Окупаемость затрат на обеспечение безопасности сети связана с , а не получением с прибыли. Средства, сэкономленные предотвращения простоев сети или утечки данных v $ ЭКОНОМИЯ Средства, затраченные на развертывание решений обеспечения безопасности $ ЗАТРАТЫ предотвратите атаки Для сокращения количества простоев в результате нарушения безопасности... ДО ТОГО, удастся нарушить как им работу служб. Решения Cisco для обеспечения безопасности ЦОД Преимущества наших решений 100 Tбайт СОКРАЩЕНИЕ глобальных данных об обнаружении угроз анализируются каждый день. Узнайте о других преимуществах наших решений! накладных расходов, связанных с управлением политиками, на 80 %

- 8. ,

- 10. от заказчика Cisco... Сокращение случаев угроз безопасности Сокращение количества времени, затрачиваемого на решение каждой проблемы Сокращение количества обращений в службу поддержки Сокращение объемов затрат на оборудование 20 % 25 % 50 % 25 % 1. http://www.cisco.com/en/US/solutions/collateral/ns170/ns896/ns1095/nemertes_securing_dc.pdf 2. http://www.cisco.com/en/US/solutions/collateral/ns170/ns896/ns1095/solution_overview_c22-647421.html2 3. http://www.cisco.com/en/US/solutions/collateral/ns170/ns896/ns1095/nemertes_securing_dc.pdf 4. http://www.vertic.com/blog/year_of_the_enterprise_tablet_infographic/ 5. http://www.forbes.com/sites/markfidelman/2012/05/02/the-latest-infographics-mobile-business-statistics-for-2012/ 6. http://www.serverlift.com/tech-lift/data-center-downtime/ 7. http://www.verizonenterprise.com/DBIR/2013/ 8. http://www.cisco.com/warp/public/cc/so/neso/sqso/roi4_wp.pdf