Amenazas

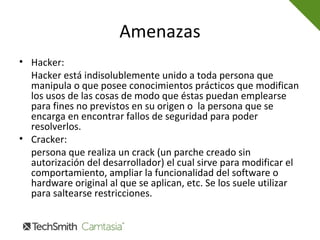

- 1. Amenazas • Hacker: Hacker está indisolublemente unido a toda persona que manipula o que posee conocimientos prácticos que modifican los usos de las cosas de modo que éstas puedan emplearse para fines no previstos en su origen o la persona que se encarga en encontrar fallos de seguridad para poder resolverlos. • Cracker: persona que realiza un crack (un parche creado sin autorización del desarrollador) el cual sirve para modificar el comportamiento, ampliar la funcionalidad del software o hardware original al que se aplican, etc. Se los suele utilizar para saltearse restricciones.

- 2. Amenazas • Spam: los mensajes no solicitados, no deseados o con remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. • Malware:es un tipo de software hostil, intrusivo o molesto que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario.

- 3. Amenazas • Adware: Un programa de clase adware es cualquier programa que automáticamente muestra u ofrece publicidad web ya sea incrustada en una página web mediante gráficos, carteles, ventanas flotantes, o durante la instalación de algún programa al usuario con el fin de generar lucro a sus autores. • Pharming: Utiliza sitios Web falsos y el robo de información confidencial para perpetrar estafas en línea, redirigiendo a sus víctimas a un sitio Web falso, incluso si escriben correctamente la dirección Web de su banco o de otro servicio en línea en el explorador de Internet.

- 4. Amenazas • Virus: • Un virus es un malware que tiene por objetivo alterar el funcionamiento normal del ordenador(destruir, de manera intencionada, los datos almacenados en una computadora), sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

- 5. Amenazas • Gusano: Los gusanos informáticos se propagan de computadora a computadora, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona. Lo más peligroso de los worms o gusanos informáticos es su capacidad para replicarse en el sistema informático, por lo que una computadora podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador a gran escala. A diferencia de un virus, un gusano no necesita alterar los archivos de programas, sino que se encuentra en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

- 6. Amenazas • Troyanos: Se denomina caballo de Troya, o troyano, a un software malicioso que se presenta al usuario como un programa aparentemente inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos, crean una puerta trasera (en inglés backdoor) que permite la administración remota a un usuario no autorizado. • Cookies:Una galleta, galleta informática o cookie es una pequeña información enviada por un sitio web y almacenada en el navegador del usuario, de manera que el sitio web puede consultar la actividad previa del usuario. La cual sirve para consultar la actividad previa del usuario, llevar el control de usuarios y conseguir información sobre los hábitos de navegación del usuario, e intentos de spyware por parte de agencias de publicidad y otros.

- 7. Amenazas • HIjackers: • Spyware: • Keyloggers: • Sniffer: