Certifier l'identité enjeux

- 1. Certifier l'identité Quelques enjeux liés à la certification d'identité auprès d'élèves de seconde

- 2. Certifier de son identité Point 1. le système d'identité

- 3. - Un registre - Un identifiant - Des documents d'identité issu du registre - Un tiers de confiance pour garantir l'identité - Des droits et des devoirs Tout système d'identité, quel qu'il soit nécessite ces 5 critères

- 5. Le système d'identité de l'Immac

- 8. Un tiers de confiance pérenne et de bonne moralité

- 11. Des droits

- 12. Des devoirs

- 13. Et Paul Lome, de qui est-il l'identifiant ? Qu'est-ce qui certifie son identité ?

- 14. Certifier de son identité Point 2. Se connecter au réseau de l'établissement

- 16. Accéder au système d'information

- 17. Rôle : élèves

- 19. Données personnelles http://www.agelyance.com/annonces/telesecretairesecretaire-medicale-rouen-et-france-entiere/ http://materalbum.free.fr/rentreemaitresse/fichiers.htm

- 21. Données Accès personnelles Charte Signature

- 22. Données Accès Profil personnelles Charte Signature

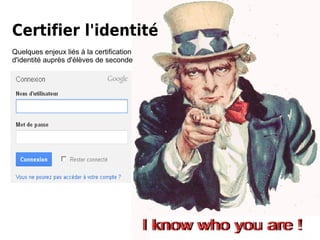

- 23. Certifier de son identité : Point 3. Se connecter sur des espaces numériques en ligne

- 24. Et sur Internet : les systèmes d'informations ?

- 27. Données personnelles Si le serveur n'est pas en France, pas de déclaration à la CNIL.

- 28. Création identifiant et mot de passe

- 29. Je donne mes Création informations identifiant et personnelles mot de passe Je signe les CGU (sans les lire)

- 30. Je donne mes Création informations identifiant et personnelles mot de passe Je signe les CGU (sans les lire) Mon profil est généré. J'ai un accès personnalisé au service par mon compte

- 31. Je donne mes Création informations identifiant et personnelles mot de passe Je signe les CGU (sans les lire) Mon profil est généré. J'ai un accès personnalisé au service par mon compte Je peux/dois modifier les paramètres de confidentialité.

- 32. C'est à la fois un cadre plus libre, plus généraliste (ce n'est pas un usage pédagogique), et qui fait porter la responsabilité des données personnelles sur l'usager : vous !

- 33. Certifier de son identité : Point 4. Tracer l'activité

- 34. Accéder au système d'information

- 40. Requête moteur de recherche La plupart des moteurs de recherche garde en mémoire les requêtes effectuées par les usagers Exemple d'une mémoire de requête

- 42. 06 12 52...

Notas do Editor

- Attention à soi

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Attention à soi

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- En ligne c'est la même chose, sauf que on ne sait pâs forcément qui est derrière le service Pour s'inscrire = créer un compte lecture

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- Dans un système d'information, il y a des identifiants avec un registre tenu par le service Concrètement un identifiant donné par le service et un mot de passe

- En ligne c'est la même chose, sauf que on ne sait pâs forcément qui est derrière le service Pour s'inscrire = créer un compte lecture

- Procédés techniques pour tracer les personnes. Associé aux compte, on peut donc tracer l'activité de la personne grâce à l 'adresse IP Chaque objet communicant via les réseaux numériques a une adresse ip

- Sur le même principe, un moteur de recherche peut conserver les résultats de recherche d'une requête sur le web

- En ligne c'est la même chose, sauf que on ne sait pâs forcément qui est derrière le service Pour s'inscrire = créer un compte lecture

- Intrusion dans nos espaces personnels – l'adresse mail au coeur du dispositif L'adresse mail était la seule certification possible jusqu'à présent. Avec les réseaux sociaux, et l'intégration du mail dans le dispositif social, l'enjeu c'est le nom réel, hors pseudo et hors anonymat L'enjeu : pouvoir certifier que la personne qui agit sur le web est une personne réelle

- Les données personnelles transmises aux applications

- Certification d'identité, suivi des actions et vente aux entreprise d'une solution clé en main de social knowledge

- Facebook a besoin de contenu – tracking des sites sur lesquels on va si connection Edgerank Google a besoin de social → personnalisation