CCNA Discovery 4.0 Examen Capítulo I Examen 7 (Respuestas o Solucionario)

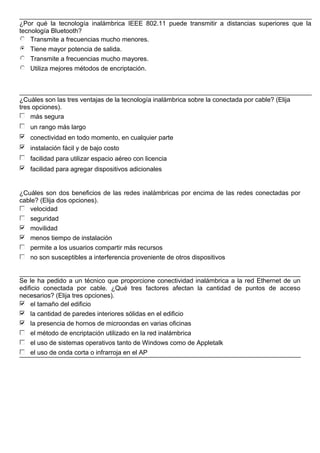

- 1. ¿Por qué la tecnología inalámbrica IEEE 802.11 puede transmitir a distancias superiores que la tecnología Bluetooth? Transmite a frecuencias mucho menores. Tiene mayor potencia de salida. Transmite a frecuencias mucho mayores. Utiliza mejores métodos de encriptación. ¿Cuáles son las tres ventajas de la tecnología inalámbrica sobre la conectada por cable? (Elija tres opciones). más segura un rango más largo conectividad en todo momento, en cualquier parte instalación fácil y de bajo costo facilidad para utilizar espacio aéreo con licencia facilidad para agregar dispositivos adicionales ¿Cuáles son dos beneficios de las redes inalámbricas por encima de las redes conectadas por cable? (Elija dos opciones). velocidad seguridad movilidad menos tiempo de instalación permite a los usuarios compartir más recursos no son susceptibles a interferencia proveniente de otros dispositivos Se le ha pedido a un técnico que proporcione conectividad inalámbrica a la red Ethernet de un edificio conectada por cable. ¿Qué tres factores afectan la cantidad de puntos de acceso necesarios? (Elija tres opciones). el tamaño del edificio la cantidad de paredes interiores sólidas en el edificio la presencia de hornos de microondas en varias oficinas el método de encriptación utilizado en la red inalámbrica el uso de sistemas operativos tanto de Windows como de Appletalk el uso de onda corta o infrarroja en el AP

- 2. ¿Por qué la seguridad es tan importante en las redes inalámbricas? Las redes inalámbricas son normalmente más lentas que las redes conectadas por cable. Los televisores y otros dispositivos pueden interferir con las señales inalámbricas. Las redes inalámbricas difunden datos por un medio que permite el fácil acceso. Los factores ambientales, como los temporales, pueden afectar las redes inalámbricas. ¿Qué logotipo de Wi-Fi indica la presencia de un dispositivo inalámbrico? IEEE ha aprobado el dispositivo. El dispositivo es interoperable con los demás estándares inalámbricos. El dispositivo es interoperable con otros dispositivos del mismo estándar que también muestran el logotipo Wi-Fi. El dispositivo es compatible en retrospectiva con los demás estándares inalámbricos. ¿Qué afirmación es verdadera acerca de los bridges inalámbricos? conecta dos redes con un enlace inalámbrico dispositivo estacionario que se conecta con una LAN inalámbrica permite a los clientes inalámbricos que se conecten con una red conectada por cable incrementa la intensidad de la señal inalámbrica ¿Qué componente de WLAN se conoce comúnmente como un STA? celda antena punto de acceso bridge inalámbrico cliente inalámbrico ¿Qué afirmación es verdadera con referencia a una red inalámbrica específica? se crea al conectar a los clientes inalámbricos en una red par a par se crea al conectar a los clientes inalámbricos con un solo AP centralizado se crea al conectar varios conjuntos de servicios básicos inalámbricos a través de un sistema de distribución se crea al conectar clientes inalámbricos con una red conectada por cable por medio de un ISR

- 3. Consulte el gráfico. En la opción del Menú Inalámbrico de un router integrado Linksys, ¿qué significa la opción Combinado del modo de Red? El router admite encriptación y autenticación. El router admite conexiones tanto por cable como inalámbricas. El router admite dispositivos 802.11b, 802.11g y 802.11n. El router admite conectividad a través de frecuencias infrarrojas y de radio. Consulte el gráfico. En el menú Inalámbrico de un router integrado Linksys, ¿qué opción de configuración permite la presencia del punto de acceso para que sea del conocimiento de clientes cercanos? Modo de red Nombre de la red (SSID) Banda de radio Canal ancho Canal estándar Broadcast de SSID

- 4. ¿Qué dos afirmaciones acerca de un identificador de conjunto de servicio (SSID) son verdaderas? (Elija dos opciones). indica a un dispositivo inalámbrico a qué WLAN pertenece consiste de una secuencia de 32 caracteres y no hace distinción entre mayúsculas y minúsculas responsable de determinar la intensidad de la señal todos los dispositivos inalámbricos de la misma WLAN deben tener el mismo SSID se usa para encriptar datos enviados por toda la red inalámbrica ¿Qué dos afirmaciones tipifican la seguridad de la red inalámbrica? (Elija dos opciones). Las redes inalámbricas ofrecen las mismas características de seguridad que las redes conectadas por cables. La detección de redes inalámbricas mejora la seguridad de las redes inalámbricas. Al tener desactivado el broadcast de SSID, un infractor debe conocer el SSID para realizar la conexión. El uso de la dirección IP por defecto en un punto de acceso puede facilitar la piratería informática. Un infractor necesita acceso físico a por lo menos un dispositivo de red para lanzar un ataque. ¿Qué tipo de autenticación utiliza un punto de acceso por defecto? Abierto PSK WEP EAP ¿Qué afirmación es verdadera acerca de la autenticación abierta cuando se habilita en un punto de acceso? no requiere autenticación utiliza un algoritmo de encriptación de 64 bits requiere el uso de un servidor de autenticación requiere una contraseña mutuamente acordada ¿Qué dos métodos de autenticación podría usar un punto de acceso? (Elija dos opciones). WEP WPA EAP ASCII claves precompartidas

- 5. ¿Cuál es la diferencia entre utilizar autenticación abierta y claves precompartidas? La autenticación abierta requiere de una contraseña. Las claves precompartidas no requieren de contraseña. La autenticación abierta se usa con redes inalámbricas. Las claves precompartidas se utilizan con redes conectadas con cables. Las claves precompartidas requieren una palabra secreta encriptada. La autenticación abierta no requiere de palabra secreta. Las claves precompartidas requieren una dirección MAC programada en el punto de acceso. La autenticación abierta no requiere esta programación. ¿Qué término describe la codificación de datos inalámbricos para evitar que un pirata informático lea datos interceptados? filtrado de direcciones autenticación difusión con broadcast encriptación codificación con frase de contraseña ¿Qué función de punto de acceso permite que un administrador de red defina qué tipo de datos puede ingresar en la red inalámbrica? encriptación bloqueo de piratería informática filtrado de tráfico filtrado de direcciones MAC autenticación ¿Cuáles son las dos longitudes clave de WEP? (Elija dos opciones). 8 bits 16 bits 32 bits 64 bits 128 bits Complete la siguiente oración: WEP se usa para ______ y EAP se usa para _____ redes inalámbricas. encriptar; autenticar a usuarios en filtrar tráfico; seleccionar la frecuencia operativa para identificar la red inalámbrica; comprimir datos en crear la red inalámbrica más pequeña; limitar la cantidad de usuarios en ¿Qué afirmación es verdadera acerca de los bridges inalámbricos? conecta dos redes con un enlace inalámbrico dispositivo estacionario que se conecta con una LAN inalámbrica permite a los clientes inalámbricos que se conecten con una red conectada por cable incrementa la intensidad de la señal inalámbrica

- 6. ¿Cuál es la diferencia entre utilizar autenticación abierta y claves precompartidas? La autenticación abierta requiere de una contraseña. Las claves precompartidas no requieren de contraseña. La autenticación abierta se usa con redes inalámbricas. Las claves precompartidas se utilizan con redes conectadas con cables. Las claves precompartidas requieren una palabra secreta encriptada. La autenticación abierta no requiere de palabra secreta. Las claves precompartidas requieren una dirección MAC programada en el punto de acceso. La autenticación abierta no requiere esta programación. ¿Qué término describe la codificación de datos inalámbricos para evitar que un pirata informático lea datos interceptados? filtrado de direcciones autenticación difusión con broadcast encriptación codificación con frase de contraseña ¿Qué función de punto de acceso permite que un administrador de red defina qué tipo de datos puede ingresar en la red inalámbrica? encriptación bloqueo de piratería informática filtrado de tráfico filtrado de direcciones MAC autenticación ¿Cuáles son las dos longitudes clave de WEP? (Elija dos opciones). 8 bits 16 bits 32 bits 64 bits 128 bits Complete la siguiente oración: WEP se usa para ______ y EAP se usa para _____ redes inalámbricas. encriptar; autenticar a usuarios en filtrar tráfico; seleccionar la frecuencia operativa para identificar la red inalámbrica; comprimir datos en crear la red inalámbrica más pequeña; limitar la cantidad de usuarios en ¿Qué afirmación es verdadera acerca de los bridges inalámbricos? conecta dos redes con un enlace inalámbrico dispositivo estacionario que se conecta con una LAN inalámbrica permite a los clientes inalámbricos que se conecten con una red conectada por cable incrementa la intensidad de la señal inalámbrica