Segurança da Informação - Conceitos e Mecanismos

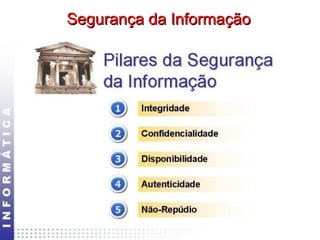

- 3. 1.Integridade Alguém obtém acesso não autorizado ao seu computador e altera as informações de seu Imposto de Renda, momentos antes de voce enviar a Receita Federal. 2. Confidencialidade Alguém obtém acesso não autorizado ao seu computador e lê todas as Informações Contidas na sua Declaração de Imposto de Renda 3. Autenticidade Alguém envia uma mensagem de e-mail se passando por outra pessoa 4. Disponibilidade O seu provedor sofre uma grande sobrecarga de dados ou um ataque de negação de serviço e por este motivo você fica impossibilitado de enviar sua Declaração de Imposto de Renda à Receita Federal 5. Não Repúdio Um Vendedor de produtos e serviços, por via eletrônica pode negar que recebeu um pagamento (adiantado) e recusar-se a fornecer o produto ou prestar o Serviço. Da mesma forma, um comprador desonesto pode recusar-se a pagar Um produto (digital) que lhe foi fornecido, negando sua recepção

- 5. AAUUTTEENNTTIICCAAÇÇÃÃOO EE AAUUTTOORRIIZZAAÇÇÃÃOO Autenticação: A identidade de um usuário perante um sistema. Quem é você para o sistema. Autorização: O sistema sabendo que é você (usuário autenticado), sabe o que pode ou não acessar. MMEECCAANNIISSMMOO DDEE SSEEGGUURRAANNÇÇAA Para assegurar que os sistemas implantem as propriedades de segurança e sejam ditos seguros, existe a necessidade de adoção de mecanismos de segurança. Os mecanismos de segurança são os responsáveis efetivos pela garantia das propriedades e políticas de segurança.

- 6. PPRRIINNCCIIPPAAIISS MMEECCAANNIISSMMOOSS DDEE SSEEGGUURRAANNÇÇAA:: Autenticação: (também considerada como propriedade de segurança); Autenticação é uma prova de identidade. Métodos usados para identificar um usuário: Alguma coisa que você sabe (ex: senha). Alguma coisa que você tem (ex: cartão do banco). Alguma coisa que você é (ex: impressão digital). Método mais utilizado: LLooggiinn ++ ppaasssswwoorrdd AAUUTTOORRIIZZAAÇÇÃÃOO EE CCOONNTTRROOLLEE DDOO AACCEESSSSOO Controlar o acesso a um sistema significa: Estabelecer a associação entre cada usuário e privilégios. Indicar quem (ou o quê) pode ter acesso a algum objeto. Objeto tangível: impressora. Objeto abstrato: diretório, arquivo ou serviço de rede. Autenticação x Autorização Por que a autenticação é uma condição prévia para a autorização? Não existe como estabelecer os direitos de uma entidade dentro de um sistema sem antes GARANTIR a sua identidade.

- 7. SENHA Uma senha (password) na Internet, ou em qualquer sistema computacional, serve para autenticar o usuário, ou seja, é utilizada no processo de verificação da identidade do usuário, assegurando que este é realmente quem diz ser. SENHA O que não se deve usar na elaboração de uma senha? Nomes; Sobrenomes; Números de documentos; Placas de Carro; Números de Telefone e Datas! SENHA Jamais usar palavras que façam parte de um dicionário! Existem programas que tentam descobrir senhas testando e combinando palavras em diversos idiomas e geralmente possuem listas de palavras (dicionários) e listas de nomes. Ataque Dicionário – Ataque de Força Bruta

- 9. Conta de Administrador (root) Usuário Administrador = Tem poder total sobre o sistema. Usuário normal – não tem privilégios para realizar determinadas ações: tarefas administrativas de manutenção, administração e instalação de programas. Uma conta de Usuário Administrador pode oferecer privilégios a um software malicioso! Confidencialidade Problema a ser combatido: Nas arquiteturas de comunicação atuais é normal as mensagens passarem por pontos intermediários até atingirem seus destinos. Qualquer um destes pontos pode ler a mensagem enviada Como garantir a confidencialidade? Criptografia

- 15. Somente o remetente e o destinatário devem conhecer a chave secreta, pois esta é a única maneira de obter a confidencialidade.

- 19. Acesso ao Banco 1.O Banco envia sua chave Pública ao Cliente ( O Browser do Usuário) 2.O Browser cria uma chave de simetrica temporária (Chave de Sessão) 3.Usando a Chave Pública do Banco, o cliente cifra a chave de sessão e a envia ao servidor de página. 4.O Servidor usa sua chave privada e decifra a chave de sessão, usando-a para estabelecer uma sessão segura com o usuário. 5.Banco e Cliente usarão a mesma chave de sessão para “conversar” entre si.

- 20. HASH Uma função de hash recebe um valor de um determinado tipo e retorna um código para ele, garantindo a integridade da mensagem. MD: Família de Algoritmos que criam Hashs de 16 caracteres (128 bits). O mais famoso é o MD5 SHA: Família de Algoritmos que criam Hashs de 20 caracteres (160 bits). E o mais seguro e o MD. O mais usado é o SHA-1 (Usado hoje em processos de certificação digital)

- 21. HHAASSHH ((RReessuummoo ddaa MMeennssaaggeemm))

- 28. Assinatura digital Em criptografia, a assinatura digital é um método de autenticação de informação digital tipicamente tratada como análoga à assinatura física em papel. A utilização da assinatura digital providencia a prova inegável de que uma mensagem veio do emissor. Para verificar este requisito, uma assinatura digital deve ter as seguintes propriedades: autenticidade - o receptor deve poder confirmar que a assinatura foi feita pelo emissor; integridade - qualquer alteração da mensagem faz com que a assinatura não corresponda mais ao documento; não repúdio ou irretratabilidade - o emissor não pode negar a autenticidade da mensagem.

- 30. CCoonnhheecceennddoo MMaaiiss SSoobbrree SSeegguurraannççaa