Gerony fede

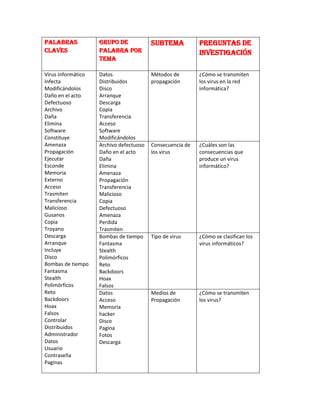

- 1. Palabras Grupo de Subtema Preguntas de claves palabra por investigación tema Virus informático Datos Métodos de ¿Cómo se transmiten Infecta Distribuidos propagación los virus en la red Modificándolos Disco informática? Daño en el acto Arranque Defectuoso Descarga Archivo Copia Daña Transferencia Elimina Acceso Software Software Constituye Modificándolos Amenaza Archivo defectuoso Consecuencia de ¿Cuáles son las Propagación Daño en el acto los virus consecuencias que Ejecutar Daña produce un virus Esconde Elimina informático? Memoria Amenaza Externo Propagación Acceso Transferencia Trasmiten Malicioso Transferencia Copia Malicioso Defectuoso Gusanos Amenaza Copia Perdida Troyano Trasmiten Descarga Bombas de tiempo Tipo de virus ¿Cómo se clasifican los Arranque Fantasma virus informáticos? Incluye Stealth Disco Polimórficos Bombas de tiempo Reto Fantasma Backdoors Stealth Hoax Polimórficos Falsos Reto Datos Medios de ¿Cómo se transmiten Backdoors Acceso Propagación los virus? Hoax Memoria Falsos hacker Controlar Disco Distribuidos Pagina Administrador Fotos Datos Descarga Usuario Contraseña Paginas