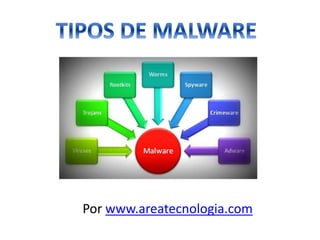

Tipos de Malware

- 2. ¿Qué es un Malware? El malware es un término abreviado que significa "software malicioso" Este es un software (programa) que está diseñado específicamente para obtener acceso o dañar un ordenador sin el conocimiento del propietario. Los primeros programas malware fueron creados como experimentos y travesuras, pero con el tiempo, ha dado lugar a actos de vandalismo y destrucción de máquinas. Hoy en día, gran parte del malware es creado con fines de lucro a través de publicidad forzada (adware), el robo de información sensible (software espía), la difusión de correo electrónico de spam o pornografía infantil (ordenadores zombi), o para obtener dinero (ransomware).

- 3. Virus informático Los virus son programas con unas características muy peculiares que se introducen en los ordenadores de formas muy diversas: a través del correo electrónico, Internet, disquetes, etc. Tienen dos características diferenciales: - Se reproducen infectando otros ficheros o programas. - Al ejecutarse, realizan acciones molestas y/o dañinas para el usuario, ralentizando o apagando el sistema El término virus informático se debe a su enorme parecido con los virus biológicos. Los virus informáticos se introducen en los ordenadores e infectan ficheros insertando en ellos su "código". Cuando el programa infectado se ejecuta, el código entra en funcionamiento y el virus sigue extendiéndose. Son Micro-programas cuya finalidad es propagarse a otros equipos y ejecutar las acciones para las que fueron diseñados. Es la amenaza más conocida por su volumen de riesgo. TIPOS DE MALWARE

- 4. Keylogger Tipo de software que se encarga de obtener y memorizar las pulsaciones que se realizan en un teclado. Puede utilizarse para espiar de forma remota, con el objetivo de obtener contraseñas del usuario. Gusano Informático Tipo de virus cuya finalidad es multiplicarse e infectar a los equipos y se diferencian de los virus en que no necesitan infectar otros ficheros para reproducirse. Se limitan a realizar copias de si mismos, y se reproducen a tal velocidad que pueden colapsar por saturación las redes en las que se infiltran, y desbordan la memoria del ordenador. Se extienden principalmente por correo electrónico.

- 5. Troyano Un troyano o caballo de Troya es un programa que se diferencian de los virus en que no se reproduce infectando otros ficheros. Tampoco se propaga haciendo copias de sí mismo como hacen los gusanos. Pequeña aplicación escondida en otros programas de utilidades, fondos de pantalla, imágenes, etc., y al abrir y ejecutar el archivo instalará en nuestro ordenador un segundo programa, el troyano. Su finalidad es disponer de una puerta de entrada al equipo para destruir la información almacenada en los discos y recabar información otro usuario o aplicación recopile información de nuestro ordenador o incluso tome el control absoluto de una forma remota. Los sistemas de transmisión son: acompañamiento con software, la web, correo electrónico, los chats, y servidores ftp.

- 6. Hijackes o Secuestradores Programas que secuestran a otros programas para usar sus derechos modificar su comportamiento. El caso más habitual es el ataque a un navegador, modificando la página de inicio y redireccionando las páginas sin el consentimiento del usuario. Espia o Spyware Programa que se instala en el ordenador sin conocimiento del usuario y cuya finalidad es recopilar información sobre el usuario para enviarla a servidores de Internet que son gestionados por compañías de publicidad. La información que recopila un espía suele ser utilizada para enviarnos spam o correo basura. Los ordenadores infectados con spyware van muy ralentizada la conexión a Internet.

- 7. No pueden considerar programas Spyware con código malicioso los troyanos, el adware y los hijackers básicamente. Adware o Software de publicidad Programas que muestran anuncios. Se denomina adware al software que muestra publicidad, empleando cualquier tipo de medio: ventanas emergentes, banners, cambios en la página de inicio o de búsqueda del navegador, etc. La publicidad está asociada a productos y/o servicios ofrecidos por los propios creadores o por terceros. El adware puede ser instalado con el consentimiento del usuario y su plena conciencia, pero en ocasiones no es así. Lo mismo ocurre con el conocimiento o falta del mismo acerca de sus funciones. El problema está cuando actúan como Spyware, incluyendo código para recoger información personal del usuario.

- 8. Si quieres ver más tipos de malware y Programas AntiMalware para Proteger a tu ordenador visita el siguiente enlace>>>> http://www.areatecnologia.com/informatica/tipos-de-malware.html