Cyber-attaque : quel coût pour votre business ?

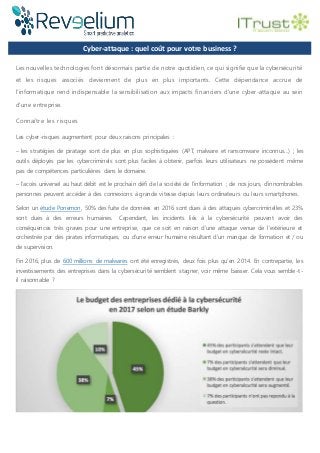

- 1. Cyber-attaque : quel coût pour votre business ? Les nouvelles technologies font désormais partie de notre quotidien, ce qui signifie que la cybersécurité et les risques associés deviennent de plus en plus importants. Cette dépendance accrue de l’informatique rend indispensable la sensibilisation aux impacts financiers d’une cyber-attaque au sein d’une entreprise. Connaître les risques Les cyber-risques augmentent pour deux raisons principales : – les stratégies de piratage sont de plus en plus sophistiquées (APT, malware et ransomware inconnus…) ; les outils déployés par les cybercriminels sont plus faciles à obtenir, parfois leurs utilisateurs ne possèdent même pas de compétences particulières dans le domaine. – l’accès universel au haut débit est le prochain défi de la société de l’information ; de nos jours, d’innombrables personnes peuvent accéder à des connexions à grande vitesse depuis leurs ordinateurs ou leurs smartphones. Selon un étude Ponemon, 50% des fuite de données en 2016 sont dues à des attaques cybercriminelles et 23% sont dues à des erreurs humaines. Cependant, les incidents liés à la cybersécurité peuvent avoir des conséquences très graves pour une entreprise, que ce soit en raison d’une attaque venue de l’extérieure et orchestrée par des pirates informatiques, ou d’une erreur humaine résultant d’un manque de formation et / ou de supervision. Fin 2016, plus de 600 millions de malwares ont été enregistrés, deux fois plus qu’en 2014. En contrepartie, les investissements des entreprises dans la cybersécurité semblent stagner, voir même baisser. Cela vous semble-t- il raisonnable ?

- 2. Connaître son réseau et ses données Afin d’optimiser la gestion des risques, il est essentiel d’identifier vos données sensibles. Dans la plupart des entreprises, le savoir est l’un de ses principaux atouts. Grâce aux interactions avec ses clients, les entreprises collectent, produisent et utilisent des données susceptibles d’être considérées par la loi comme étant sensibles. C’est pourquoi elles doivent se conformer non seulement au régime HIPAA, mais aussi à de nombreuses autres réglementations tels que le NIS et le RGPD. Connaître le vrai coût d’un incident Il est relativement facile de calculer la valeur des actifs matériels ou immatériels et des coûts connexes. Mais qu’en est-il des coûts associés aux temps d’arrêt opérationnel ou à d’autres impacts sur l’activité d’une entreprise en cas d’incident en sécurité ? Dans le cas de l’infâme rançongiciel WannaCry, l’impact subi par les entreprises infectées est loin d’être négligeable. Entre autre, cette cyberattaque à causé des pannes de courant chez le propriétaire des biscuits Lu et Oreo, le groupe Mondelez. Suite à cet incident, 310 ouvriers de 33 pays restent en chômage technique. Cela étant dit, le non-respect de la législation et / ou des contrats peut entraîner des frais juridiques, y compris les honoraires d’un cabinet d’avocats, les pénalités et le retrait des fonds existants et futurs. Comprendre le coût d’une violation d’un point de vue légal fait aussi partie du processus de gestion des risques en cybersécurité. Il faut comprendre dès le début que toute violation de données entraîne des coûts associés à la découverte et à la réponse immédiate dans le cas d’un incident. Il s’agit ici notamment de mener des enquêtes, de déterminer la plage de victimes potentielles, de former l’équipe d’intervention et de gérer les crises (y compris les relations avec le public). Au moment de la découverte d’une brèche en sécurité, des frais vont être générés afin de déterminer quelle réglementation est applicable et d’assurer la communication avec les parties concernées. Une fois cette première étape franchie, il faut compter les coûts associés à la protection d’identité, aux éventuels audits, aux affaires perdues en raison d’un arrêt opérationnel ou d’un préjudice à la réputation de l’entreprise. Prenons par exemple le site de rencontres Ashley Madison qui s’est vu obligé d’effectuer un règlement de 11,2 millions de dollars aux victimes du cyberattaque qui a exposé les transactions personnelles et les informations financières de millions de clients prétendus. L’étude Ponemon indique également que le coût moyen d’un incident en cybersécurité dans les entreprises européennes est de 3,7 millions euros. En parallèle, le coût par employée d’une fuite de données continue d’augmenter : 201 $ en 2014, 217 $ en 2015 et 221 $ en 2016. Les industries fortement réglementées ont les coûts les plus élevés (402 $ pour l’industrie des soins de santé, par exemple). Ces coûts permettent d’expliquer pourquoi, en 2016, les coûts liés à des violations de données variaient de 4,9 millions de dollars pour moins de 10 000 dossiers compromis à 13,1 millions de dollars pour plus de 50 000 dossiers. D’ici 2019, Panda Labs Juniper Research estime que la cybercriminalité coûtera aux entreprises plus de 2 billions de dollars.