Eset infografia-backup

•

0 recomendaciones•1,000 vistas

Eset infografia-backup

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Más contenido relacionado

La actualidad más candente

La actualidad más candente (13)

C:\Documents And Settings\Pablo\Mis Documentos\Seguridad Informatica

C:\Documents And Settings\Pablo\Mis Documentos\Seguridad Informatica

Similar a Eset infografia-backup

Similar a Eset infografia-backup (20)

Digipadres: ¿Qué tan seguros están los niños en Internet?

Digipadres: ¿Qué tan seguros están los niños en Internet?

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

La Web 2.0 en el proceso de enseñanza - aprendizaje

La Web 2.0 en el proceso de enseñanza - aprendizaje

Más de ESET Latinoamérica

Más de ESET Latinoamérica (19)

Último

Último (20)

Agencia Marketing Branding Google Workspace Deployment Services Credential Fe...

Agencia Marketing Branding Google Workspace Deployment Services Credential Fe...

Inteligencia Artificial. Matheo Hernandez Serrano USCO 2024

Inteligencia Artificial. Matheo Hernandez Serrano USCO 2024

Modelo de Presentacion Feria Robotica Educativa 2024 - Versión3.pptx

Modelo de Presentacion Feria Robotica Educativa 2024 - Versión3.pptx

La Electricidad Y La Electrónica Trabajo Tecnología.pdf

La Electricidad Y La Electrónica Trabajo Tecnología.pdf

LINEA DE TIEMPO LITERATURA DIFERENCIADO LITERATURA.pptx

LINEA DE TIEMPO LITERATURA DIFERENCIADO LITERATURA.pptx

Actividades de computación para alumnos de preescolar

Actividades de computación para alumnos de preescolar

Red Dorsal Nacional de Fibra Óptica y Redes Regionales del Perú

Red Dorsal Nacional de Fibra Óptica y Redes Regionales del Perú

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

Eset infografia-backup

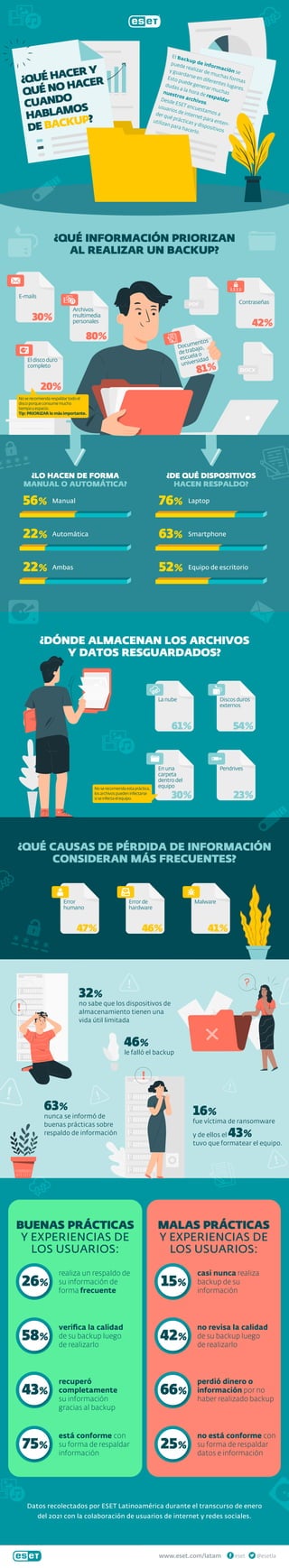

- 1. www.eset.com/latam @esetla eset 81% Documentos detrabajo, escuelao universidad Datos recolectados por ESET Latinoamérica durante el transcurso de enero del 2021 con la colaboración de usuarios de internet y redes sociales. 42% Contraseñas 30% E-mails 20% El disco duro completo 80% Archivos multimedia personales ¿QUÉ HACER Y QUÉ NO HACER CUANDO HABLAMOS DE BACKUP? ¿QUÉ INFORMACIÓN PRIORIZAN AL REALIZAR UN BACKUP? ¿LO HACEN DE FORMA MANUAL O AUTOMÁTICA? ¿DE QUÉ DISPOSITIVOS HACEN RESPALDO? Noserecomiendarespaldartodoel discoporqueconsumemucho tiempoyespacio. Tip: PRIORIZAR lo más importante. Manual 56% Automática 22% Ambas 22% Equipo de escritorio 52% Laptop 76% Smartphone 63% ¿DÓNDE ALMACENAN LOS ARCHIVOS Y DATOS RESGUARDADOS? ¿QUÉ CAUSAS DE PÉRDIDA DE INFORMACIÓN CONSIDERAN MÁS FRECUENTES? 41% Malware 47% Error humano 46% Error de hardware 32% no sabe que los dispositivos de almacenamiento tienen una vida útil limitada 46% le falló el backup 63% nunca se informó de buenas prácticas sobre respaldo de información 16% fue víctima de ransomware y de ellos el 43% tuvo que formatear el equipo. BUENAS PRÁCTICAS Y EXPERIENCIAS DE LOS USUARIOS: MALAS PRÁCTICAS Y EXPERIENCIAS DE LOS USUARIOS: realiza un respaldo de su información de forma frecuente 26% verifica la calidad de su backup luego de realizarlo 58% recuperó completamente su información gracias al backup 43% está conforme con su forma de respaldar información 75% casi nunca realiza backup de su información 15% no revisa la calidad de su backup luego de realizarlo 42% perdió dinero o información por no haber realizado backup 66% no está conforme con su forma de respaldar datos e información 25% 54% Discos duros externos 30% En una carpeta dentro del equipo 23% Pendrives 61% La nube Noserecomiendaestapráctica, losarchivospuedeninfectarse siseinfectaelequipo.