Terser parsial fundamento de redes

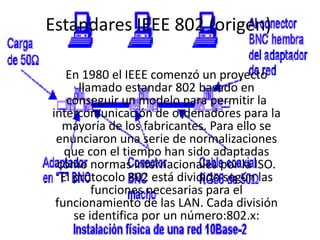

- 1. Estandares IEEE 802 (origen) En 1980 el IEEE comenzó un proyecto llamado estandar 802 basado en conseguir un modelo para permitir la intercomunicación de ordenadores para la mayoría de los fabricantes. Para ello se enunciaron una serie de normalizaciones que con el tiempo han sido adaptadas como normas internacionales por la ISO. El protocolo 802 está dividido según las funciones necesarias para el funcionamiento de las LAN. Cada división se identifica por un número:802.x:

- 2. Control de Acceso al medio (MAC) en IEEE 802.5 IEEE 802.5: Define redes con anillo lógico en un anillo físico (también se puede configurar el anillo lógico sobre una topología física de estrella) y con protocolo MAC de paso de testigo (Token Ring). La norma prevé distintos niveles de prioridad (codificados mediante unos bits incluidos en el testigo). Las velocidades de transmisión normalizadas son de 1,4, 16, 20 y 40 Mbit/s (la más común es de 16 Mbit/s), existen diferentes tipos de cableado: UTP, STP y cable coaxial.

- 3. Interfaz de datos distribuida por fibras FDDI La tecnología LAN FDDI (siglas en inglés que se traducen como interfaz de datos distribuida por fibra) es una tecnología de acceso a redes a través líneas de fibra óptica. De hecho, son dos anillos: el anillo "primario" y el anillo "secundario", que permite capturar los errores del primero. La FDDI es una red en anillo que posee detección y corrección de errores (de ahí, la importancia del segundo anillo). El token circula entre los equipos a velocidades muy altas. Si no llega a un equipo después de un determinado periodo de tiempo, el equipo considera que se ha producido un error en la red. La topología de la FDDI se parece bastante a la de una red en anillo con una pequeña diferencia: un equipo que forma parte de una red FDDI también puede conectarse al hub de una MAU desde una segunda red. En este caso, obtendremos un sistema biconectado.

- 4. Ethernet e IEEE 802.3 Lnecesariamente lo que se usa en la práctica, aunque a diferencia de otros grupos este suele estar cerca de la a primera versión fue un intento de estandarizar ethernet aunque hubo un campo de la cabecera que se definió de forma diferente, posteriormente ha habido ampliaciones sucesivas al estándar que cubrieron las ampliaciones de velocidad (Fast Ethernet, Gigabit Ethernet y el de 10 Gigabits), redes virtuales, hubs, conmutadores y distintos tipos de medios, tanto de fibra óptica como de cables de cobre (tanto par trenzado como coaxial). Los estándares de este grupo no reflejan realidad

- 5. ●Ethernet e IEEE 802.3 Similitudes Si bien IEEE 802.3 y Ethernet son similares, no son idénticos. Las diferencias entre ellos son lo suficientemente significantes como para hacerlos incompatibles entres si. Todas las versiones de Ethernet son similares en que comparten la misma arquitectura de acceso al medio múltiple con detección de errores, CSMA/CD (carrier sense multiple access with collision detection). Sin embargo, el estándar IEEE 802.3 ha evolucionado en el tiempo de forma que ahora soporta múltiples medios en la capa física, incluyendo cable coaxil de 50 Ω y 75 Ω, cable par trenzado sin blindaje (Unshielded Twisted Pair o UTP), cable par trenzado con blindaje (Shielded Twisted Pair o STP) y fibra óptica.

- 6. ●Ethernet usa el método de transmisión CMSA/CD En su momento dos estándares de IEEE compitieron por el mercado de las redes de área local de 100 Mbps. El primero fue el IEEE 802.3100BaseTX, denominado comercialmente Fast Ethernet, que utiliza el método de acceso CSMA/CD con algún grado de modificación, cuyos estándares se anunciaron para finales de 1994 o comienzos de 1995. El segundo fue el IEEE 802.12100BaseVG, adaptado de 100VG-AnyLAN de HP, que utiliza un método de prioridad de demandas en lugar del CSMA/CD. Por ejemplo, a la voz y vídeo de tiempo real podrían dárseles mayor prioridad que a otros datos. Esta última tecnología no se impuso, quedándose Fast Ethernet con casi la totalidad del mercado.

- 7. ●CSMA/CD y las Colisiones CSMA/CD, siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (en español, "Acceso Múltiple por Detección de Portadora con Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones. Anteriormente a esta técnica se usaron las de Aloha puro y Aloha ranurado, pero ambas presentaban muy bajas prestaciones. Por eso apareció en primer lugar la técnica CSMA, que fue posteriormente mejorada con la aparición de CSMA/CD. En el método de acceso CSMA/CD, los dispositivos de red que tienen datos para transmitir funcionan en el modo "escuchar antes de transmitir". Esto significa que cuando un nodo desea enviar datos, primero debe determinar si los medios de red están ocupados o no.

- 8. ●Segmentadores La segmentación (en inglés pipelining, literalmente tuberia o cañeria) es un método por el cual se consigue aumentar el rendimiento de algunos sistemas electrónicos digitales. Es aplicado, sobre todo, en microprocesadores. El nombre viene de que para impulsar el gas en un oleoducto a la máxima velocidad es necesario dividir el oleoducto en tramos y colocar una bomba que dé un nuevo impulse al gas. El símil con la programación existe en que los cálculos deben ser registrados o sincronizados con el reloj cada cierto tiempo para que la ruta crítica (tramo con más carga o retardo computacional entre dos registros de reloj) se reduzca.

- 9. Ethernet Conmutada La topología de Ethernet descripta hasta ahora ha sido la de Ethernet compartida (cualquier mensaje transmitido es escuchado por todos los equipos conectados y el ancho de banda disponible es compartido por todos los equipos). Durante muchos años se ha dado un desarrollo importante: la Ethernet conmutada. La topología física sigue siendo la de una estrella pero está organizada alrededor de un conmutador. El conmutador usa mecanismos de filtrado y conmutación muy similares a los utilizados por las puertas de enlace donde se han utilizado estas técnicas por mucho tiempo. Inspecciona las direcciones de origen y destino de los mensajes, genera una tabla que le permite saber qué equipo se conecta a qué puerto del conmutador (en general este proceso se hace por auto aprendizaje, es decir, de manera automática pero el administrador del conmutador puede realizar ajustes adicionales). Al conocer el puerto receptor, el conmutador sólo transmitirá el mensaje al puerto adecuado mientras que los otros puertos permanecerán libres para otras transmisiones que pueden ser realizadas simultáneamente.

- 10. Segmentación mediante routers Los routers son más avanzados que los puentes. Un puente es pasivo (transparente) en la capa de red y funciona en la capa de enlace de datos. Un router funciona en la capa de red y basa todas sus decisiones de envío en la dirección de protocolo de Capa 3. El router logra esto examinando la dirección destino del paquete de datos y buscando las instrucciones de envío en la tabla de enrutamiento (ya lo veremos mas adelante). Los routers producen el nivel más alto de segmentación debido a su capacidad para determinar exactamente dónde se debe enviar el paquete de datos. Como los routers ejecutan más funciones que los puentes, operan con un mayor nivel de latencia. Los routers deben examinar los paquetes para determinar la mejor ruta para enviarlos a sus destinos. Inevitablemente, este proceso lleva tiempo e introduce latencia (retardo).

- 11. Segmentación mediante Switches Los switches son dispositivos de enlace de datos que, al igual que los puentes, permiten que múltiples segmentos físicos de LAN se interconecten para formar una sola red de mayor tamaño. De forma similar a los puentes, los switches envían e inundan el tráfico con base a las direcciones MAC. Dado que la conmutación se ejecuta en el hardware en lugar del software, es significativamente más veloz. Se puede pensar en cada puerto de switch como un micropuente; este proceso se denomina microsegmentación. De este modo, cada puerto de switch funciona como un puente individual y otorga el ancho de banda total del medio a cada host. Los switches de LAN se consideran puentes multipuerto sin dominiode colisión debido a la microsegmentación.