Manual de política de seguridad

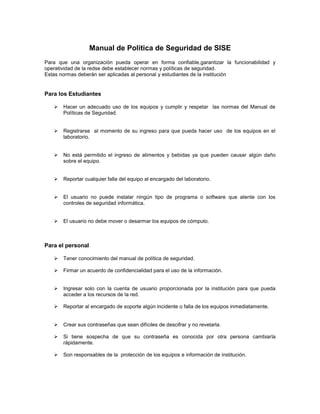

- 1. Manual de Política de Seguridad de SISE Para que una organización pueda operar en forma confiable,garantizar la funcionabilidad y operatividad de la redse debe establecer normas y políticas de seguridad. Estas normas deberán ser aplicadas al personal y estudiantes de la institución Para los Estudiantes Hacer un adecuado uso de los equipos y cumplir y respetar las normas del Manual de Políticas de Seguridad. Registrarse al momento de su ingreso para que pueda hacer uso de los equipos en el laboratorio. No está permitido el ingreso de alimentos y bebidas ya que pueden causar algún daño sobre el equipo. Reportar cualquier falla del equipo al encargado del laboratorio. El usuario no puede instalar ningún tipo de programa o software que atente con los controles de seguridad informática. El usuario no debe mover o desarmar los equipos de cómputo. Para el personal Tener conocimiento del manual de política de seguridad. Firmar un acuerdo de confidencialidad para el uso de la información. Ingresar solo con la cuenta de usuario proporcionada por la institución para que pueda acceder a los recursos de la red. Reportar al encargado de soporte algún incidente o falla de los equipos inmediatamente. Crear sus contraseñas que sean difíciles de descifrar y no revelarla. Si tiene sospecha de que su contraseña es conocida por otra persona cambiarla rápidamente. Son responsables de la protección de los equipos e información de institución.

- 2. No debe proporcionar información de la institución (documentos, informes, reportes) a personas ajenas a la institución. Dar aviso sobre el extravió del equipo de cómputo, accesorios que estén bajo su responsabilidad. Realizar copias de seguridad de sus archivos. Área de Soporte Técnico Ubicar los equipos en áreas que cumplan con los requisitos de seguridad física. El área de soporte técnico debe comunicar un registro de las personas autorizadas al acceso de los equipos. Llevar un control y registro de las personas que ingresan a un área restringida, ya que solo personal autorizado puede ingresar a dicha área. El personal del área de soporte debe realizar un reporte de los nuevos equipos que entran a la institución. El personal del área de soporte debe llevar un reporte de los equipos en buen y mal estado. Realizar copias de seguridad diariamente. No revelar ninguna información confidencial de la institución. Cuando el personal de soporte realice mantenimiento de los equipos debe dar aviso con anticipación a los usuarios para que puedan guardar su información. Proteger los equipos asegurarlos físicamente con llaves o candados.