Introducción a Kali Linux

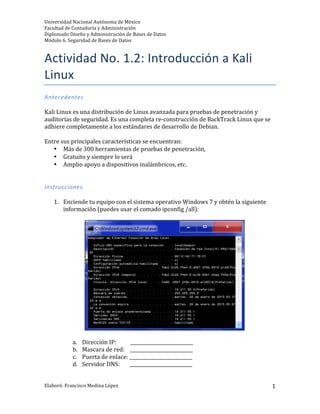

- 1. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 1 Actividad No. 1.2: Introducción a Kali Linux Antecedentes Kali Linux es una distribución de Linux avanzada para pruebas de penetración y auditorías de seguridad. Es una completa re-‐construcción de BackTrack Linux que se adhiere completamente a los estándares de desarrollo de Debian. Entre sus principales características se encuentran: • Más de 300 herramientas de pruebas de penetración, • Gratuito y siempre lo será • Amplio apoyo a dispositivos inalámbricos, etc. Instrucciones 1. Enciende tu equipo con el sistema operativo Windows 7 y obtén la siguiente información (puedes usar el comado ipconfig /all): a. Dirección IP: ___________________________ b. Mascara de red: ___________________________ c. Puerta de enlace: ___________________________ d. Servidor DNS: ___________________________

- 2. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 2 2. Inserta tu DVD/CD proporcionado por el instructor y reinicia tu equipo. Después de unos instantes, el equipo iniciara desde la unidad de DVD mostrando la siguiente imagen: 3. Selecciona la opción Live (amd64) y el sistema comenzará a cargarse en el equipo. 4. Con los parámetros de red obtenidos desde Windows 7, configura los parámetros de red en Kali Linux. Para esto da clic derecho sobre el ícono de red ubicado en la esquina superior derecha en el panel superior.

- 3. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 3 Con el sistema operativo Kali Linux iniciado y la red correctamente configurada, contesta las siguientes preguntas 1. Definición GNU/Linux. 2. Menciona las tres principales distribuciones GNU/Linux. a) _________________________________ b) _________________________________ c) _________________________________ 3. Completa la siguiente tabla con la estructura del sistema de archivo de GNU/Linux (Puedes usar como referencia la información publicada en el sitio http://www.pathname.com/fhs/). Directorio Contenido /bin /boot /dev /etc /home /initrd /lib

- 4. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 4 /lost+found /misc /mnt /net /opt /proc /root /sbin /tmp /usr /var

- 5. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 5 4. Describe los tipos de archivo más comunes en GNU/Linux. a) Directorios: _____________________________________________________________________________ b) Archivos regular:______________________________________________________________________ c) Ligas: ___________________________________________________________________________________ d) Sockets: _________________________________________________________________________________ e) Pipes: ___________________________________________________________________________________ Símbolo Significado -‐ Directorio l c s Pipe b 5. Explica en que consisten los permisos en GNU/Linux. a) Read: ____________________________________________________________________________________ b) Write: ___________________________________________________________________________________ c) Execute: ________________________________________________________________________________ 6. Usando el comando man, explica para que se utilizan los siguientes comandos:

- 6. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 6 a) ls: ________________________________________________________________________________________ b) cd: _______________________________________________________________________________________ c) rm: ______________________________________________________________________________________ d) chmod: __________________________________________________________________________________ e) chown: __________________________________________________________________________________ f) chgrp: ___________________________________________________________________________________ g) screen: __________________________________________________________________________________ h) ssh: ______________________________________________________________________________________ i) man: ____________________________________________________________________________________ j) pwd: ____________________________________________________________________________________ k) cd .. : ____________________________________________________________________________________ l) mkdir: __________________________________________________________________________________ m) rmdir: ___________________________________________________________________________________ n) locate: ___________________________________________________________________________________ o) whereis: ________________________________________________________________________________ p) cp: _______________________________________________________________________________________ q) mv _______________________________________________________________________________________ r) mount: __________________________________________________________________________________ s) zip: ______________________________________________________________________________________ t) umount: ________________________________________________________________________________ u) df: _______________________________________________________________________________________ v) cat: ______________________________________________________________________________________

- 7. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 7 w) ifconfig: _________________________________________________________________________________ x) w: _______________________________________________________________________________________ y) top: ______________________________________________________________________________________ z) netstat: _________________________________________________________________________________ aa)nslookup: ______________________________________________________________________________ bb)dig: ______________________________________________________________________________________ cc) touch: ___________________________________________________________________________________ dd)nano: ____________________________________________________________________________________ ee)vi: _______________________________________________________________________________________ ff) free –h: _________________________________________________________________________________ 7. Completa la información que se solicita referente a los usuarios en GNU/Linux a) Archivo donde se guarda la información de los usuarios: __________________________ b) Campos del archivo: root:x:0:0:root:/root:/bin/bash i) ________________________________ ii) ________________________________ iii) ________________________________ iv) ________________________________ v) ________________________________ vi) ________________________________ vii)________________________________

- 8. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Bases de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 8 c) Archivo donde se almacena la cadena que representa la contraseña: _________________________________________________ 8. Servicios en GNU/Linux a) Comando usado para iniciar servicios:_________________________________ 9. Explica la función de los siguientes comando en el editor de textos vi: a) i _____________________________________________ b) o _____________________________________________ c) h _____________________________________________ d) j ______________________________________________ e) k _____________________________________________ f) l ______________________________________________ g) dd ____________________________________________ h) yy ____________________________________________ i) :x ____________________________________________ j) :q! ____________________________________________ k) :w ____________________________________________ l) ESC __________________________________________